Microsoft: Europese overheden en bedrijven aangevallen via zeroday in Office

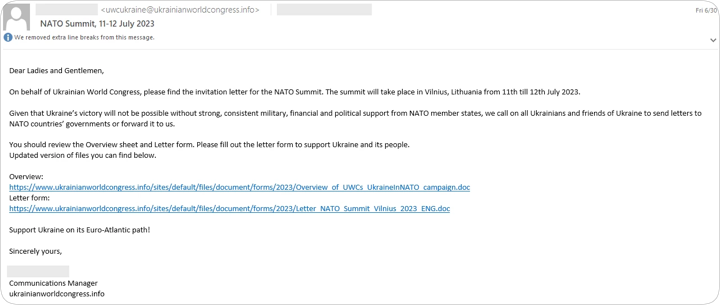

Overheidsinstanties en defensiebedrijven in Europa en de Verenigde Staten zijn aangevallen via een zerodaylek in Microsoft Office waarvoor nog geen patch beschikbaar is. Alleen het openen van een malafide document is voldoende om met malware besmet te raken, zo heeft Microsoft bekendgemaakt. Het zerodaylek, aangeduid als CVE-2023-36884, is ingezet bij een phishingcampagne die de NAVO-top in Vilnius als onderwerp heeft.

Via het beveiligingslek is remote code execution met rechten van de ingelogde gebruiker mogelijk. Volgens Microsoft wordt via de malafide documenten een backdoor geïnstalleerd waarmee de aanvallers inloggegevens stelen die bij latere aanvallen worden gebruikt. De zeroday werd door Microsoft zelf ontdekt, alsmede door onderzoekers van Google en securitybedrijf Volexity.

Zolang er nog geen beveiligingsupdate beschikbaar is kunnen gebruikers en organisaties verschillende maatregelen nemen om zich te beschermen, waaronder het aanmaken van een registersleutel. De verschillende maatregelen staan in het beveiligingsbulletin vermeld. Dit kan echter gevolgen voor het functioneren van Office hebben, aldus Microsoft.

Zie https://www.security.nl/posting/803010/Browsers_CSP%27s+security%2B%2B.

Ooit hebben we het Extended Validation Certificaat gehad.

De BigTech zagen hier geen technische reden meer voor. En hebben de herkenbaarheid ervan weggenomen. (groene balk).

Dat het technisch geen meerwaarde leverde (sterkere encryptie, etc), dat is correct.

Maar het heeft wel degelijk veel waarde gehad om aan te tonen wie de eigenaar was. Dat is nu verdwenen.

Tegenwoordig heb je op zijn best Domein Validated

Dat betekende dat mensen helemaal geen certificaten. Hier weet je niets méér dan dat het domein bestaat (maar dayt wist je al, je bent er zelf naar toe gesurft).

In Europa hebben we een nog beter certificaten systeem dan eerdere Extended Validation. Dat is het Qualified Web Authenticatie Certificaat (QWAC). Daar zitten commerciele Trust Service Providers achter die volgens de Europese regels (en zeer streng gecontroleerd) certificaten uitgeven (eIDAS en onderliggende normen). Ook de aansprakelijkheid is in die eIDAS geregeld (als iemand een fout maakt, dan zal die ook betalen). Met eIDAS moet ook de eigenaar van de website bekend/gecontroleerd zijn.

Deze webcertificaten zouden kunnen worden voorzien van het eIDAS label en blauwe balk.

En daarmee is herkenbaar dat de eigenaar bekend is bijd e Trust Service Provider.

Als er dan schade ontstaat, dan is de aansprakelijke te vinden. Lijkt me een heel nuttig instrument.

Alleen. De BigTech wil niet.

En hier moet Europa wetgeving voor maken.

Als BigTech de Europese certificaten niet erkend (en herkenbaar maakt) dan zouden die BigTech wat mij betreft geen diensten in Europa mogen leveren. En als BigTech weg blijft, dan ontstaan vanzelf kansen voor Europese diensatverl;eners en kunnen die BigTech worden.

Er is nog heel veel meer over te vertellen.

- Zoials eIDAS erkende handtekeningen/seals onder emails, etc

Maak het nou onmogelijk dat gewone gebruikers software installeren, by default. Het kan nu wel worden geconfigureerd maar te weinig mensen gaan daar moeite in steken. Laat ze liever moeite steken in het uitschakelen van een standaard aanwezige beveiliging, dan zijn ze er tenminste zelf bij.

Maak het nou onmogelijk dat gewone gebruikers software installeren, by default. Het kan nu wel worden geconfigureerd maar te weinig mensen gaan daar moeite in steken. Laat ze liever moeite steken in het uitschakelen van een standaard aanwezige beveiliging, dan zijn ze er tenminste zelf bij.

Ik neem aan dat bedrijven, zeker grote (overheids) bedrijven zorgen dat mensen standaard geen software mogen installeren,

of als ze dat wel mogen, dat ze dan op zijn minst een menu/vraag krijgen of ze iets willen installeren, het liefst dat ze dan hun inlog en password moeten invullen. Of nog mooier dat het via een 2de account met installatie rechten heeft (maar geen log in rechten)

Kleine toelichting: Ik ben dus voorstander van het principe van de minste privileges afdwingen. Er is trouwens niets meer bevredigend dan integriteit bij een liberaal afdwingen.

Maak het nou onmogelijk dat gewone gebruikers software installeren, by default. Het kan nu wel worden geconfigureerd maar te weinig mensen gaan daar moeite in steken. Laat ze liever moeite steken in het uitschakelen van een standaard aanwezige beveiliging, dan zijn ze er tenminste zelf bij.

Ik neem aan dat bedrijven, zeker grote (overheids) bedrijven zorgen dat mensen standaard geen software mogen installeren,

Maar die aanname strookt niet met wat Microsoft schrijft "Overheidsinstanties en defensiebedrijven in Europa en de Verenigde Staten zijn aangevallen via een zerodaylek in Microsoft Office waarvoor nog geen patch beschikbaar is ... Volgens Microsoft wordt via de malafide documenten een backdoor geïnstalleerd"

Dat zou niet moeten kunnen.

Op systemen in ons bedrijf worden executables alleen uitgevoerd als ze in Windows of Program Files* staan. Als je iets download wat executable is dan komt dat uiteraard in je user directory te staan en werkt het niet.

Dat zou default zo moeten zijn, niet alleen nadat je daar een policy voor gemaakt hebt. Anders is het niet simpel genoeg voor "Overheidsinstanties en defensiebedrijven in Europa".

En Microsoft zou ook alle smerige truukjes waardoor (hun eigen) installers met elevated privileges draaien default uit moeten zetten. Er is nu veel te veel voor beheerders om achter aan te moeten rennen, maak het liever zo dat ze moeten gaan studeren als er eens een keer WEL software door een gebruiker geinstalleerd moet kunnen worden op een machine.

Maak het nou onmogelijk dat gewone gebruikers software installeren, by default. Het kan nu wel worden geconfigureerd maar te weinig mensen gaan daar moeite in steken. Laat ze liever moeite steken in het uitschakelen van een standaard aanwezige beveiliging, dan zijn ze er tenminste zelf bij.

Ik neem aan dat bedrijven, zeker grote (overheids) bedrijven zorgen dat mensen standaard geen software mogen installeren,

Maar die aanname strookt niet met wat Microsoft schrijft "Overheidsinstanties en defensiebedrijven in Europa en de Verenigde Staten zijn aangevallen via een zerodaylek in Microsoft Office waarvoor nog geen patch beschikbaar is ... Volgens Microsoft wordt via de malafide documenten een backdoor geïnstalleerd"

Dat zou niet moeten kunnen.

Op systemen in ons bedrijf worden executables alleen uitgevoerd als ze in Windows of Program Files* staan. Als je iets download wat executable is dan komt dat uiteraard in je user directory te staan en werkt het niet.

Dat zou default zo moeten zijn, niet alleen nadat je daar een policy voor gemaakt hebt. Anders is het niet simpel genoeg voor "Overheidsinstanties en defensiebedrijven in Europa".

En Microsoft zou ook alle smerige truukjes waardoor (hun eigen) installers met elevated privileges draaien default uit moeten zetten. Er is nu veel te veel voor beheerders om achter aan te moeten rennen, maak het liever zo dat ze moeten gaan studeren als er eens een keer WEL software door een gebruiker geinstalleerd moet kunnen worden op een machine.

Microsoft past zelf ook "trucjes" toe voor hun software, zodat gebruikers zonder admin rechten alsnog software kunnen downloaden en installeren (ja ik bedoel jou gedrocht Teams). Op die manier kan malware ook draaien en na een herstart weer actief worden na het inloggen op de machine. Persoonlijk vind ik onbegrijpelijk dat dit nog steeds kan, of er spelen andere belangen of gebruikersprofielen kunnen anders niet correct functioneren zonder het hele besturingssysteem overhoop te gooien / opnieuw te ontwerpen.

Je kunt alles dicht timmeren maar dan heb je grumpy gebruikers, bij ene beetje grote onderneming kun je als gebruiker helemaal niets op je werkstation buiten je user space.

Je kunt alles dicht timmeren maar dan heb je grumpy gebruikers, bij ene beetje grote onderneming kun je als gebruiker helemaal niets op je werkstation buiten je user space.

ja maar zeg je nu dat andere systemen misschien wel een 'out of the box' veiliger zijn?

Deze posting is gelocked. Reageren is niet meer mogelijk.