Usb-malware gebruikt voor aanval op air-gapped systemen industriële organisaties

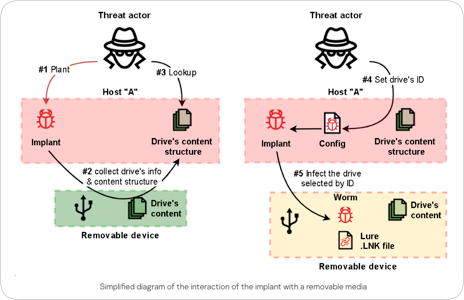

Bij aanvallen op verschillende industriële organisaties in Oost-Europa die vorig jaar plaatsvonden is gebruikgemaakt van usb-malware om data van air-gapped systemen te stelen, zo stelt antivirusbedrijf Kaspersky. De aanvallers weten eerst systemen te infecteren die wel met internet zijn verbonden. De initiële malware geeft de aanvallers toegang tot de besmette systemen en verzamelt allerlei informatie.

Het is een bekende beveiligingsmaatregel om systemen met vertrouwelijke data niet op internet aan te sluiten. Dit wordt ook wel een air-gap genoemd. Een offline computer kan echter nog steeds worden geïnfecteerd, bijvoorbeeld via usb-sticks of een kwaadwillende werknemer. Bij de aanvallen waarover Kaspersky schrijft worden op de besmette computer aangesloten usb-sticks ook geïnfecteerd. Wanneer deze usb-sticks op niet-besmette machines worden aangesloten kunnen ook die geïnfecteerd worden.

Om ervoor te zorgen dat de malware de niet-besmette computer besmet worden bestanden of mappen in de root directory van de usb-stick vervangen door een gelijknamig lnk-bestand, terwijl het originele bestand onzichtbaar wordt gemaakt of in de recycle bin geplaatst. Wanneer de besmette usb-stick op een niet-besmette computer wordt aangesloten en de gebruiker het lnk-bestand opent raaktook die machine besmet.

Vervolgens wordt er allerlei data van de net besmette computer verzameld en naar de usb-stick gekopieerd. Wanneer de besmette usb-stick op de eerste besmette computer wordt aangesloten, die wel met internet verbonden is, wordt alle gestolen data naar de aanvallers gestuurd.

"Het stelen van data van air-gapped netwerken is een veelgebruikte routine voor veel advanced persistent threats en cyberspionagecampagnes. Ondanks de grote verscheidenheid aan exfiltratiemethodes kiezen aanvallers voor technieken, tactieken en procedures gebaseerd op het besmetten van usb-sticks", stelt onderzoeker Kirill Kruglov. Volgens Kaspersky zijn de aanvallen het werk van een groep genaamd APT31, die ook bekendstaat als Judgment Panda en Zirconium, en vanuit China zou opereren.

Als je een air-gapped systeem hebt, dan maak je USB poorten toch ontoegankelijk?

Of als je wel USB nodig hebt, dan gebruik je het toch een Safe-USB* hub?

In ieder geval, het zijn geen nieuwe aanvallen, en hadden gewoon voorkomen en gedetecteerd kunnen worden.

*Een Safe-USB hub is een tussenvoegsel waardoor aangesloten USB apparaten enkel als opslagmediums kunnen dienen. (dus geen fake toetsenbord en zo) De bestanden daarop worden dan gescand op verdacht materiaal voordat deze op een virtuele USB stick aan de air-gapped PC worden aangeboden.

Als je een air-gapped systeem hebt, dan maak je USB poorten toch ontoegankelijk?

Of als je wel USB nodig hebt, dan gebruik je het toch een Safe-USB* hub?

In ieder geval, het zijn geen nieuwe aanvallen, en hadden gewoon voorkomen en gedetecteerd kunnen worden.

*Een Safe-USB hub is een tussenvoegsel waardoor aangesloten USB apparaten enkel als opslagmediums kunnen dienen. (dus geen fake toetsenbord en zo) De bestanden daarop worden dan gescand op verdacht materiaal voordat deze op een virtuele USB stick aan de air-gapped PC worden aangeboden.

Autoplay uitzetten lijkt me toch het minimum. Wat betreft die Safe usb hubs, heb je daar een voorbeeld van. Kan alleen (cloud connected) software oplossingen vinden.

Autoplay uitzetten lijkt me toch het minimum. Wat betreft die Safe usb hubs, heb je daar een voorbeeld van. Kan alleen (cloud connected) software oplossingen vinden.

Maar qua Safe-USB hubs moet ik je helaas teleurstellen met het feit dat ik geen exacte informatie heb.

Ik kon me vaag herinneren dat ik een keer zoiets gezien had ergens op het internet, maar daar blijft het ook bij.

Wel weet ik van een losstaande scan-apparaat, welke een USB opslag kan scannen voordat je hem gebruikt.

( Zoals https://medium.com/@ion28/bit-scrubber-usb-sanitization-kiosk-2d79fe5e29fc )

Had ik een keer ergens gelezen dat sommige bedrijven dat blijkbaar deden.

Misschien iets voor mijn afstudeerproject?

(Als je een update wilt, mail dan iets naar namedprutrelay op het domein protonmail.com, maar dan zonder de prut. Dan kan ik je altijd nog terugmailen als ik het gevonden heb of zelf gemaakt heb. ;)

Pff. Blijf relevant, (Lin)ux dus ook mac heeft hier gewoon evenveel last van. Is dan geen lnk file-tje, maar pincipe is gelijk. Jammerlijk is wel hoe vaak je moet uitleggen wat nu bv aluassen en symbolic links zijn. Ook/juist aan 'beheerders'.

Deze posting is gelocked. Reageren is niet meer mogelijk.