'Publiek toegankelijke .env-bestanden gebruikt voor afpersen bedrijven'

Criminelen maken gebruik van publiek toegankelijke .env-bestanden om bedrijven af te persen, zo stelt securitybedrijf Palo Alto Networks. Env-bestanden worden gebruikt voor de opslag van configuratie-instellingen en omgevingsvariabelen. Het kan dan gaan om zaken als inloggegevens voor applicaties en access keys. Doordat organisaties hun servers verkeerd configureren zijn de .env-bestanden onbedoeld publiek toegankelijk.

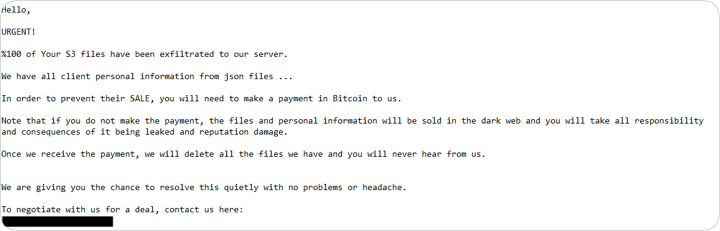

Via de access keys die in de .env-bestanden zijn te vinden kunnen aanvallers vervolgens toegang krijgen tot de cloudomgevingen van de betreffende organisaties. De aanvallers zoeken dan naar S3-buckets van de organisatie. Via een S3-bucket kunnen organisaties allerlei gegevens in de cloud van Amazon opslaan. De aanvallers stelen de data uit de S3-buckets en verwijderen daarna allerlei gegevens. Als laatste laten de aanvallers in de gecompromitteerde opslaglocatie een 'ransom note' achter. Daarin vragen de aanvallers losgeld, anders dreigen ze de gestolen data op internet te verkopen.

Naast credentials voor clouddiensten blijken de publieke .env-bestanden ook inloggegevens voor socialmedia-accounts en andere on-premises applicaties te bevatten. Volgens Palo Alto Networks hebben de criminelen achter de afpersingscampagne op 110.000 domeinen naar de aanwezigheid van .env-bestanden gezocht. "Het succes van de aanvallers hangt af van misconfiguraties bij de getroffen organisaties die onbedoeld hun .env-bestanden blootstellen. Het komt niet door kwetsbaarheden of misconfiguraties in de diensten van de cloudproviders", benadrukt het securitybedrijf.

En als niemand dat doet, zowel bedrijven als particulieren, dan stopt die afpersing/chantage misschien wel een keer.

De oplossing ligt hem in gedegen processen hebben om met het mechanisme via welk je secrets aanrijkt (of dit nu een .env of iets anders is) om te gaan. Niet gewoon "niet doen".

Deze posting is gelocked. Reageren is niet meer mogelijk.