Malafide Windows-updatescherm gebruikt voor stelen data AnyDesk-gebruikers

Een ransomwaregroep gebruikt een malafide Windows-updatescherm voor het stelen van data van AnyDesk-gebruikers. Dat laat antivirusbedrijf Sophos in een analyse weten. Volgens de virusbestrijder gebruikt de ransomwaregroep, met de naam Mad Liberator, social engineering om toegang te krijgen tot organisaties die met AnyDesk werken. Via deze software is het mogelijk om computers op afstand te beheren. Het wordt onder andere door it-afdelingen en helpdesks gebruikt.

AnyDesk maakt voor elk apparaat waarop het is geïnstalleerd gebruik van een een negen- of tiencijferige unieke id-code. Het is mogelijk voor een remote gebruiker om toegang tot een AnyDesk-systeem te krijgen door de betreffende id-code invoeren. De gebruiker van het systeem krijgt dan een pop-up om de verbinding goed te keuren. Pas als de gebruiker deze goedkeuring geeft wordt zijn systeem door de remote gebruiker op afstand overgenomen.

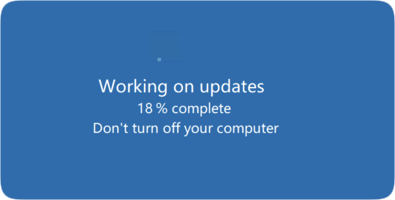

Bij een aanval die Sophos onderzocht wist de ransomwaregroep deze verbinding goedgekeurd te krijgen, maar hoe dit precies is gegaan kan het antivirusbedrijf niet zeggen. Wel is duidelijk dat de aanvallers nadat ze toegang tot het systeem hadden een programma uitvoerden dat een malafide Windows-updatescherm liet zien. Hierdoor dacht de gebruiker van het systeem dat er een update werd uitgevoerd.

Om te voorkomen dat de gebruiker via de Esc-knop dit programma zou beëindigen hadden de aanvallers gebruikersinvoer via keyboard en muis uitgeschakeld. Terwijl de gebruiker het malafide updatescherm te zien kreeg werd in de achtergrond het OneDrive-account van de gebruiker benaderd, alsmede bestanden op een gedeelde netwerkmap die vervolgens via AnyDesk werden gestolen. De aanvallers lieten vervolgens een notitie achter waarin ze dreigden de bestanden openbaar te maken tenzij er losgeld werd betaald.

De getroffen organisatie maakt gebruik van AnyDesk, waardoor de betreffende gebruiker dacht dat het om een legitiem verzoek van de it-afdeling ging. Naast het onderwijzen van gebruikers over dergelijke socialengineering-aanvallen krijgen organisaties het advies om Anydesk Access Control Lists te implementeren, om alleen toegang van bepaalde systemen toe te staan. Onlangs claimde de ransomwaregroep nog een aanval op het Nederlandse COIN bv.

Deze posting is gelocked. Reageren is niet meer mogelijk.