Androidmalware onderschept NFC-verkeer om geld slachtoffers te stelen

Onderzoekers hebben Androidmalware ontdekt die NFC-verkeer van slachtoffers onderschept en doorstuurt naar een aanvaller, die bij een geldautomaat staat en zo geld van de rekening van het slachtoffer pint. Dat laat antivirusbedrijf ESET in een analyse weten. Ook de Tsjechische politie waarschuwt voor de malware.

De aanval begint met een malafide sms-bericht dat slachtoffers ontvangen en over belastingteruggave gaat. De link in het sms-bericht wijst naar een phishingsite die op de website van een Tsjechische bank lijkt. Via deze site worden slachtoffers vermoedelijk verleid tot het installeren van een progressive web app (PWA), aldus ESET. Een progressive web app is een type applicatie dat via het web wordt aangeboden en gebruikmaakt van bekende webtechnologieën zoals HTML, CSS, JavaScript en WebAssembly. Het werkt daarbij op de meeste browsers.

Zodra het slachtoffer de app geïnstalleerd heeft vraagt die om gegevens voor internetbankieren. Met de ingevulde inloggegevens krijgt de aanvaller toegang tot de rekening van het slachtoffer. Vervolgens belt de aanvaller het slachtoffer en doet zich daarbij voor als bankmedewerker. De aanvaller laat het slachtoffer weten dat zijn rekening is gecompromitteerd, vermoedelijk via een sms-bericht.

Om het geld op de rekening "te beschermen" wordt het slachtoffer gevraagd zijn pincode te wijzigen en zijn pinpas via een mobiele app te verifiëren. In werkelijkheid is dit de NGate-malware. Een link om deze malware te downloaden wordt via sms naar slachtoffers gestuurd. De NGate-malware vraagt slachtoffers om allerlei informatie, zoals klant-ID, geboortedatum en pincode van de betaalpas.

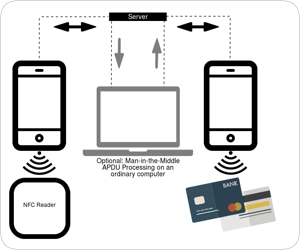

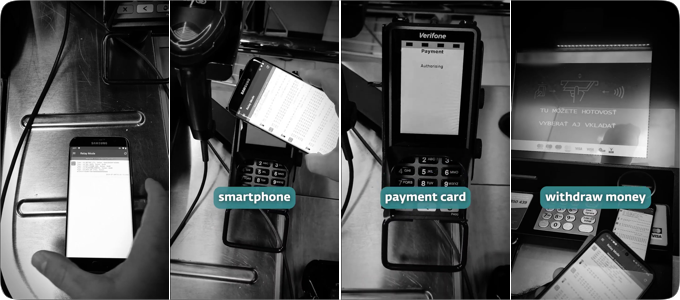

Vervolgens vraagt de malware aan slachtoffers om de NFC-functie van hun smartphones in te schakelen en dan de pinpas op de telefoon te plaatsen totdat de malware de pinpas herkent. In werkelijkheid stuurt de malware NFC-data van de pinpas van het slachtoffer via een server naar een Androidtelefoon van de aanvaller. Hierdoor kan de aanvaller de pinpas van het slachtoffer op zijn eigen telefoon emuleren en zo bij geldautomaten die NFC ondersteunen geld van de rekening van het slachtoffer opnemen.

"Als het slachtoffer de instructies van NGate volgt, zorgt het ervoor dat de aanvaller het NFC-verkeer van de pinpas van het slachtoffer kan relayen. Dit zorgt ervoor dat de aanvaller met de financiële informatie van het slachtoffer geld kan opnemen of bij contactloze pinautomaten betalingen kan doen", aldus onderzoeker Lukas Stefanko.

Hij merkt op dat het de eerste keer is dat ESET een dergelijke NFC-relaytechniek door malware gebruikt ziet worden. De techniek is gebaseerd op een tool genaamd NFCGate, ontwikkeld door studenten van de Technische Universiteit van Darmstadt. Via de tool is het mogelijk om NFC-verkeer te onderscheppen, analyseren en aan te passen. In deze zaak heeft de Tsjechische politie een 22-jarige verdachte aangehouden. Daarnaast kon het contant opgenomen geld van drie slachtoffers worden veiliggesteld.

De banken claimen dat het veilig(er) is dan andere bestaande oplossingen.

(Voor hen)

Op zich is je telefoon veiliger dan de pinautomaat, de kans dat de pinautomaat gemanipuleerd is is groter dan dat jij malware binnen haalt op je telefoon waarmee je betalingen afgeroomd worden.

De banken claimen dat het veilig(er) is dan andere bestaande oplossingen.

(Voor hen)

Ga allemaal internet bankieren, dat is veilig zei de bank. Gebruik allemaal de app, dat is veilig zei de bank. Om de dienstverlening te verbeteren sluiten we de loketten, zei de bank. Om het betalingsverkeer veilig te krijgen verhogen we de kosten, zei de bank. De winsten nemen alleen maar toe, zeiden de aandeelhouders en ondertussen wordt alle fraude afgewenteld op de klanten.

Wel slecht dit mogelijk is.

Ik blijf voor de zekerheid maar gewoon de pinpas gebruiken.

De banken claimen dat het veilig(er) is dan andere bestaande oplossingen.

(Voor hen)

En is een smartphone zoveel onveiliger? Ja, bij verkeerd gebruik wel. Maar dat geld voor een auto of gasfornuis ook. En nogmaals: je moet wel veel doen, waaronder allerlei gegevens invullen waarvan je zou moeten weten dat je die niet zomaar moet invullen.

Begint op een verzamelplek van anti-vaxers en complotdenkers te lijken.

Ongefundeerde kritiek.

U wilt dus allemaal terug naar de tijd dat je geld alleen bij de baliemedewerker kan afhalen, die je dan ook nog persoonlijk moet kennen. Alle andere oplossingen zijn technisch van aard en gevoelig voor hacken/oplichting.

De pinpas met magneetstrip kan worden gekopieerd.

De pinpas met draadloze communicatie is gevoelig voor een man-in-the-middle aanval.

De contactchip is ongeschikt om grootschalig te pinnen, duurt te lang en gevoelig voor slijtage.

Alle nieuwe technieken maken het leven makkelijker, maar brengen ook risico's met zich mee.

De auto bracht ook gemak maar ook meer dodelijke ongevallen.

Ik denk dat de meeste cash-leipies een vervalst bankbiljet ook niet kunnen herkennen.

Laat staan dat ze de zuiverheid van goud zouden kunnen vaststellen .

Of iets kunnen inbrengen als een sportschool type ze adviseert dat het goed voor ze is om dat geld nu aan hem te geven.

Dat belet ze niet om eindeloos te oreren dat smartphone/pin/bank allemaal een enorm risico zijn en dat ze met papier/cash/goud veel veiliger af zijn.

Zolang als geld (of bezit) bestaat is er fraude, oplichting ,diefstal en roof geweest.

De banken claimen dat het veilig(er) is dan andere bestaande oplossingen.

(Voor hen)

totaal niet.

Geen security enclave , alle relevante processen draaien met alle rechten van de ingelogde beheerder=gebruiker ,

en de 'systeembeherende' gebruiker kan met minimale extra moeite untrusted software intstalleren, moet hooguit een paar totaal onbegrijpelijke popups wegklikken (accept new gpg key) en klaar is klara .

Android,ChromeOS en iOS (+ alleen de standaard appstores) zijn gewoon veiliger om aan gebruikers te geven dan welk ander desktop platform dan ook.

Pas als je de boel _laat_ beheren door een erg fanatieke en ook erg capabele beheerder begint het in hooguit in de buurt te komen.

Technerds moeten eens een clue krijgen dat GEBRUIKERSDATA is wat beveiligd moet worden, in plaats van "het systeem".

'gebruikers data exfiltrated/gewist/gecrypt, maar geen root compromise. Niks aan de hand' - dat is teveel de gedachtengang, en dat is helemaal fout.

Deze posting is gelocked. Reageren is niet meer mogelijk.