YubiKeys kwetsbaar voor aanval waardoor private keys zijn te stelen

Verschillende modellen YubiKeys van fabrikant Yubico zijn kwetsbaar voor een side-channel-aanval waardoor een aanvaller private keys kan stelen en een kloon kan maken. Yubico heeft nieuwe versies uitgebracht om het probleem te verhelpen. Omdat de firmware van YubiKeys niet is te updaten, blijven oude versies permanent kwetsbaar. Volgens de fabrikant zou misbruik onderdeel van een 'geraffineerde en gerichte aanval' moeten zijn en moet een aanvaller fysieke toegang tot de YubiKey hebben.

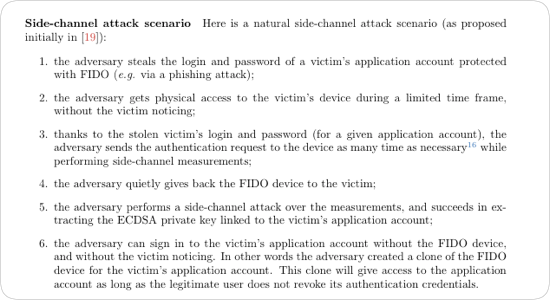

YubiKeys zijn fysieke beveiligingssleutels waarmee gebruikers op hun accounts kunnen inloggen. Een kwetsbare cryptolibrary in de Infineon security microcontroller waar de sleutels gebruik van maken, maakt het mogelijk om via een side-channel-aanval de ECDSA secret key te achterhalen, aldus de onderzoekers van NinjaLab die het probleem ontdekten (pdf). Ze stellen dat hiervoor een paar minuten genoeg is. De kwetsbaarheid is al veertien jaar in de aanwezige library aanwezig, zo laten ze verder weten. Het uitvoeren van de aanval zou zo'n 10.000 euro aan materiaal kosten.

Bij een side-channel-aanval weet een aanvaller door alleen de werking van een apparaat, protocol of algoritme vertrouwelijke informatie af te leiden. In dit geval is de side-channel de hoeveelheid tijd die nodig is voor een wiskundige berekening, ook bekend als 'modular inversion'. De cryptolibrary van Infineon maakt geen gebruik van een bekende side-channel-verdediging genaamd constant time. Deze maatregel zorgt ervoor dat de berekeningstijd niet afhankelijk is van de invoer.

De kwetsbaarheid is aanwezig in YubiKey 5, YubiKey 5 FIPS, YubiKey 5 CSPN, YubiKey Bio, Security Key, YubiHSM 2 en YubiHSM 2 FIPS. NinjaLab informeerde Yubico op 19 april over het probleem. Op 21 mei verscheen YubiKey 5.7 waarin het probleem is verholpen. Afgelopen maandag kwam YubiHSM 2.4 uit, waarop gisteren het beveiligingsbulletin van Yubico verscheen. De impact van de kwetsbaarheid is op een schaal van 1 tot en met 10 beoordeeld met een 4.9.

Ben benieuwd of Yubico de keys gratis laat vervangen.

Ben benieuwd of Yubico de keys gratis laat vervangen.

Ben benieuwd of Yubico de keys gratis laat vervangen.

Dat maakt uiteraard een voordeel voor yubico: Je moet nieuwe keys kopen, en alternatieven met dezelfde functionaliteit zijn er amper, dus grote kans dat je weer bij yubico aanklopt.

Ben benieuwd of Yubico de keys gratis laat vervangen.

Dat maakt uiteraard een voordeel voor yubico: Je moet nieuwe keys kopen, en alternatieven met dezelfde functionaliteit zijn er amper, dus grote kans dat je weer bij yubico aanklopt.

Yep.

Nu zijn yubikeys natuurlijk het troetelkind van security/open source nerds, dus zijn "we" coulant en begripvol voor een apparaat(je) dat blijkbaar End Of Support is vanaf het moment van aankoop "want secure".

Maar owee als een telefoonfabrikant na jaren geen updates meer wil maken en je maar het nieuwe model moet kopen.

https://www.yubico.com/support/terms-conditions/yubico-license-agreement/ (punt 5)

Dat lijkt geen garantie op de firmware te zijn, ook al kan je die niet upgraden. Ik vraag me af of die beperking in de EU wel mag.

Maar als ze dat wel krijgen weten ze waarschijnlijk ook waar je hem voor gebruikt.

Maar dat is nu gelukkig verholpen.

Soms denk je er gewoon niet bij na (ja sorry jongens beveiliging), dat is helaas ook realiteit. Maar dat oude Yubi keys niet zijn te updaten, dat is een enorme schok (naar mijn bescheiden idee). Dit had ik nooit gedacht van een beveiligingssleutel.

Nadat mijn eerste Yubikey véle jaren geleden hackbaar bleek (en ik nog wel een gratis vervanging van Yubico had kunnen krijgen) heb ik het opgegeven en dat ding als relikwie bewaard. Wat een uitzichtloze ondingen, en nu opnieuw lek.

De ernst van het probleem is 'matig', met een CVSS-score van 4.9, zegt het bedrijf. In de praktijk is er wel veel nodig om de aanval uit te voeren. In de eerste plaats heeft een aanvaller langdurig fysieke toegang tot een YubiKey nodig. Die moeten ze vervolgens open weten te maken, zodat ze bij de microcontroller kunnen komen. Verder hebben aanvallers een elektromagneet en een oscilloscoop nodig, naast een computer die het elektromagnetische signaal van een chip kan aflezen. Volgens de onderzoekers is een aanval mogelijk met bepaalde hardware, maar dat is duur. Daarnaast kan een praktische aanval alleen plaatsvinden als een aanvaller niet alleen de YubiKey, maar ook de andere credentials van een slachtoffer bezit, zoals de gebruikersnaam en het wachtwoord.

YubiKey 5 Series version 5.7.0 and newer

YubiKey 5 FIPS Series 5.7 and newer (FIPS submission in process)

YubiKey Bio Series versions 5.7.2 and newer

Security Key Series versions 5.7.0 and newer

YubiHSM 2 versions 2.4.0 and newer

YubiHSM 2 FIPS versions 2.4.0 and newer

YubiKey 5 Series versions prior to 5.7

YubiKey 5 FIPS Series prior to 5.7

YubiKey 5 CSPN Series prior to 5.7

YubiKey Bio Series versions prior to 5.7.2

Security Key Series all versions prior to 5.7

YubiHSM 2 versions prior to 2.4.0

YubiHSM 2 FIPS versions prior to 2.4.0

Bij Amazon heb ik mijn geld terug gekregen bij het terugsturen zonder originele verpakking.

Deze posting is gelocked. Reageren is niet meer mogelijk.