Criminelen omzeilen beveiliging tegen cookiediefstal in Google Chrome

Criminelen zijn erin geslaagd om een nieuwe beveiligingsmaatregel van Google te omzeilen die het stelen van cookies in Chrome moest tegengaan. Dat laat beveiligingsonderzoeker 'g0njxa' op X weten. Voor het beveiligen van cookies, wachtwoorden en andere gevoelige data maakt Chrome gebruik van de beveiligingsopties die het onderliggende besturingssysteem biedt.

In het geval van macOS is dit de Keychain en op Linux een door het systeem aangeboden wallet zoals kwallet of gnome-libsecret. Op Windows maakt Googles browser gebruik van de Data Protection API (DPAPI). Deze interface beschermt data 'at rest' tegen andere gebruikers op het systeem of zogenoemde cold boot-aanvallen. De DPAPI biedt geen bescherming tegen malafide applicaties die code als de ingelogde gebruiker kunnen uitvoeren, zoals infostealer-malware doet.

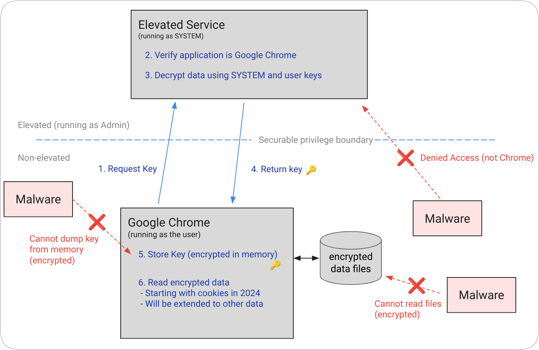

Om cookies beter te beschermen maakt Chrome sinds kort gebruik van 'Application-Bound (App-Bound) Encryption'. In plaats van elke applicatie toegang tot de gevoelige data te geven, kan Chrome nu browserdata op zo'n manier versleutelen, waarbij de encryptie is gekoppeld aan de app-identiteit. Dit is vergelijkbaar met de manier waarop de Keychain op macOS werkt.

Tijdens de versleuteling voegt App-Bound Encryption de identiteit van de app aan de versleutelde data toe. Wanneer geprobeerd wordt om de data te ontsleutelen wordt eerst de identiteit van de betreffende app gecontroleerd. Als die niet overeenkomt met de identiteit van de initiële applicatie, zal er geen decryptie plaatsvinden. De App-Bound Encryption service draait met systeemrechten. Een aanvaller moet dan niet alleen malware op het systeem uitvoeren, maar ook systeemrechten zien te krijgen of code in Chrome zien te injecteren.

Verschillende ontwikkelaars van infostealer-malware, waarmee wachtwoorden, sessiecookies en andere inloggegevens van besmette computers worden gestolen, laten weten dat hun creaties nu in staat zijn de beveiligingsmaatregel te omzeilen. Het gaat onder andere om Lumma, Lumar, StealC, Vidar en WhiteSnake. Daarbij stellen de ontwikkelaars dat het niet nodig is om over admin- of systeemrechten te beschikken. "Alles werkt zoals voorheen".

Deze posting is gelocked. Reageren is niet meer mogelijk.