Laadpalen en Tesla Model 3/Y opnieuw doelwit van hackwedstrijd

Laadpalen, de Tesla Model 3/Y en populaire infotainmentsystemen van auto's zijn opnieuw doelwit van hackwedstrijd Pwn2Own. De eerste editie in 2007 richtte zich alleen op browsers en besturingssystemen. Later kwamen er meer edities bij, waaronder één apart bedoeld voor smartphones en één voor industriële systemen. De afgelopen jaren zijn ook al verschillende keren elektrische auto's doelwit geweest.

Dit jaar vond voor het eerst Pwn2Own Automotive plaats, gericht op verschillende aspecten van elektrische auto's, waaronder infotainmentsystemen en besturingssystemen voor auto's. Ook Tesla deed mee aan deze editie. In totaal werd er 1,3 miljoen dollar voor 49 unieke beveiligingslekken uitgekeerd. Volgend jaar zal er opnieuw een editie van Pwn2Own Automotive zijn. Wederom wordt de hoogste beloning uitgekeerd voor het compromitteren van een Tesla. Het gaat dan om een bedrag van 600.000 dollar.

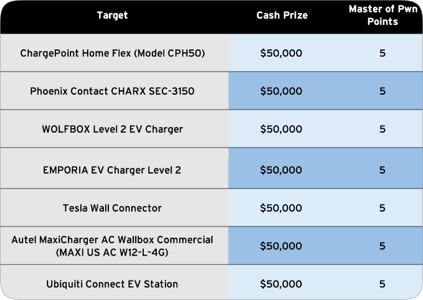

Bij de eerste editie van Pwn2Own Automotive waren laadpalen echter het populairste doelwit. Alle zes de laadpalen waar onderzoekers uit konden kiezen werden één of meerdere keren tijdens de wedstrijd gecompromitteerd. Daarvoor werden meer dan twintig onbekende kwetsbaarheden gebruikt. Dit jaar zijn er zeven laadpalen waar onderzoekers uit kunnen kiezen, waaronder de Tesla Wall Connector.

De apparaten kunnen worden aangevallen via mobiele apps, Bluetooth Low Energy (BLE)-verbindingen en het OCPP-protocol. Werd erbij de eerste editie nog een beloning van 60.000 dollar voor een succesvolle aanval uitgekeerd, dat bedrag is nu verlaagd naar 50.000 dollar. Wel kunnen onderzoekers voor aanvallen via de oplaadconnector een extra 10.000 of 20.000 dollar verdienen. De tweede editie van Pwn2Own Automotive vindt van 22 tot en met 24 januari plaats in Tokyo.

Mooi geweest dit overschatte elektrisch-rijden-concept met overmatig brakke software en experimentele, zware hardware. Het wordt eens tijd voor een ECHT alternatief. Volledig offline te gebruiken.

Musk kan heel goed raketten bouwen!

Mooi geweest dit overschatte elektrisch-rijden-concept met overmatig brakke software en experimentele, zware hardware. Het wordt eens tijd voor een ECHT alternatief. Volledig offline te gebruiken.

Musk kan heel goed raketten bouwen!

Waterstof is absoluut geen alternatief voor elektrisch rijden, en al zeker niet voor particulier rijden. Teveel technische haken en ogen.

Daarnaast is het batterijduur fabeltje nu wel opgedroogd. Batterijen gaan meer dan 200.000km mee, en zijn dan prima te recyclen of deels te repareren door defecte cellen te vervangen. Ook is er een hele 2e hands markt ontstaan voor thuisbatterijen obv auto accupakketten.

Subsidies worden binnenkort straks afgebouwd naar 0%, dus dat gaat ook niet meer op.

En ja, het stroomnet is vol, en ja laadpalen zien er niet uit. En nee, Musk bouwt zijn raketten niet zelf, hij levert de centjes met oa. Starlink om zijn hobby te bekostigen.

hij wilde jouw opbrengst van zonnepanelen op jouw dak niet salderen (zag de bui al hangen), maar opslaan als waterstof.

Toen een uitdaging. Maar niet onmogelijk.

2 jaar terug zie ik onze overheid "halleluja" roepen omdat een Fransman dit nu levert.

Die ontlasting van de infra hadden we allang kunnen hebben.

Dat de transitie niet gaat lukken, zien we al jaren aankomen.

Dat waterstof pas echt schoon rijden is, willen we niet zien.

Van gratis zonneschijn naar schone waterstof...

alsof je in 1990 een digitale camera -zonder filmrolletje- voorsteld aan de directie van Kodak.

Aardgas kraken. (verhitten met stoom, CH4=> H2+CO2 )

Dat is hetzelfde probleem als elektrische voertuigen.

Je kunt natuurlijk geloven in water splitsen met nucleair,windmolen of zonnestroom.

Shell en rest van de olie industrie proberen mensen te overtuigen van waterstof en sommige praten deze onzin op religieuze wijze na. Waarschijnlijk rijden ze ook rond in zo'n 'zelfopladende hybride' en zijn ze er nog trots op ook.. Discussie is niet verstandig want ze hebben niet eens de moeite genomen om hun eigen propaganda eens te googlen.... Deze mensen hebben diepere problemen dan hun ondoordachte uitspraken.

Zelfs de auto industrie mikt niet meer op waterstof... Alleen zijn de internet trollen die waterstof promoten voor personen auto's nog niet bij... Of het zijn gewoon bots...

Deze posting is gelocked. Reageren is niet meer mogelijk.