Duizenden WordPress-sites verspreiden malware via nep-updates

Duizenden WordPress-sites zijn door aanvallers besmet en voorzien van malafide code die bezoekers door middel van zogenaamde updates voor Google Chrome met malware probeert te infecteren. In werkelijkheid gaat het om 'infostealers' die wachtwoorden en andere inloggegevens van de besmette gebruiker stelen. Dat laat het securityteam van hostingbedrijf GoDaddy in een analyse weten.

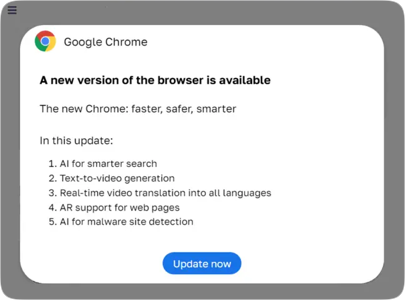

De onderzoekers ontdekten meer dan zesduizend WordPress-sites wereldwijd die de afgelopen maanden van malafide code zijn voorzien. De websites zijn door middel van gestolen inloggegevens gecompromitteerd. Vervolgens werden er malafide, maar voor beheerders onschuldig lijkende plug-ins, toegevoegd. Deze plug-ins kijken welke browser bezoekers gebruiken en laten vervolgens een pop-up zien met een zogenaamde browser-update.

Volgens de pop-up is er een nieuwe versie van de browser beschikbaar. Wanneer gebruikers de "update" installeren raakt het systeem besmet en worden aanwezige inloggegevens op het systeem gestolen. Mogelijk zijn op deze manier ook de inloggegevens voor de WordPress-sites gestolen, doordat beheerders zelf ook besmet raakten. Sinds augustus vorig jaar telde het securityteam van GoDaddy meer dan 25.000 besmette WordPres-sites. De meest recente variant van deze aanvalscampagne is sinds afgelopen juni actief en op meer dan zesduizend websites aangetroffen.

Met de shitstorm die nu over WordPress land trekt, gaan we dit in de nabije toekomst nog veel vaker zien.

Gezien het feit dat veel overheden gebruik maken van WordPress, zou ik me daar toch enige zorgen over maken.

Met de shitstorm die nu over WordPress land trekt, gaan we dit in de nabije toekomst nog veel vaker zien.

Gezien het feit dat veel overheden gebruik maken van WordPress, zou ik me daar toch enige zorgen over maken.

Dit is niet voor het eerst. Wordpress is regelmatig de klos, meestal door lekke plugins.

hoe meer het gebruikt wordt hoe groter de kans dat er een vulnerability gevonden wordt

Met de shitstorm die nu over WordPress land trekt, gaan we dit in de nabije toekomst nog veel vaker zien.

Gezien het feit dat veel overheden gebruik maken van WordPress, zou ik me daar toch enige zorgen over maken.

Dit is niet voor het eerst. Wordpress is regelmatig de klos, meestal door lekke plugins.

hoe meer het gebruikt wordt hoe groter de kans dat er een vulnerability gevonden wordt

Zitten die gebruikers dan allemaal "als admin" te werken ofzo?

En als er gevraagd wordt om toestemming om de computer te verbouwen, klikken ze dan zomaar op "ja"?

Dat moet haast wel, want zo'n kwaadaardige pagina heeft op zich op de lokale computer natuurlijk helemaal geen extra rechten...

De gewone updates van je browser worden door een speciaal achtergrond proces uitgevoerd wat de juiste permissies heeft, en ik neem niet aan dat deze "hack" daarop weet in te breken.

Sure, niet helemaal, of helemaal niet.

Door het gat in de beveiliging kunnen misleidende pop-ups gepresenteerd worden op anders betrouwbare websites waardoor de gebruiker gelooft dat wat er gevraagd wordt legitiem is.

Dit is geheel een probleem van Wordpress en niet van de gebruiker.

Natuurlijk ligt het aan de lieden, die de beslissingen moeten nemen en er geen verstand van hebben.

Directory listing en user enumeration op ebabled laten staan bijvoorbeeld,

geen plug-ins geupdate uit zuinigheid of onwetendheid.

De kosten na compromitteren zitten vaak "onder in de zak".

Wie er kennis van hebben, doen er niet toe en die de beslissingen moeten nemen,

hebben er geen kennis van. Ga zo door en je krijgt onoverkomelijke chaos.

Wie hebben daar nou vervolgens weer baat bij.

En in de cloud beschermt je niet tegen het bovenstaande.

Deze posting is gelocked. Reageren is niet meer mogelijk.