VS waarschuwt voor misbruik van 'Miracle Exploit' in Oracle-producten

Het Amerikaanse ministerie van Volksgezondheid en het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security waarschuwen voor misbruik van verschillende kwetsbaarheden in Oracle-producten aangeduid als 'The Miracle Exploit'. De beveiligingslekken (CVE-2022-21445 en CVE-2022-21497) bevinden zich in het Oracle Application Development Framework (ADF) en de Oracle Web Services Manager, die onderdeel van Oracle Fusion Middleware zijn. Oracle kwam in april 2022 met updates voor de problemen.

Via de beveiligingslekken kan een ongeauthenticeerde aanvaller systemen op afstand overnemen. CVE-2022-21445 maakt het mogelijk voor een aanvaller om door het versturen van speciaal geprepareerde HTTP-requests naar een kwetsbaar systeem hier willekeurige code op uit te voeren. De impact is op een schaal van 1 tot en met 10 beoordeeld met een 9.8. CVE-2022-21497 betreft een server-side request forgery (SSRF) kwetsbaarheid en zorgt ervoor dat een aanvaller zich lateraal naar andere kwetsbare Oracle-systemen kan bewegen. Ook dit beveiligingslek, met een impactscore van 8.1, zorgt ervoor dat door het sturen van speciaal geprepareerde data 'arbitrary code execution' mogelijk is.

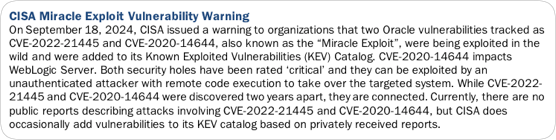

De onderzoekers die de kwetsbaarheden in juni 2022 openbaarden noemden dit een 'mega 0-day' en gaven hun aanval de naam 'The Miracle Exploit'. Een goede twee jaar later kwam het Amerikaanse cyberagentschap CISA vorige maand met de melding dat aanvallers actief misbruik maken van CVE-2022-21445 en CVE-2020-14644. Een andere Oracle-kwetsbaarheid die met CVE-2022-21445 is te combineren. CVE-2020-14644 werd door andere onderzoekers gevonden en in juli 2020 door Oracle gepatcht.

Het CISA gaf geen details over de waargenomen aanvallen. Naar aanleiding van die waarschuwing is het Health Sector Cybersecurity Coordination Center (HC3) van het Amerikaanse ministerie van Volksgezondheid nu met een waarschuwing voor The Miracle Exploit gekomen (pdf). De overheidsinstantie stelt dat, op de melding van het CISA na, er nog geen publieke meldingen van actief misbruik zijn.

Wel kan de impact op zorginstellingen groot zijn, aangezien die vaak van middleware gebruikmaken voor het beheer van essentiële functies en patiëntengegevens. Daar komt bij dat Oracle tijdens elke patchronde waarschuwt dat het bekend is met succesvolle aanvallen op klanten die hebben nagelaten updates te installeren. Het HC3 roept zorginstanties dan ook op om de updates te installeren mocht dat nog niet zijn gedaan.

- komt dit doordat de patches niet zijn uitgevoerd,

- komt dit doordat één van de twee niet is gepatched

- komt dit door chaining van twee gepatchte kwetsbaarheiden

- komt dit door chaining en doordat één van de twee niet is gepatched

- Is er nog een andere mogelijkheid met externe factoren?

Zoals altijd is CISA weer enorm duidelijk.

- komt dit doordat de patches niet zijn uitgevoerd,

- komt dit doordat één van de twee niet is gepatched

- komt dit door chaining van twee gepatchte kwetsbaarheiden

- komt dit door chaining en doordat één van de twee niet is gepatched

- Is er nog een andere mogelijkheid met externe factoren?

Zoals altijd is CISA weer enorm duidelijk.

Dat je dit soort vragen stelt wekt bij mij de indruk dat je probeert zoveel mogelijk patches te vermijden door ze alleen aan te brengen als je zeker weet dat ze voor jou nodig zijn, en nu moeite hebt om te beoordelen waar je aan toe bent. Dat lijkt mij een zeer onverstandige benadering. Hoe meer je gaandeweg overslaat hoe meer verrassingen er kunnen optreden waar de leverancier ook niet direct raad mee weet omdat je met iets draait dat afwijkt van wat die verwacht en waar die zijn wijzigingen mee test.

Deze posting is gelocked. Reageren is niet meer mogelijk.