Phishing via gekaapte hotel-accounts op Booking.com nog altijd gaande

Nog altijd vinden er phishingaanvallen plaats via gekaapte hotel-accounts op Booking.com, zo bevestigt het reserveringsplatform. Afgelopen juni riep Booking zowel hotels als gasten op om tweefactorauthenticatie (2FA) voor hun accounts te gebruiken. Bij de phishingaanvallen weten aanvallers de systemen van hotels met malware te infecteren en kunnen zo de inloggegevens voor het account op Booking.com stelen.

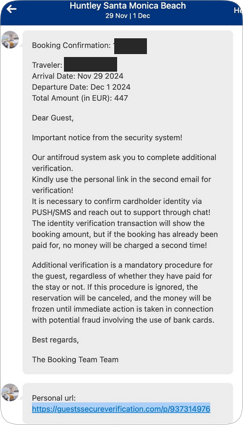

Vervolgens sturen de aanvallers naar gasten die bij het betreffende hotel hebben geregistreerd een phishingbericht dat de gegevens opnieuw bevestigd moeten worden. De meegestuurde link is een phishingsite die om creditcardgegevens en andere informatie vraagt. Doordat het bericht van het hotel zelf via het Booking.com-platform afkomstig is, kunnen gasten denken dat het om een legitiem bericht gaat. Deze werkwijze vindt al enige tijd plaats. Een jaar geleden beschreef securitybedrijf Secureworks hoe een hotel met infostealer-malware werd gecompromitteerd.

Infostealer-malware steelt allerlei gegevens van het systeem, waaronder ook de inloggegevens van het hotel voor Booking.com. Het hotel in kwestie waarover Secureworks schreef maakte geen gebruik van 2FA, waardoor de aanvallers met de gestolen data meteen op het account konden inloggen. Vervolgens werden er phishingberichten naar gasten gestuurd.

It-journalist Brian Krebs meldt op basis van een nieuw gecompromitteerd hotel dat deze phishingaanvallen nog altijd plaatsvinden. Booking.com bevestigt dit. Volgens het reserveringsplatform was het hotel waarover Krebs schrijft besmet geraakt met malware. Booking voegt toe dat 2FA inmiddels voor partners verplicht is en wordt gehandhaafd. Krebs merkt op dat het onduidelijk is of deze 2FA-verplichting voor alle of alleen nieuwe partners geldt die via het platform actief zijn.

Deze posting is gelocked. Reageren is niet meer mogelijk.