Certificaatautoriteit Let's Encrypt bestaat 10 jaar, bedient 500 miljoen websites

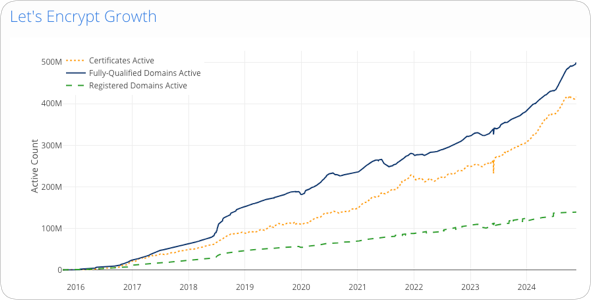

Het is tien jaar geleden dat de gratis certificaatautoriteit Let's Encrypt werd gelanceerd, die inmiddels zo'n vijfhonderd miljoen websites bedient. Let's Encrypt heeft een volledig versleuteld web als doel en wil dit bereiken door tls-certificaten gratis uit te geven en de installatie zo eenvoudig mogelijk te maken. Toen de certificaatautoriteit begon was slechts een kwart van de websites via een https-verbinding beschikbaar. Inmiddels is dat meer dan tachtig procent.

De Internet Security Research Group (ISRG) is de organisatie achter Let's Encrypt. Het initiatief wordt onder andere gesponsord door Mozilla, Akamai, Cisco en de Amerikaanse burgerrechtenbeweging EFF. Sinds de lancering op 18 november 2014 is Let's Encrypt uitgegroeid tot de grootste certificaatautoriteit op internet. "Ons non-profitwerk via Let's Encrypt heeft het internet ten goede veranderd en we zijn nog maar net begonnen", aldus Let's Encrypt bij het vijfjarig bestaan. Het initiatief heeft nog niets over het eigen tienjarige bestaand gepubliceerd.

(eventueel gelardeerd met speculatieve en implicerende defaming van wijlen Peter Eckersley).

...want ja, SSL is net als PassKeys niet de oplossing van alle wereldproblematiek, maar ondertussen kun je ook naar 10 mooie mijlpalen kijken - of naar hoeveel slechter het had kunnen zijn.

Wat mij een mooie invalshoek lijkt, is pki.goo die aanvankelijk ook gratis certifcaten ging uitdelen, eveneens middels certbot. Dat project is verkocht naar een commerciele partij, die graag enige userbase wenste gok ik (want veel omzet haal je niet uit gratis dingen weggeven).

Hoe komt het dat Google daar geen brood in zag?

Of was het het internet die dat niet van Google wenstte?

Of was de onboarding gewoon te gecompliceerd?

Waarom is Let's Encrypt groot geworden, en Google op dit vlak totaal niet?

Hoe komt het dat Google daar geen brood in zag?

Alleen al achter één Cloudflare IP-adres (https://www.virustotal.com/gui/ip-address/104.18.73.116/relations) zijn er de afgelopen week zo'n 1500 domeinnamen van nepwebshops bijgekomen. Voor zover ik zie allemaal gebouwd met Shopify en voorzien van een GTS (Google Trust Services) certificaat (een deal tussen Shopify en Google zou mij niet verbazen, waarschijnlijk zitten de sites zelf op Google cloud servers). Big Tech wrijft weer in haar handen met Black Friday en de aankomende feestdagen.

Gezien jouw "usual suspects" en de gebruikelijke anonieme comments op deze site: voor serieus geïnteresseerder meer info in (technisch, Engels) https://infosec.exchange/@ErikvanStraten/113500408482385786 of (voor Sinterklaas, NL) https://infosec.exchange/@ErikvanStraten/113488427652048575.

de meest gescande poort op misschien ssh tegenwoordig na, maar iig in de top 3 altijd-allertijden...

en die moet je open zetten om een veilige verbinding te kunnen maken...

is toch een beetje als in het donker door een hele wijk in de Bronx te lopen om naar je extra veilige S80 te lopen met gepantserde deuren.

de meest gescande poort op misschien ssh tegenwoordig na, maar iig in de top 3 altijd-allertijden...

en die moet je open zetten om een veilige verbinding te kunnen maken...

is toch een beetje als in het donker door een hele wijk in de Bronx te lopen om naar je extra veilige S80 te lopen met gepantserde deuren.

Validatie kan ook middels DNS records, dan is poort 80 niet nodig.

de meest gescande poort op misschien ssh tegenwoordig na, maar iig in de top 3 altijd-allertijden...

en die moet je open zetten om een veilige verbinding te kunnen maken...

is toch een beetje als in het donker door een hele wijk in de Bronx te lopen om naar je extra veilige S80 te lopen met gepantserde deuren.

Ik doe elke 3 maanden een DNS challenge voor mijn wildcard certificaat.

Geen open poort 80 nodig slechts een TXT record aanmaken met de challenge id erin en klaar.

Bij sommige DNS registrars kan je het ook automatiseren maar dat is me bij die van mij nog niet gelukt helaas.

de meest gescande poort op misschien ssh tegenwoordig na, maar iig in de top 3 altijd-allertijden...

en die moet je open zetten om een veilige verbinding te kunnen maken...

is toch een beetje als in het donker door een hele wijk in de Bronx te lopen om naar je extra veilige S80 te lopen met gepantserde deuren.

Dat is niet noodzakelijk, er zijn meerdere challenges mogelijk zoals bijv. over DNS.

Je kunt ook een aparte server gebruiken voor het ophalen van je certs.

Waarom is Let's Encrypt groot geworden, en Google op dit vlak totaal niet?

Die als leverancier hebben was altijd een vereiste om "gratis" SSL certificaten te krijgen / ACME naar hen te kunnen gebruiken. Theoretisch dan, want in de praktijk werkte dat minder fantastisch dan de fantastische beloftes.

En die "hen" heeft ook een wisseling doorgemaakt; die divisie is opgekocht door Squarespace

https://support.google.com/domains/answer/13689670?hl=en

Squarespace had enkel oog voor omzet, en argusogen voor kosten. Efin...

Dus inderdaad, http://pki.goog bestaat uiteraard nog, is nog altijd Google, èn levert aan zichzelf en aan Google Cloud clientèle. Doch even gratis als Let's Encrypt is Google niet, en ook nooit geweest.

Geen open poort 80 nodig slechts een TXT record aanmaken met de challenge id erin en klaar.

Bij sommige DNS registrars kan je het ook automatiseren maar dat is me bij die van mij nog niet gelukt helaas.

De plek waar je certbot draait moet DDNS calls kunnen doen naar de DNS primary.

Zo heeft mijn certbot een aparte TSIG om (restricted) enige TXT records te mogen maken.

En met een global config van certbot doet die al het werk.

Ikzelf run het handmatig, vlak voor "day 90", maar kan ook vanuit een crontab.

Reden dat ik het handmatig doe is om dan direct expired danwel transfered domains periodiek op te ruimen.

Was ooit DNSSEC enabled, en destijds compliant met internet.nl's validatie. Daarmee was sinterklaas.es beter op orde dan ABN-Amro en DHL die destijds SPF records al erg progressief en eng vonden - en DNSSEC helemaal.

Geen open poort 80 nodig slechts een TXT record aanmaken met de challenge id erin en klaar.

Bij sommige DNS registrars kan je het ook automatiseren maar dat is me bij die van mij nog niet gelukt helaas.

De plek waar je certbot draait moet DDNS calls kunnen doen naar de DNS primary.

Zo heeft mijn certbot een aparte TSIG om (restricted) enige TXT records te mogen maken.

En met een global config van certbot doet die al het werk.

Ikzelf run het handmatig, vlak voor "day 90", maar kan ook vanuit een crontab.

Reden dat ik het handmatig doe is om dan direct expired danwel transfered domains periodiek op te ruimen.

Als je eenmaal WEET hoe je een trui moet breien dan is het niet heel moeilijk meer nee ;)

Ik draai lokaal wel een authoritive dns server (bind9).

Op Internet gebruik ik de DNS server(s) van de registrar.

Ik heb een API key van bij die registrar om o.a. records programmable aan te passen. Wat ik uit het verleden nog weet is dat ik daarvoor lexicon gebruikte. Maar het lukte steeds maar niet. Ik heb het uiteindelijk opgegeven en grotendeels vergeten dat wat ik toen al wel wist. Als ik die API handmatig dmv cli commando's gebruikte werkte het wel maar geautomatiseerd die LE dns challenges laten werken lukte steeds maar niet.

Uiteindelijk dat los gelaten want ik was en ben ook druk met andere dingen. Ik doe het nu dus ook handmatig. Ik herinner mezelf in mijn agenda eraan als ik in de laatste 30 dagen kom dan die ik e.e.a. handmatig op de dns server van mijn registrar en dat gaat al jaren eigenlijk prima.

Als ik ooit weer eens heul veel tijd over heb zal ik nog wel eens erin duiken misschien is e.e.a. ondertussen ook wat gemakkelijker geworden hoop ik dan.

bedankt voor je toelichting dat ga ik eens bestuderen.

Dat doet het ook niet.

Het is een project van/voor mensen met een hekel het stelsen van cert authorities (ik denk dat ze al op geel gingen bij het woord 'authorities' ) , en aimgh bedacht nog voor de gratis certs .

Het voornaamste wat 'opgelost' wordt is dat de trust verschuift van (tig) root cert authorities naar de DNSSEC domein hierarchie .

En dat de kosten voor de domain owner naar ongeveer nul gingen wat voor LetsEncrypt nog wat geld was.

de meest gescande poort op misschien ssh tegenwoordig na, maar iig in de top 3 altijd-allertijden...

en die moet je open zetten om een veilige verbinding te kunnen maken...

is toch een beetje als in het donker door een hele wijk in de Bronx te lopen om naar je extra veilige S80 te lopen met gepantserde deuren.

Get real.

Je wilt blijkbaar een website publiek hosten , want je bent een certificaat aan het onderhouden.

Dan moet je van 'portscan' niet van de kook raken maar gewoon je server bestendig hebben. Dat moet je toch al op 443.

Nog meer zelfs omdat daar die enorme complexe ssl code draait in plaat van een simpele solide http parser.

Waarschijnlijk (ik heb geen zin het na te zoeken) kun je nog filteren op een reeks adressen waar de LE challenges vandaan komen.

Je snapt blijkbaar niet dat tls je server niet beveiligt, alleen het verkeer onderweg. Feitelijk wordt je server er wat meer kwetsbaar door - omdat je ook die berg TLS code draait.

Verder is je al verteld dat je ook andere challenges kunt gebruiken (DNS based)

Deze posting is gelocked. Reageren is niet meer mogelijk.