Androidtelefoons via kwetsbare chatapps geïnfecteerd met backdoor

Aanvallers maken gebruik van kwetsbare chatapps om Androidtelefoons met een backdoor te voorzien, waarna gebruikers uitgebreid kunnen worden bespioneerd, zo meldt antivirusbedrijf Trend Micro. De aanvallen zijn volgens de virusbestrijder voornamelijk gericht tegen Oeigoerse en Tibetaanse gemeenschappen, maar het bedrijf heeft ook in Nederland infecties waargenomen.

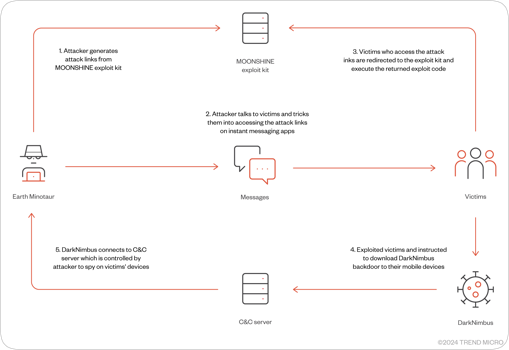

De aanvallers sturen het doelwit eerst via een chatapp een malafide link. Zodra het doelwit de link in de chatapp opent wordt er automatisch een backdoor geïnstalleerd. Dit is mogelijk doordat de chatapps een kwetsbare op Chromium-gebaseerde browser-engine gebruiken voor het weergeven van websites. Volgens Trend Micro zijn er meerdere chatapps die een verouderde browser-engine gebruiken en niet de sandboxbeveiliging hebben ingeschakeld. Het gaat dan specifiek om verschillende versies van de Chromium-engine en de Tencent Browser Server (TBS), wat ook een op Chromium-gebaseerde browser-engine is.

Trend Micro zegt dat de verantwoordelijke aanvallers succesvolle aanvallen via de populaire chatapp WeChat hebben uitgevoerd. De onderzoekers ontdekten dat de gebruikte exploitkit, waarmee misbruik van de kwetsbare browser-engines mogelijk is, meerdere Android-applicaties ondersteunt. Het gaat om Google Chrome, Facebook, Lazada, Line, Messenger, Naver, QQ en Zalo. Al deze applicaties maken gebruik van hun eigen versie van Chromium of TBS. Sommige van deze apps gebruiken een kwetsbare engine of gebruikers draaien een versie van de app die niet up-to-date is.

Wanneer de exploitkit een versie van TBS detecteert die niet kwetsbaar is, krijgt het doelwit een melding te zien dat de gebruikte browser-engine verouderd is en er een nieuwe versie moet worden geïnstalleerd. De aangeboden browser-engine is echter verouderd en bevat allerlei kwetsbaarheden waardoor de exploit uiteindelijk wel werkt. In het geval van de aanvallen die via WeChat werden waargenomen installeren de aanvallers nadat de exploit succesvol is geweest een getrojaniseerde APK die een legitiem onderdeel van WeChat vervangt.

In werkelijkheid is de geïnstalleerde APK een 'Android-surveillancetool', aldus de onderzoekers. De malware verzamelt informatie over de besmette telefoon, geïnstalleerde apps, gps-gegevens, contactlijsten, gespreksgeschiedenis, sms-berichten, inhoud van het clipboard, bookmarks en gesprekken van verschillende chatapps. Daarnaast kan de malware ook gesprekken opnemen, foto's en screenshots maken en de aanvaller commando's laten uitvoeren. De onderzoekers adviseren om voorzichtig te zijn met het openen van links in verdachte berichten en het up-to-date houden van applicaties.

Het hele probleem is juist dat ook als je wel up to date apps gebruikt en je Android versie van de laatst beschikbare security updates is voorzien, je nog steeds de sjaak bent als je de verkeerde link opent.

Of je gebruikt een Android leverancier die daadwerkelijk up to date security levert: Google Pixel EN je gebruikt apps voor je communicatie die security serieus nemen (Signal, Threema, Matrix)

Of je accepteert dat je de sjaak zult zijn als je maar interessant genoeg bent voor de staat.

Dus het advies had beter kunnen zijn:

ALS je een 'risicogebruiker' bent: Investeer in goede hardware en beperkt je gebruik van apps tot wat te vertrouwen is EN beperk je gebruik van je mobiel zodat daar enkel ongevoelige data op staat.

Ben je dat niet? Boeie.

Steeds als het wordt verworpen, komt het even later in iets andere vorm weer terug op de agenda. Ze gaan gewoon net zo lang door tot er een meederheid is. En dan komt function creep(1) en zijn ze waar ze wilen zijn.

En anders hebben we ineens een crisis waardoor dat wel erg 'noodzakelijk' gaat worden.

Dus het gaat er gewoon komen. Kwestie van tijd. Zo doen ze dat met alles tegenwoordig.

(1) https://www.dictionary.com/browse/function-creep

De instant messaging-apps die het doelwit waren van de Moonshine-aanval, zijn onder meer:

• DingTalk

• MOMO

• Skype

• TalkBox

• Telegram

• Voxer

https://www.trendmicro.com/en_us/research/24/l/earth-minotaur.html

Het hele probleem is juist dat ook als je wel up to date apps gebruikt en je Android versie van de laatst beschikbare security updates is voorzien, je nog steeds de sjaak bent als je de verkeerde link opent.

Of je gebruikt een Android leverancier die daadwerkelijk up to date security levert: Google Pixel EN je gebruikt apps voor je communicatie die security serieus nemen (Signal, Threema, Matrix)

Of je accepteert dat je de sjaak zult zijn als je maar interessant genoeg bent voor de staat.

Dus het advies had beter kunnen zijn:

ALS je een 'risicogebruiker' bent: Investeer in goede hardware en beperkt je gebruik van apps tot wat te vertrouwen is EN beperk je gebruik van je mobiel zodat daar enkel ongevoelige data op staat.

Ben je dat niet? Boeie.

Nogal kort door de bocht.. Niet iedereen in deze maatschappij heeft ruime ervaring en kennis van de hedendaagse technologie. Dus een reminder, hoe simpel dan ook, zullen op basis van dit advies weer even updates draaien.

En niet iedereen heeft de noodzaak voor een Google pixel of de centen voor een Google pixel.

Deze posting is gelocked. Reageren is niet meer mogelijk.