'Cryptodiefstal Bybit mede door niet goed controleren van transactie'

De diefstal bij cryptobeurs Bybit, waar zo'n 1,5 miljard dollar aan ether werd gestolen, was mede mogelijk doordat drie directeuren een transactie niet goed controleerden, zo stelt securitybedrijf NCC Group in een analyse. Daarnaast gebruikte Bybit een smart contract multisig wallet met een veel groter aanvalsoppervlak dan nodig, zo stellen de onderzoekers verder.

Bybit maakt gebruik van Safe{Wallet}, een multisig wallet en platform om digitale assets op ethereum op te slaan met naar eigen zeggen meer dan honderd miljard dollar aan digitale assets. Aanvallers wisten de laptop van een Safe{Wallet}-ontwikkelaar door middel van een malafide Docker-project te compromitteren en konden zo malafide JavaScript aan de website van Safe{Wallet} toevoegen. Deze code had het voorzien op de Ethereum multisig cold wallet van Bybit.

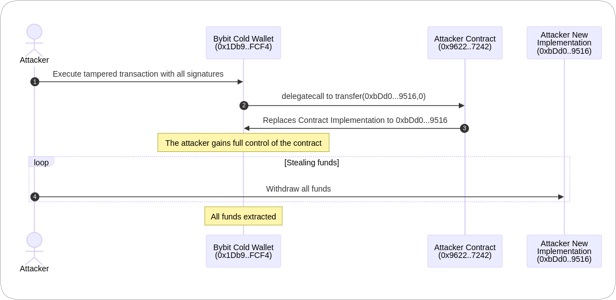

De malafide code werd actief toen Bybit via Safe{Wallet} een transactie wilde uitvoeren. Daarbij zorgde de malafide JavaScript ervoor dat de 'signers' van Bybit een andere transactie te zien kregen dan in werkelijkheid werd uitgevoerd. Daardoor ging het geld naar de wallets van de aanvallers. Een signer binnen Etherum is een abstractie van een Ethereum-account dat kan worden gebruikt om berichten en transacties te signeren en gesigneerde transacties naar Ethereum en andere netwerken te sturen om 'state changing operations' uit te voeren.

De transactie van Bybit moest door drie signers worden goedgekeurd. De drie signers in kwestie bleken de ceo en twee andere directeuren te zijn, zo meldde The New York Times vorige week. De goedgekeurde transactie leek een routine interne transactie, maar was in werkelijkheid een verzoek waardoor de aanvallers controle over het cold wallet smart contract van Bybit kregen, waarna de inhoud van 1,5 miljard dollar aan ether naar andere wallets werd overgemaakt.

NCC Group analyseerde de aanval en stelt dat de drie directeuren de transactie niet goed controleerde. Er was sprake van 'blind signing'. De inhoud van de transactie werd niet zorgvuldig gecontroleerd, waardoor ze vertrouwden wat de gecompromitteerde webapplicatie liet zien, aldus het securitybedrijf. Tevens stellen de onderzoekers dat het gebruik van een hardwarematige wallet die EIP-712 berichten ondersteunt de signers had kunnen laten zien welke data ze signeerden. Verder claimen de onderzoekers dat als de aanvallers alleen JavaScript-bestanden hadden kunnen aanpassen, maar niet de HTML van de webapplicatie, JavaScript-pinning de aanval had kunnen voorkomen.

Lekker ouwehoeren. Ze hadden waarschijnlijk Safe{Wallet} getest en veilig geacht. Verder was het totaal niet blind want ze zagen gewoon het juiste adres. Je kan niet zeggen dat ze dat niet goed hebben gecontroleerd.

Dit is dan weer wel juist. En ik denk dat ze dat ook wel heel snel zo gaan doen.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.