ChoiceJacking-aanval geeft toegang tot data op iPhones en Androidtelefoons

Onderzoekers hebben een methode ontdekt om de 'JuiceJacking' bescherming van iPhones en Androidtelefoons te omzeilen en door middel van een nieuwe aanval genaamd ChoiceJacking toegang tot gevoelige bestanden op toestellen te krijgen. Apple, Google en fabrikanten van Androidtelefoons zijn over het probleem ingelicht en werken aan oplossingen of hebben die inmiddels uitgerold. Dat laten onderzoekers van de Graz University of Technology in hun rapport weten (pdf).

Bij Juice Jacking worden apparaten via malafide opladers besmet met malware. Geregeld wordt er door autoriteiten voor Juice Jacking gewaarschuwd, maar het concrete risico van deze dreiging is niet erg groot meer en er zijn nog geen daadwerkelijke aanvallen waargenomen, zo liet de uitvinder van de techniek een aantal jaren geleden weten. Dit komt mede omdat fabrikanten maatregelen hebben genomen om de dreiging van Juice Jacking tegen te gaan. Zo moet de gebruiker toestemming geven voordat een usb-apparaat een dataverbinding kan opzetten.

De onderzoekers van de Graz University of Technology hebben verschillende manieren gevonden om deze bescherming te omzeilen. "De verdedigingsmaatregelen werken op basis van de aanname dat een usb-host geen invoer kan injecteren om de gebruikersprompt te bevestigen. Dit is een geldig aanname als het usb-protocol apart wordt bekeken. Het protocol stelt dat een usb-poort op een gegeven moment alleen als usb-host (bijvoorbeeld een computer) of als usb-apparaat (bijvoorbeeld muis of keyboard) kan opereren", stellen de onderzoekers. "Vanuit een systeemperspectief gezien houdt deze aanname op mobiele platforms geen stand."

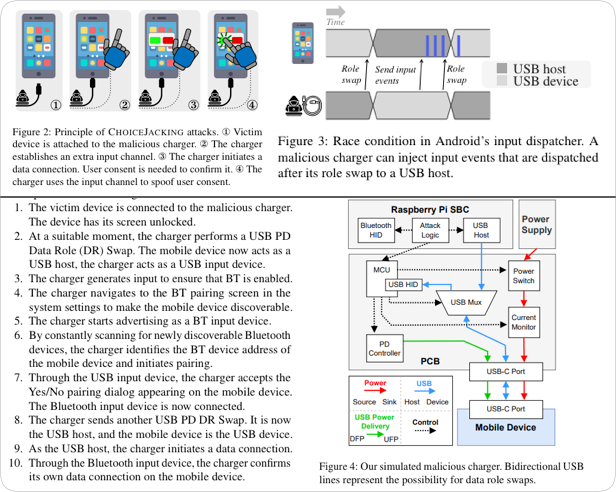

Via drie aanvallen die de naam ChoiceJacking kregen is het mogelijk om de verdediging te omzeilen en gevoelige bestanden van telefoons te stelen. Via de aanval is het namelijk mogelijk voor een malafide oplader om gebruikersinvoer te spoofen en zo een eigen dataverbinding naar de telefoon goed te keuren. De onderzoekers wisten zo toegang tot bestanden op de telefoons van acht fabrikanten te krijgen. Bij twee fabrikanten bleek het ook mogelijk om bestanden op een vergrendeld toestel te stelen.

De malafide oplader doet zich eerst voor als een gewone oplader. Door middel van een power line side-channel detecteert de telefoon een geschikt moment om van rol te veranderen, waarbij de oplader nu een usb-invoerapparaat is en de telefoon een usb-host. Uiteindelijk initieert de oplader een dataverbinding die het dan zelf goedkeurt. Er zijn verschillende varianten van de aanval, waaronder ook één die van bluetooth gebruikmaakt. Een andere gericht tegen Androidtelefoons maakt misbruik van een kwetsbaarheid om het bevestigingsvenster van de gebruiker te omzeilen.

De onderzoekers waarschuwden Apple, Google en Androifabrikanten vorig jaar juni en juli. Apple heeft inmiddels authenticatieprompts voor usb-verbindingen aan iOS 17.5 toegevoegd, maar moet de maatregel nog in iOS 18 verwerken. Xiaomi, Huawei, Vivo en Honor werken nog aan een oplossing. Google heeft inmiddels oplossingen uitgebracht voor de kwetsbaarheid waardoor de aanval op vergrendelde Oppo- en Honor-telefoons mogelijk was. Andere ontwerpfouten die met ChoiceJacking samenhangen moet Google nog upstream oplossen.

Daarna gaat hij gelijk terug op charging-only.

Mijn offline telefoon staat altijd op "uit" dan kun je alleen opladen als de telefoon volledig uit staat

Daarna gaat hij gelijk terug op charging-only.

Mijn offline telefoon staat altijd op "uit" dan kun je alleen opladen als de telefoon volledig uit staat

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.