Chrome gaat downloaden van bestanden via http blokkeren

Het is straks niet meer mogelijk om in Google Chrome bestanden via http te downloaden. De browser zal dergelijke downloads blokkeren om de security en privacy van gebruikers te beschermen, zo heeft Google aangekondigd. Het is namelijk een beveiligingsrisico om bestanden via http te downloaden.

"Aanvallers kunnen bijvoorbeeld onveilig gedownloade programma's omwisselen voor malware, en luistervinken kunnen de onveilig gedownloade bankafschriften van gebruikers lezen", zegt Joe DeBlasio van het Chrome Security Team. Daarom gaat Chrome "onveilige downloads" blokkeren. Als eerste stap wordt het downloaden van bestanden via http op https-sites geblokkeerd. Op dit moment geeft Chrome geen waarschuwing dat dit een privacy- en beveiligingsrisico is.

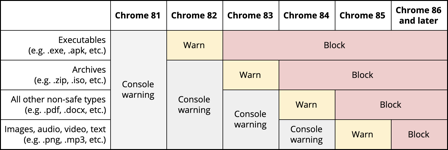

Google is van plan om het blokkeren van http-downloads stapsgewijs door te voeren. Vanaf Chrome 82 krijgen gebruikers een waarschuwing te zien als ze op https-sites een downloadlink aanklikken die naar een via http aangeboden bestand wijst. Vanaf Chrome 83 zal de browser het downloaden van executable bestanden, zoals exe en apk, via http op https-sites blokkeren. In Chrome 84 gaat dit ook voor archiefbestanden zoals iso en zip gelden. Andere soorten bestanden, zoals pdf en docx, zijn vanaf Chrome 85 niet meer via http-links op https-sites te downloaden. Als laatste geldt vanaf Chrome 86 de blokkade voor foto's, video's en andere mediabestanden.

De aangekondigde blokkades gelden nu alleen voor downloads op https-sites die via http plaatsvinden. DeBlasio laat echter weten dat Google in de toekomst het onveilig downloaden van bestanden in Chrome verder zal beperken. Ontwikkelaars worden dan ook opgeroepen om volledig op https over te stappen om dergelijke beperkingen te vermijden en hun gebruikers te beschermen.

er zijn nog altijd aanbieders die bestanden uitsluitend en alleen via http laten downloaden.

Dat is lui-op-je-krent-zitterij.

Zij worden nu dus langzameerhand min of meer gedwongen om eindelijk ook op het veiligere https over te stappen,

en dat kan gewoon gratis met Let's Encrypt.

Ook Britse overheidswebsites zouden, naar verluidt, RTB adverteerders een platform geven (en daar zelf wellicht aan verdienen - of derde partijen die hun websites bouwen en ondersteunen). Het zou mij verbazen als de situatie in Nederland veel rooskleuriger is. Zie https://www.theregister.co.uk/2020/02/05/uk_councils_are_letting_google_stalk_their_users/ dat zich baseert op een rapport van het bedrijf achter de Brave webbrowser (met Brendan Eich, bedenker van JavaScript en medeoprichter van Mozilla, als CEO). Voor dat rapport, getiteld "Surveillance on UK council websites", zie https://brave.com/ukcouncilsreport/ of meteen de PDF versie van het rapport: https://brave.com/wp-content/uploads/2020/02/Surveillance-on-UK-council-websites_compressed_version.pdf.

Uit dat rapport:

en

Is het geen eersteklas giller? Google die je waarschuwt voor het inbreken op je privacy. Google.... hét bedrijf die zo'n beetje élke privacyregel aan zijn laars lapt en structureel jou de wil oplegt om diezelfde privacy op te geven. De enige manier om hieraan te ontkomen is jezelf volledig los te koppelen van alles wat ook maar verbinding met internet kan maken.

Chrome.... de meest privacyschendende browser met ook nog eens (onbegrijpelijk, mijn inziens) het grootste marktaandeel. Als Google de privacy van de gebruikers zo hoog in het vaandel heeft, waarom blokkeren ze hun eigen browser dan niet? Nee, het is je reinste betutteling. En.... ze menen het recht te hebben welke keuzes jij maakt. Als ik een http-site wil bezoeken, hoe onveilig ook, dan moet ik dat kunnen. Ik heb geen Google nodig om voor mij te bepalen wat ik wel- en niet mag doen. Ga toch heen....

Het punt is dat het a) onveilig, en b)privacy-onvriendelijk is als men alleen via http kan downloaden.

De downloadstream kan onderweg nl. worden meegelezen of nog erger: eenvoudig worden gemanipuleerd.

Er is een verschil in een veilige verbinding of veilige content.

Dat mensen niets van domeinnamen begrijpen leert ook het UM incident ons: als een aanvaller schrijft "Download form Microsoft OneDrive" en vervolgens een URL heeft die begint met https://cdn2.onedrive-download-en[.]com/ (zonder die bakhaken natuurlijk) dan trapt men daar gewoon in. Niet voor niets zie je dat malwaremakers dat soort URL's gebruiken, die, zonder uitzondering, van DV certificaten (met name Let's Enrypt) gebruikmaken. Onderaan https://www.proofpoint.com/us/threat-insight/post/ta505-distributes-new-sdbbot-remote-access-trojan-get2-downloader kun je, onder het kopje "Indicators of Compromise (IOCs)", een heel stel van dat soort domeinnamen zien, zoals:

https://update365-office-ens[.]com/

https://windows-update-sdfw[.]com/

https://office365-update-eu[.]com/

https://windows-me-update[.]com/

Mensen trappen daar gewoon in. Ze zien ofwel een slotje, ofwel geen http met rode streep erdoor, dus is het veilig. Zo werkt dat.

De downloadstream kan onderweg nl. worden meegelezen of nog erger: eenvoudig worden gemanipuleerd.

ECHTER: wat we wel met techniek kunnen realiseren, is hoe authentiek downloads en websites zijn: d.w.z. dat we kunnen vaststellen wie de eigenaar en/of auteur daarvan is (en dat bij voorkeur zodanig dat we een idee hebben van de betrouwbaarheid van die informatie). DV certificaten, waaronder die van Let's Encrypt, vertellen je helemaal niets over de eigenaar van een website. Waardoor je, ook al zou je willen, niet kunt bepalen wie die eigenaar is. Het kan net zo goed om een gehackte server gaan waar een crimineel een look-a-like domeinnaam en een Let's Encrypt certificaat voor heeft geregeld - dat is allemaal zo gebeurd.

Ik ben van mening dat het uiteindelijk veiliger is om een bestand met een fatsoenlijke digitale handtekening via http te downloaden, dan een unsigned bestand via https vanaf een website met een Let's Encrypt certificaat. Waarbij voorop staat dat je moet controleren wie die handtekening gezet heeft (iets wat Microsoft standaard laat zien als je een gedownload bestand probeert te openen). Daarna moet je voor jezelf nagaan of je die partij vertrouwt (d.w.z. de partij die de handtekening gezet heeft). Mooier kunnen we het niet maken.

Nb. in het "echte" leven kun je ook bedrogen worden door niet-eigenaars die concertkaartjes, auto's, panden en de Eiffeltoren verkopen (die laatste zelfs 2x, zie https://en.wikipedia.org/wiki/Victor_Lustig).

Kan het vaststellen van digitale authenticteit beter? Ja, enorm veel beter. Maar de gewekte suggestie dat downloads via https altijd veiliger zijn dan via http, is m.i. hartstikke gevaarlijk. En hypocriet van Google als je kijkt naar de boterberg die zij op haar hoofd heeft (zie mijn eerste bijdrage op deze pagina).

HTTP downloads kennen nog steeds zeer veel legitieme toepassingen. Het internet bestaat uit meer dan alleen bankafschriften. Google is de weg volledig kwijt aan het raken met hun dictatoriale en onzinnige beleid.

En veiligheid heeft hier niets met HTTPS te maken, sterker nog het wordt er alleen maar onveiliger op doordat servers niet alleen een HTTP service draaien maar nu ook een SSL service moeten draaien (welke vol met bugs en gaten zit).

En nee inderdaad, authenticatie van gedownloade bestanden doe je dus niet door een zwakke en krakkemikkige beveiliging op de verbinding toe te passen maar door de bestanden zelf te ondertekenen.

En ja, er is heel veel mogelijk, daar moet iedereen zich wel van bewust zijn.

Maar ook dat je in de praktijk niet zo gemakkelijk in 7 sloten tegelijk loopt...

Waarschijnlijk loop je meer risico op een verkeersongeluk wat meestal erger is.

Dus een beetje relativeren kan ook geen kwaad.

Dankzij https kan een MITM die meeleest of die content modificeert of scripts injecteert niet zo gemakkelijk meer!

(als extra controle verifieer je met tools als www.grc.com/fingerprint of anders m.b.v. informatie uit het verleden of je werkelijk met de URL-bron bent verbonden, en dus of zich er geen MITM met https... (d.w.z.: ander certificaat, andere fingerprint !!!) heeft tussengewurmt)

Kortom: https dicht niet alle gaten, en dat heb ik ook nooit beweerd.

Maar https maakt het wél een stuk veiliger, en beschermt je privacy beter.

Iets wat http in het geheel niet doet!

Gelegenheid maakt de dief, en evenzo maakt gelegenheid ook de meeste kwaadwillende hackers!

Door iets alleen maar moeilijker/lastiger te maken ook al is alles nog niet 100% waterdicht

hou je al veel meer ongewenst gespuis buiten de deur.

Vooral als je niet een bijzonder persoon bent waarvan men weet dat er waarschijnlijk weinig te halen valt...

Op zich veiliger ja, maar het kan ook via een HTTPS Only blocker extensie,

die alle http verbindingen blokkeert tot je ze bij nader inzien deblokkeren wil.

Op zich veiliger ja, maar het kan ook via een HTTPS Only blocker extensie,

die alle http verbindingen blokkeert tot je ze bij nader inzien deblokkeren wil.

Maar het gaat mij niet om de beveiliging van mijn bezigheden op internet, maar om gewone gebruikers die er geen idee van hebben dat dergelijke extensies bestaan en waar ze voor nodig zouden zijn. Ik probeer vooral de hypocrisie van Google te laten zien. Het is echt niet allemaal fout wat Google doet, maar voor bijna alles wat zij uit vrijgevigheid lijkt te doen heeft Google ook een andere agenda, en houdt zij m.i. te weinig rekening met de beperkte kennis van internetters. Sterker, Google lijkt er niet bij gebaat als internetters slimmer worden en zich gaan realiseren dat al die handige "gratis" functionaliteit helemaal niet gratis is.

Het is evenwel ook zo dat "https-only"/"https-everywhere" ook niet alleen zaligmakend is.

Zeker in die gevallen van https websites met TLS versies met kwetsbaarheden.

Hier vraagt nu ook firefox aandacht en doet er wat aan met het afserveren van TLS 1.0 en 1.1.

Ook komt men nog heel wat sites tegen die gebruik moeten maken van CSP (content security policy)

waar deze nog niet op een "best policy" manier is ingesteld.

Kijk vervolgens eens naar de header-security situatie en af te voeren javascript bibliotheken.

Dan natuurlijk verouderde versies van PHP met de gevolgen van dien op PHP-ondersteund CMS.

Dus men dient te kijken naar zowel de veiligheid op de client (browser) in relatie met die op de webserver.

Er is nog een hele beveiligingsslag te maken. It takes two to tango securely.

Een gelikte site met een "groen slotje" zegt iets over de connectie, maar niet alles over de veiligheid bij validatie.

Waarom valt veiligheid vaak bij decision-makers in de klasse van "last resort issue"?

oftewel in goed Nederlands gezegd:

Waarom wordt website veiligheid veelal gezien als "sluitstuk op de begroting"?

luntrus

Deze posting is gelocked. Reageren is niet meer mogelijk.