Lek in Windows print spooler kan aanvaller systeemrechten geven

Een kwetsbaarheid in de Windows print spooler kan een aanvaller die al toegang tot een computer heeft systeemrechten geven, waardoor hij volledige controle over het systeem krijgt. Ook is het mogelijk om een backdoor te installeren die zelfs na installatie van de patch aanwezig blijft. Microsoft heeft dinsdagavond een beveiligingsupdate voor het probleem uitgebracht en gebruikers en organisaties krijgen het advies die te installeren. Details over de kwetsbaarheid zijn nu openbaar gemaakt.

De Windows print spooler is verantwoordelijk voor het printen van documenten en is al jaren een onderdeel van het besturingssysteem. Tien jaar geleden kwam het wegens een ander beveiligingslek ook al eens in het nieuws. De beruchte Stuxnetworm bleek gebruik te maken van een zerodaylek in de print spooler om computers over te nemen. De nu verholpen kwetsbaarheid, die PrintDemon wordt genoemd, is minder ernstig.

Het beveiligingslek is alleen te misbruiken door een aanvaller die al toegang tot een computer heeft en code kan uitvoeren. Voor aanvallers is het echter een interessante kwetsbaarheid. In veel organisaties werken gebruikers namelijk met verminderde rechten. Wanneer een aanvaller erin slaagt om een dergelijke gebruiker met malware te infecteren kan hij alleen code en acties met de rechten van de betreffende gebruiker uitvoeren.

Aanvallers proberen dan ook om hun rechten op de besmette computer te verhogen, zodat ze meer mogelijkheden hebben en andere systemen in het netwerk kunnen aanvallen. Ransomwaregroepen passen deze tactiek vaak toe en het PrintDemon-lek kan hen hierbij helpen. De print spooler-service draait namelijk met systeemrechten. Via het nu ontdekte beveiligingslek is het mogelijk voor een aanvaller om zijn code via de print spooler uit te laten voeren. Aangezien de print spooler systeemrechten heeft wordt ook de code van de aanvaller met systeemrechten uitgevoerd.

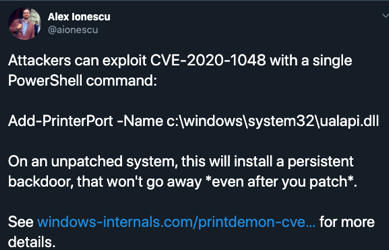

Daarnaast is het mogelijk om op ongepatchte systemen een backdoor toe te voegen die aanwezig blijft zelfs wanneer de beveiligingsupdate is geïnstalleerd. De kwetsbaarheid werd ontdekt door onderzoekers Peleg Hadar en Tomer Bar van SafeBreach Labs. Onderzoekers Yarden Shafir en Alex Ionescu van Winsider hebben nu een uitgebreide analyse van de kwetsbaarheid online gezet, alsmede een proof-of-concept. Daarbij merken Shafir en Ionescu op dat ze nog verschillende andere kwetsbaarheden in de print spooler hebben gevonden die op een patch van Microsoft wachten.

Zie ook https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1048

Een gebruiker zonder systeemrechten dus. (privilege escalation voor b.v. guest user).

hier op de een of andere manier vanuit gaan.

Vroeger draaiden de printerdrivers zelfs in kernelmode. Maar dat is een tijdje geleden terug gedraaid.

(dat was in de tijd dat Microsoft dacht dat het hele grafische subsystem het beste in de kernel kon zitten om goede

performance te halen, immers OS/2 waar dat niet zo was presteerde abominabel)

hier op de een of andere manier vanuit gaan.

Vroeger draaiden de printerdrivers zelfs in kernelmode. Maar dat is een tijdje geleden terug gedraaid.

(dat was in de tijd dat Microsoft dacht dat het hele grafische subsystem het beste in de kernel kon zitten om goede

performance te halen, immers OS/2 waar dat niet zo was presteerde abominabel)

Een professionele multifunction copier heeft tegenwoordig een heel protocol. Aanloggen voor "follow me" met pas bij de printer.

Dit verhaal is voor endpoints waarmee gebruikers aan het internet hangen. Je router IOT kent alleen root.

https://www.security.nl/posting/656966/printer+probleem

Een professionele multifunction copier heeft tegenwoordig een heel protocol. Aanloggen voor "follow me" met pas bij de printer.

Dit verhaal is voor endpoints waarmee gebruikers aan het internet hangen. Je router IOT kent alleen root.

Leg je plastic tas met bijvoorbeeld 20.000 maar eens in het park en kijk wat er gebeurt.

Dat is iets waar je direct rechten op een desktop moet hebben en printers installeren.

Zou me meer zorgen maken op alles wat in de cloud snel neergezet wordt, waar iedereen open en bloot bij kan.

Een andere blijft de IOT meuk zoals printers waarbij de eis aan de andere kant gesteld wordt om niet te veel beveiliging in te zetten omdat dan dat printertje niet meer werkt.

Leg je plastic tas met bijvoorbeeld 20.000 maar eens in het park en kijk wat er gebeurt.

Dat is iets waar je direct rechten op een desktop moet hebben en printers installeren.

Zou me meer zorgen maken op alles wat in de cloud snel neergezet wordt, waar iedereen open en bloot bij kan.

Een andere blijft de IOT meuk zoals printers waarbij de eis aan de andere kant gesteld wordt om niet te veel beveiliging in te zetten omdat dan dat printertje niet meer werkt.

Tijd dat deze draad ook wordt gelocked want discussie blijkt zinloos.

Alweer een beveiligingsprobleem in Microsoft Windows? Er waren er toch net 111 verholpen? https://www.security.nl/posting/656807/Microsoft+patcht+111+beveiligingslekken+in+Windows%2C+Edge+en+Office. Het gaat maar door nietwaar? Snel de patches installeren mensen! Alle 111.

112.

Deze posting is gelocked. Reageren is niet meer mogelijk.