Smartphones en laptops kwetsbaar voor nieuwe bluetooth-aanval

Smartphones, laptops, koptelefoons en andere apparaten die van bluetooth gebruikmaken zijn kwetsbaar voor een nieuwe aanval waardoor een aanvaller zonder interactie van het slachtoffer verbinding met zijn of haar apparaat kan maken. De aanval wordt BIAS genoemd, wat staat voor Bluetooth Impersonation AttackS, en is ontwikkeld door onderzoekers van École Polytechnique Fédérale de Lausanne (EPFL).

Bluetooth-apparaten die met elkaar verbinding willen maken gebruiken hiervoor een zogeheten link key. Deze key wordt gegenereerd als bluetooth-apparaten voor de eerste keer pairen. Van deze link key worden de sessiesleutels afgeleid waarmee de apparaten in de toekomst verbinding kunnen maken, zodat ze niet het pairingproces steeds opnieuw hoeven uit te voeren.

Via de BIAS-aanval is het mogelijk voor een aanvaller in de buurt van een bluetooth-apparaat om zich voor te doen als een eerder gepaird bluetooth-apparaat om zich vervolgens zonder kennis van de link key te authenticeren. Op deze manier kan een aanvaller volledige toegang tot het gepairde bluetooth-apparaat krijgen, zo meldt het CERT Coordination Center (CERT/CC) van de Carnegie Mellon Universiteit.

Volgens het CERT/CC is de BIAS-aanval op twee verschillende manieren uit te voeren, afhankelijk van welke pairingmethode tussen de oorspronkelijke twee apparaten was gebruikt voor het opzetten van de verbinding. Apparaten kunnen kiezen uit Legacy Secure Connections of Secure connections. Wanneer pairing via de Secure Connections-methode is uitgevoerd, kan de aanvaller stellen dat het eerder gepairde bluetooth-apparaat geen Secure Connections meer ondersteunt en er daarom van legacy authenticatie gebruik gemaakt moet worden, die via BIAS-methode is aan te vallen.

Een andere manier om de aanval uit te voeren is door de rol van master-slave te verwisselen. De aanvaller plaatst zich dan in de rol van degene die de authenticatie initieert, waarbij het aangevallen apparaat de slave wordt. De BIAS-aanval is ook te combineren met de Key Negotiation of Bluetooth (KNOB)-aanval die vorig jaar werd gedemonstreerd. Via deze aanval kan de aanvaller proberen om het aan te vallen apparaat een zwakkere encryptie te laten gebruiken voor de sessiesleutel. Deze sessiesleutel is vervolgens te brute forcen, waardoor een aanvaller ook volledige toegang tot het gepairde apparaat krijgt.

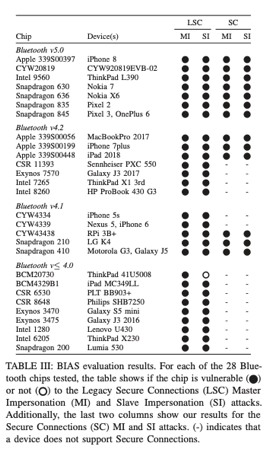

De onderzoekers hebben de aanval tegen 31 bluetooth-apparaten voorzien van 28 unieke bluetooth-chips getest. De Bluetooth Special Interest Group laat weten dat het de bluetooth-specificatie gaat aanpassen om de BIAS-aanval te voorkomen. In de tussentijd krijgen fabrikanten het advies om ervoor te zorgen dat ze sterke encryptiesleutels gebruiken, dat apparaten bij legacy authenticatie elkaar wederzijds authenticeren en dat apparaten de optie Secure Connections Only moeten ondersteunen, zodat een downgrade-aanval niet mogelijk is. Fabrikanten zouden inmiddels aan updates werken en gebruikers krijgen het advies die te installeren wanneer beschikbaar.

pid=$(ps aux | grep bluetoothd | grep -vP 'replace|grep'| awk '{print $2}' )

sudo kill -9 $pid

sudo LD_PRELOAD=./$1 bluetoothd $@ -n

J.O.

Als je geen "paired" devices hebt is de Bluetooth zend/ontvanger in o.a. smartphones niet kwetsbaar voor deze aanval. Dan loopt jouw smartphone dus ook geen risico's als je deze, v.w.b. Bluetooth, uitsluitend gebruikt voor een Corona-tracing-app.

Wat niet wil zeggen dat er geen privacy- en securityrisico's zijn als je in potentieel kwaadaardige omgevingen rondloopt (of zit) met Bluetooth aan.

Hierbij wordt geen verbinding gemaakt met het andere toestel, dus je toestel kan ook niet sneaky worden overgenomen of geïnfecteerd. Waarschijnlijk (of in ieder geval hopelijk) kan je dit straks apart aan of uitzetten met een aparte setting

die verder helemaal los staat van "bluetooth aan/uit".

Dus dan zet je veilig "bluetooth" (of bluetooth classic o.i.d ) uit, en "bluetooth exposure notification" aan.

Vervolgens werken er maar 2 dingen met bluetooth:

1. domweg periodiek een anoniem ID uitzenden (en nog wat andere voor privacy irrelevante zaken zoals transmit power)

2. domweg loggen van alle ontvangen anonieme IDs die aan de specificatie voldoen.

Omdat niemand er verder een speld tussen kan krijgen (je kan er niet op inbreken want je kan geen verbinding maken)

is het veilig.

Hierbij wordt geen verbinding gemaakt met het andere toestel

De Australische COVIDSafe is gepatched om een denial of service attack via Bluetooth te verhelpen, waardoor de iOS versie van de app kon crashen. Voor zover mij bekend was daar geen RCE bij mogelijk, maar als software crasht heeft de programmeur onvoldoende rekening gehouden met onjuiste "input" en daar niet eens een generiek vangnet voor geïmplementeerd. Soms wordt, in dat soort gevallen, later alsnog ontdekt dat ook RCE mogelijk was. Zie https://medium.com/@wabz/covidsafe-ios-vulnerability-cve-2020-12717-30dc003f9708 (bron: https://www.zdnet.com/article/covidsafe-update-closes-denial-of-service-bug-and-makes-notifications-optional/).

Je gebruikt wel een mobiele telefoon? Daat ziien ook genoeg kwetsbaarheden in die uit een vorige versie gewoon meegenomen worden. Bijvoorbeeld van 4G naar 5G (https://i.blackhat.com/USA-19/Wednesday/us-19-Shaik-New-Vulnerabilities-In-5G-Networks-wp.pdf).

Hierbij wordt geen verbinding gemaakt met het andere toestel

Nee.

Misschien moest je van je vader bepaalde dingen in een logboek schrijven in geval de eerste lichtflits "lang" is.

Maar die vuurtoren dringt jou dat niet op. Die kán jou ook niet dwingen in geval jij alleen maar van je vader weet:

"in geval de eerste flits lang is, moet ik de navolgende flitsbits in mijn logboek schrijven."

Wat de vuurtoren ook uitzendt, hij kan niet beïnvloeden wat jij er mee doet. Want er is geen verbinding.

Er is slechts eenzijdige waarneming, en die vuurtoren of vuurtorenwachter weet niet eens dat jij de lichtflitsen ziet

en er persoonlijk wat mee doet.

Natuurlijk is het ook mogelijk om andere bluetooth-mogelijkheden te gebruiken waarbij er wél sprake is van verbindingen.

Maar ik ging uit van de privacy-vriendelijke (althans dat is de bedoeling) Google/Apple-methode (beacons),

omdat men vooralsnog van plan is dit in Nederland te gaan gebruiken.

Ik geef het op.

Hierbij wordt geen verbinding gemaakt met het andere toestel

Wat de vuurtoren ook uitzendt, hij kan niet beïnvloeden wat jij er mee doet. Want er is geen verbinding.

Er is slechts eenzijdige waarneming, en die vuurtoren of vuurtorenwachter weet niet eens dat jij de lichtflitsen ziet

en er persoonlijk wat mee doet.

Natuurlijk is het ook mogelijk om andere bluetooth-mogelijkheden te gebruiken waarbij er wél sprake is van verbindingen.

Maar ik ging uit van de privacy-vriendelijke (althans dat is de bedoeling) Google/Apple-methode (beacons),

omdat men vooralsnog van plan is dit in Nederland te gaan gebruiken.

En je weet niet wanneer dat verzendingsproces plaatsvindt, want je zal niet de hele dag Wireshark oid open hebben.

Dat is een hele grote aanname.

Vooral met al die BT oortjes ed. die tegenwoordig in omloop zijn.

Dan maar de corona-app leveren met een schoon single use BT toestel? (x17 miljoen gebruikers)

Dat voorkomt rechtszaken in de toekomst.

Ik geef het op.

Ik niet.

Wel even bij het artikel blijven waar het hier over gaat:

En wat lees ik over de plannen van Google/Apple?

Onzin dus om mijn reactie van 14:04 onzin te noemen.

Hierbij wordt geen verbinding gemaakt met het andere toestel

Nee.

Misschien moest je van je vader bepaalde dingen in een logboek schrijven in geval de eerste lichtflits "lang" is.

Maar die vuurtoren dringt jou dat niet op. Die kán jou ook niet dwingen in geval jij alleen maar van je vader weet:

"in geval de eerste flits lang is, moet ik de navolgende flitsbits in mijn logboek schrijven."

Wat de vuurtoren ook uitzendt, hij kan niet beïnvloeden wat jij er mee doet. Want er is geen verbinding.

Er is slechts eenzijdige waarneming, en die vuurtoren of vuurtorenwachter weet niet eens dat jij de lichtflitsen ziet

en er persoonlijk wat mee doet.

Natuurlijk is het ook mogelijk om andere bluetooth-mogelijkheden te gebruiken waarbij er wél sprake is van verbindingen.

Maar ik ging uit van de privacy-vriendelijke (althans dat is de bedoeling) Google/Apple-methode (beacons),

omdat men vooralsnog van plan is dit in Nederland te gaan gebruiken.

even een pedantic point:

in de natuur bestaan geen eenzeidige waarnemingen. het uitwisselen van een foton beinvloed zender en ontvanger. er is een interactie fundamenteel ten grondslag. de interactie kan zodaning zijn dat de waarneming zelfs de toestand van de 'zender' verandert: https://en.wikipedia.org/wiki/Wave_function_collapse

in dit geval met BT is het zo dat het 'ontvangen' van een signaal uiteindelijk de energie uit het 'zendende' BT apparaat slurpt: https://en.wikipedia.org/wiki/Absorption_(electromagnetic_radiation)

Dat bluetooth veel batterij verbruikt is ook zo'n broodje aap verhaal dat al jaren meegaat. Ik heb daar nog nooit iets van gemerkt. Ik zet bluetooth nooit uit. Als uw batterij leegloopt dan heb je een heel slechte implementatie.

Volgens https://en.wikipedia.org/wiki/Bluetooth#Uses mag een class 2 bluetooth device, een GSM dus, 2.5 mW verbruiken.

Als je dus die bluetooth chip 400 uur gebruikt heb je 1 Watt/uur verbruikt. Daar loopt je batterij dus niet van leeg.

in de natuur bestaan geen eenzeidige waarnemingen. het uitwisselen van een foton beinvloed zender en ontvanger. er is een interactie fundamenteel ten grondslag. de interactie kan zodaning zijn dat de waarneming zelfs de toestand van de 'zender' verandert: https://en.wikipedia.org/wiki/Wave_function_collapse

in dit geval met BT is het zo dat het 'ontvangen' van een signaal uiteindelijk de energie uit het 'zendende' BT apparaat slurpt: https://en.wikipedia.org/wiki/Absorption_(electromagnetic_radiation)

Het is wel zo dat een ontvanger een klein beetje energie absorbeert uit de EM-golf.

Afhankelijk van de situatie kan er (tegelijk) ook sprake zijn van weerkaatsing (reflectie):

bijv. door het uitgestraalde licht van een vuurtoren kan de vuurtorenwachter in de verte voorwerpen zien die dat licht reflecteren. (zo nodig pakt de vuurtorenwachter er even een verrekijker bij)

Men zou dit eventueel kunnen beschouwen als een vorm van informatie.

Maar dan nog wordt de informatieverwerking geheel bepaald door de intelligentie van de ontvanger.

De vuurtoren (zender) heeft hier geen enkele invloed op. Daarom noem ik dit geen verbinding.

Er kan weliswaar sprake zijn van een (beperkte) beïnvloeding, maar dat wil nog niet zeggen dat je over een ander

de volledige controle hebt met een strak gedefinieerd protocol dat beide apparaten (of mensen) kennen.

In mijn beleving is een verbinding of connectie niet alleen maar een schimmig kabeltje tussen twee apparaten o.i.d.,

maar ook de aanwezigheid van een gedefinieerd communicatie-protocol dat beide apparaten begrijpen,

en waar de apparaten op reageren zodat ze elkaar kunnen sturen en van informatie voorzien.

Informatie ook die vervolgens wordt verwerkt zoals is opgedragen of volgens de default ingebouwde intelligentie.

Dit hoeft nooit mis te gaan. Behalve bij een storing/defect en wanneer er in de intelligentie van de ontvanger fouten zitten

die kunnen worden uitgebuit (bijv. buffer overflow) zodat men vanuit de vuurtoren misschien toch enige vat zou kunnen krijgen op het verwerkingsproces bij de ontvanger.

Af en toe (hangt voor een groot deel af van de manier waarop de boel precies in elkaar steekt) kan iets dergelijks

een eerste stap zijn naar algehele controle over het apparaat op afstand. (maar meestal dus niet)

Echter het gaat bij het Apple/Bluetooth exposure tracing protocol om relatief simpele zaken die daarom goed zijn te overzien. Daarom verwacht ik niet direct dat professionals als Apple/Google (nota bene 2 professionals) hierin een ernstige kwetsbaarheid over het hoofd zullen zien waarmee een kwaadwillende toegang tot je smartphone krijgt.

En zelfs als het toch mocht gebeuren, dan is het nog maar zeer de vraag of dit dan meteen de meest ernstige gevolgen zou hebben, zoals het op afstand kunnen uitvoeren van willekeurige code.

(bijna alles kan natuurlijk, maar niet alles is waarschijnlijk!)

Anyway: de nieuwe bluetooth aanval "BIAS" vereist bluteooth "pairing" mode, en hiermee heeft Apple/Google Exposure Tracing niets te maken. Bij Exposure Tracing wordt er van pairing helemaal geen gebruik gemaakt.

("pairing" kan je opvatten als het voortraject om een verbinding met een bepaald apparaat te kunnen op te zetten...)

Maar omdat er bij Google/Apple exposure tracing helemaal geen sprake is van zulke verbindingen,

is hierbij geen sprake van pairing. En daarom heeft deze aanval er geen vat op.

Voor wat betreft stroomverbruik: er wordt zeer weinig stroomverbruik verwacht bij het Apple-Google-protocol,

duidelijk minder dan van bestaande apps die op een wat andere manier anders werken.

Je kan bovendien het exposure tracing protocol aan of uitzetten wanneer je wil.

(onafhankelijk dus van je "normale" bluetooth gebruik)

En daarom heb ik een MP4 speler met BT en BT koptelefoon van JBL gehaald en gebruik ik als Ik ga trainen en/of wandelen.

MP4 speler lekker klein en beter dan mijn logge IPhone in de zak...

Ik ben ook de enige, de anderen allemaal mobiel in de zak die steeds uit de zak valt en dan ook nog met die irritante BT oordopjes.

De sportschool heeft een bak vol met verloren oordopjes...????

Deze posting is gelocked. Reageren is niet meer mogelijk.