Kwetsbaarheid in UPnP-protocol maakt verschillende aanvallen mogelijk

Een kwetsbaarheid in het UPnP-protocol maakt verschillende soorten aanvallen mogelijk, zoals het stelen van gegevens, uitvoeren van scans op interne netwerken en versterken van ddos-aanvallen, en volgens de onderzoeker die het probleem ontdekte lopen miljarden apparaten risico. Het gaat onder andere om Windowscomputers, Xbox-spelcomputers, televisies en routers.

Het beveiligingslek wordt CallStranger genoemd en is aanwezig in het UPnP-protocol. Universal Plug and Play (UPnP) is een veelgebruikt protocol dat het eenvoudiger voor apparaten in een netwerk moet maken om met andere apparaten op het netwerk te communiceren. Aangezien het bedoeld is om op lokale, vertrouwde netwerken te worden gebruikt implementeert het UPnP-protocol standaard geen enkele vorm van authenticatie of verificatie.

Onderzoeker Yunus Cadirci ontdekte een server-side request forgery (SSRF)-achtige kwetsbaarheid in apparaten die van UPnP gebruikmaken. Het beveiligingslek wordt veroorzaakt doordat een aanvaller de waarde kan bepalen van de Callback-header in de UPnP Subscribe-functie. Via deze functie, die onderdeel van de UPNP-standaard is, kunnen apparaten zich "abonneren" om veranderingen in andere apparaten en services te monitoren, bijvoorbeeld of er media door een apparaat wordt aangeboden.

In de Callback-header kan een url worden opgegeven die het UPnP-apparaat vervolgens gebruikt om de eerder genoemde veranderingen in services of apparaten te monitoren. De Subscribe-functionaliteit blijkt echter niet te controleren of de opgegeven url in de Callback-header ook data van een UPnP-apparaat verwacht of niet. "Dus iedereen die toegang tot een UPnP-service heeft met een eventSubURL element voor Subscribtion kan eenvoudig geldig http-verkeer naar elk willekeurig ip-adres/poort genereren", aldus Cadirci.

Door het versturen van een speciaal geprepareerde Callback-header naar een apparaat waarvan UPnP beschikbaar is en de subscribe-functie staat ingeschakeld, kan een aanvaller zo op lokale netwerken een poortscan uitvoeren, ddos-aanvallen versterken door een TCP-handshake op te zetten met de url's die in de header staan vermeld en gevoelige data van apparaten stelen.

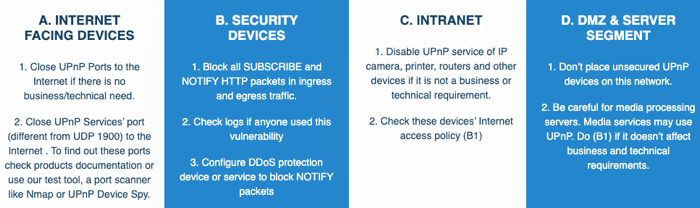

Hoewel de UPnP-functionaliteit van een apparaat niet vanaf het internet toegankelijk hoort te zijn, zijn er toch miljoenen apparaten te vinden waarbij dit het geval is, zo blijkt uit een zoekopdracht via de Shodan-zoekmachine. Organisaties krijgen het advies om beschikbare updates te installeren en anders UPnP uit te schakelen of te beperken. Volgens Cadirci kan het nog lang duren voordat leveranciers voor alle UPnP-apparaten updates hebben uitgebracht. De onderzoeker verwacht echter niet dat thuisgebruikers een direct doelwit van aanvallen zullen zijn, tenzij hun UPnP-apparaten vanaf het internet toegankelijk zijn. Dan zouden die bijvoorbeeld voor ddos-aanvallen zijn te gebruiken.

Ik bedoel: Al jaren is bekend dat het UPnP een verhoogd risico is. En het zoveelste gedrocht ontstaan uit pure gemakzucht. Waarom is dit nu pas nieuws?

Al onveilig sinds 2011 en nog steeds onveilig.

luntrus

Al onveilig sinds 2011 en nog steeds onveilig.

luntrus

Correctie: sinds 2001!

UPnP bleek standaard op "aan" te staan en werd meteen uitgeschakeld.

J.O.

Deze posting is gelocked. Reageren is niet meer mogelijk.