Zerologon-lek in Windows Server kan aanvaller domeinbeheerder laten worden

Een kritieke kwetsbaarheid in Windows Server geeft aanvallers de mogelijkheid om domeinbeheerder te worden en details over het beveiligingslek zijn nu openbaar gemaakt. De kwetsbaarheid wordt Zerologon genoemd en werd ontdekt door het Nederlandse securitybedrijf Secura. Vorige maand rolde Microsoft beveiligingsupdates uit voor het beveiligingslek, dat op een schaal van 1 tot en met 10 wat betreft de ernst met een 10 is beoordeeld.

De kwetsbaarheid (CVE-2020-1472) wordt veroorzaakt door het onveilig gebruik van AES-CFB8-encryptie door het Netlogon Remote Protocol. Deze interface is beschikbaar op Windows-domeincontrollers en wordt gebruikt voor verschillende taken met betrekking tot het authenticeren van gebruikers en computers. Het gaat dan bijvoorbeeld om het laten inloggen van gebruikers via het NTLM-protocol en het updaten van de wachtwoorden van computers.

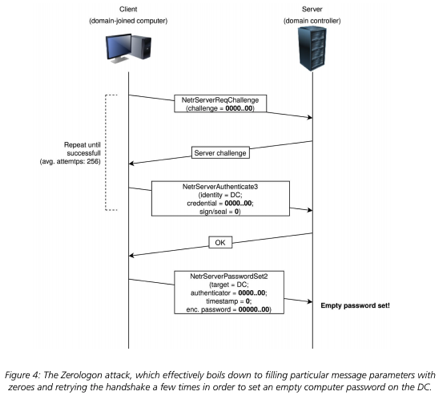

De AES-CFB8-standaard vereist dat elke byte van plaintext, zoals een wachtwoord, over een willekeurige initialization vector (IV) beschikt. Dit moet voorkomen dat het wachtwoord wordt geraden. Een functie van Netlogon stelt echter dat de IV altijd uit 16 zero bytes bestaat. "Voor 1 op de 256 keys zal het gebruik van AES-CFB8-encryptie voor een all-zero plaintext in all-zero ciphertext resulteren", zo stellen de onderzoekers van Secura. Wanneer een client tijdens het inloggen een challenge van acht nullen opgeeft, zal voor 1 van de 256 sessiekeys de juiste client credential ook uit acht nullen bestaan. "Het verwachte gemiddelde aantal pogingen zal 256 zijn, wat in de praktijk drie seconden duurt", zo laten de onderzoekers verder weten.

Door de kwetsbaarheid kan een aanvaller een authenticatietoken voor de Netlogon-functie vervalsen en zich zo tegenover de domeincontroller als elke computer op het netwerk voordoen. Alleen het versturen van een aantal Netlogon-berichten waarin verschillende velden met nullen zijn gevuld maken het voor een aanvaller mogelijk om het wachtwoord van de domeincontroller aan te passen die in de ActiveDirectory is opgeslagen. Dit kan vervolgens worden gebruikt om het wachtwoord van de domeinbeheerder te verkrijgen en het originele domeincontroller-wachtwoord te herstellen, aldus Secura in een uitleg over de aanval.

De enige vereiste voor het uitvoeren van een aanval is dat de aanvaller vanaf het lokale netwerk de domeincontroller kan benaderen. Deze RPC-verbinding kan zowel direct of via SMB worden opgezet. De aanval zelf is volledig ongeauthenticeerd. De aanvaller hoeft niet over inloggegevens te beschikken. De gevolgen zijn echter groot, aangezien een aanvaller wel volledige controle over het netwerk kan krijgen.

Secura heeft naast een whitepaper over de kwetsbaarheid (pdf) op GitHub een testtool uitgebracht waarmee organisaties kunnen testen of ze kwetsbaar zijn. Het Amerikaanse Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security waarschuwt dat er exploitcode voor de kwetsbaarheid online is verschenen.

Securitybedrijven Rapid7 en Tenable verwachten dat erop korte termijn misbruik van het lek zal worden gemaakt, bijvoorbeeld voor het verspreiden van ransomware. Voor het uitvoeren van de aanval moet een aanvaller wel toegang tot het lokale netwerk van een organisatie hebben, maar dat blijkt in de praktijk niet altijd een probleem, zoals meerdere ransomware-aanvallen in het verleden hebben aangetoond.

"Vorige maand rolde Microsoft beveiligingsupdates uit voor het beveiligingslek"

Dus lijkt me een non issue voor de mensen die hier echt mee bezig zijn.

En de mensen die niet patchen zullen dit bericht ook niet lezen.

niet alle updates worden altijd doorgevoerd blijkt keer op keer: heeft met stabiliteit, organisatie en meer te maken.

een ander dingetje is toch ook wel de frequentie en type zero days dat voor dit bedrijf er telkens gepatched (en dus gevonden) worden. voor een stuk software dat prudent gebouwd was, zou je zo iets niet zien. (P.S. let even op de juiste logica, het niet frequent vinden van nare zero days zegt niets, het wel vinden daarvan zegt echter wel iets!)

Dus geen aanval vanaf 'buitenaf'? Dus logs nakijken voor vreemde activiteiten op de user profielen?

Als je op de CVE klikt krijg je duidelijk een pagina die naar de Microsoft Update Catalog verwijst.

Lijkt mij vrij duidelijk.

//Angelique

Overigens kun je in de FAQ onderaan die Microsoft pagina lezen dat je, om na het patchen volledig beschermd te zijn, handmatig actie moet ondernemen. Meer detals daarover lees je in https://support.microsoft.com/kb/4557222.

maar dat betekent dus dat een rouge PC in je domein dus wel het foute protocol kan gebruiken om zig voor te doen als een andere PC? en dat zou een hacker die een PC compromised heeft wel eens handig uit kunnen komen om dan daarna door het netwerk te gaan?

maar dat betekent dus dat een rouge PC in je domein dus wel het foute protocol kan gebruiken om zig voor te doen als een andere PC? en dat zou een hacker die een PC compromised heeft wel eens handig uit kunnen komen om dan daarna door het netwerk te gaan?

maar dat betekent dus dat een rouge PC in je domein dus wel het foute protocol kan gebruiken om zig voor te doen als een andere PC? en dat zou een hacker die een PC compromised heeft wel eens handig uit kunnen komen om dan daarna door het netwerk te gaan?

maareh

"De patch welke MS heeft uitgebracht zorgt er voor dat systemen het gecompromitteerde protocol niet meer gebruiken, niet dat het niet meer geaccepteerd wordt."

de patch ansich dus niet?

Deze posting is gelocked. Reageren is niet meer mogelijk.