Hof van Twente raakte door zwak wachtwoord besmet met ransomware

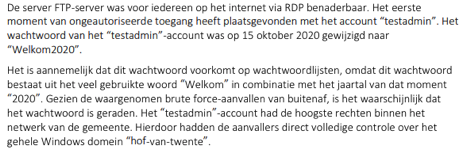

De criminelen die systemen van de gemeente Hof van Twente met ransomware wisten te infecteren konden dankzij het wachtwoord "Welkom2020" binnendringen. Dat blijkt uit onderzoek dat de gemeente naar de aanval liet uitvoeren en vandaag is gepubliceerd. Sinds 29 oktober 2019 was een FTP-server van de gemeente voor iedereen op het internet via RDP (remote desktop protocol) benaderbaar.

Door middel van een bruteforce-aanval wisten de aanvallers het wachtwoord van een "testadmin"-account te raden, namelijk "Welkom2020". Dit wachtwoord was op 15 oktober voor het account ingesteld. Het testadmin-account had de hoogste rechten binnen het netwerk van de gemeente. "Mede hierdoor konden de aanvallers zich direct vrij over het netwerk bewegen en malicieuze handelingen uitvoeren", zo stellen de onderzoekers.

De aanvallers gebruikten hun toegang in eerste instantie voor het installeren van software om spam mee te versturen. De firewall bleek dit echter te blokkeren. Op 30 november 2020 rond 22:00 uur begonnen de aanvallers met de ransomware-aanval door het versleutelen van systemen en het verwijderen van 89 virtuele servers. Tevens werd er zo'n 375MB aan data gestolen.

Volgens de onderzoekers had de gemeente meerdere maatregelen kunnen nemen om de aanval te voorkomen. "De FTP-server was toegankelijk vanaf het internet middels een open poort (RDP) – een aanvullende verificatie om in te kunnen loggen (tweefactor authenticatie) was niet ingericht", zo stellen ze. Hoewel het wachtwoord "Welkom2020" aan het wachtwoordbeleid van de gemeente voldeed is het volgens de onderzoekers een ongeschikt wachtwoord.

Daarnaast had het testadmin-account veel te hoge rechten en was het door onvoldoende netwerksegmentatie mogelijk om vanaf de FTP-server andere servers binnen het netwerk van de gemeente te benaderen. De gemeente had in juni 2020 wel een penetratietest door een securitybedrijf laten uitvoeren, maar daarbij zijn de kwetsbaarheden die de aanval mogelijk maakten, zoals de bereikbaarheid van de server vanaf het internet via RDP, niet gedetecteerd.

Verder hadden de aanvallers controle over de systemen waarop de back-ups stonden, waardoor ze die konden verwijderen. Ook werd er niet actief en centraal gemonitord op beveiligingsmeldingen, waardoor de bruteforce-aanval op de FTP-server niet werd ontdekt. "Voor het voorkomen van incidenten in de toekomst is het van belang dat er een aantal basismaatregelen op het gebied van architectuur, beheer, detectie, preventie en respons worden toegepast", aldus NFIR, dat het onderzoek naar de aanval uitvoerde.

"Het voldoen aan eisen is niet genoeg. Criminelen zijn altijd vindingrijker. Op papier dachten we voldoende beveiligd te zijn, maar de praktijk bleek anders. Dat is een stevige les voor ons, en naar ik hoop een wake-up call voor andere organisaties", zo laat burgemeester Ellen Nauta in een reactie op het onderzoek weten. De gemeente heeft het losgeld dat de aanvallers eisten niet betaald.

Dat kan wellicht ook nog wat mensen helpen die denken dat hun netwerk goed beveiligd is.

(ik bedoel natuurlijk niet "inloggen met RDP en dan een FTP starten" want dan moet je credentials voor die RDP login hebben en dat wordt niet vermeld)

Wordt er bedoeld dat de beheerder dacht dat een FTP server (normaal poort 21) op de standaard RDP poort 3389 draaien een idee was om iets te beveiligen of juist een beveiliging (firewall) te omzeilen?

Of is RDP als protocol hier daadwerkelijk bij betrokken?

Mag ik de naam van die partij weten, juist HIEROM laat je pentesten uitvoeren.

Gezien het mogelijk iets zegt over andere diensten. Want hoe groot is de kans dat er ergens nu obscuur nog misschien een account op iets van hun draait met Welkom2000 bijvoorbeeld. De zin voor de publiekelijke publicatie hadden ze net zo goed een zwakwachtwoord van kunnen maken.

Alsof het document bevat nog het kenmerk Classificatie: Vertrouwelijk

Hebben ze nu werkelijk een datalek gemaakt met het rapport over het eerdere datalek?

Dit kan toch niet waar zijn?

Dat kan wellicht ook nog wat mensen helpen die denken dat hun netwerk goed beveiligd is.

(ik bedoel natuurlijk niet "inloggen met RDP en dan een FTP starten" want dan moet je credentials voor die RDP login hebben en dat wordt niet vermeld)

Wordt er bedoeld dat de beheerder dacht dat een FTP server (normaal poort 21) op de standaard RDP poort 3389 draaien een idee was om iets te beveiligen of juist een beveiliging (firewall) te omzeilen?

Of is RDP als protocol hier daadwerkelijk bij betrokken?

Ik zit de persco van de gemeente te bekijken en dan val ik in verbazing bij de uitleg van expert Brenno de Winter (die van zijn eigen lekke mailserver). Hij gooit FTP en RDP doorelkaar of het benzine en elektriciteit is.

Ze hebben het gemist omdat ze dit niet wisten:

Dat kan wellicht ook nog wat mensen helpen die denken dat hun netwerk goed beveiligd is.

(ik bedoel natuurlijk niet "inloggen met RDP en dan een FTP starten" want dan moet je credentials voor die RDP login hebben en dat wordt niet vermeld)

Wordt er bedoeld dat de beheerder dacht dat een FTP server (normaal poort 21) op de standaard RDP poort 3389 draaien een idee was om iets te beveiligen of juist een beveiliging (firewall) te omzeilen?

Of is RDP als protocol hier daadwerkelijk bij betrokken?

Ik zit de persco van de gemeente te bekijken en dan val ik in verbazing bij de uitleg van expert Brenno de Winter (die van zijn eigen lekke mailserver). Hij gooit FTP en RDP doorelkaar of het benzine en elektriciteit is.

Nu ging ik even piekeren bij mijzelf. Ik heb zelf hier en daar nog wat alfanumerieke wachtwoorden van 8 tekens die ik niet graag allemaal ga veranderen. Dus hoeveel zou 100.000 brute force inlogpogingen per dag zijn? Het lijkt heel veel.

Nou. [A..Z][a..z][0..9] is 62 tekens opgeteld. Hiervan 8 is 62^8 combinaties. Gedeeld door 100.000 per dag. Gedeeld door 365 dagen is 6 miljoen jaren om de hele zoekruimte te proberen.

Dus die wachtwoorden van mij zijn nog wel veilig voor de rest van mijn leven. Sterker nog, er zullen mensen komen met de oplossing om te verplichten de wachtwoorden elke maand te wijzigen of meer symbolen te gebruiken. Dat is allemaal niet nodig :-) Het verplichten wachtwoorden te onthouden en vaak te wijzigen is juist wat leidt tot dit soort wachtwoordproblemen.

Als een aanvaller toegang heeft tot de wachtwoordhashes of zelfs plaintext wachtwoorden... dan is het een ander verhaal.

Maar hoe leg je dat aan ambtenaren uit die niets van beveiliging weten?

Dat kan wellicht ook nog wat mensen helpen die denken dat hun netwerk goed beveiligd is.

(ik bedoel natuurlijk niet "inloggen met RDP en dan een FTP starten" want dan moet je credentials voor die RDP login hebben en dat wordt niet vermeld)

Wordt er bedoeld dat de beheerder dacht dat een FTP server (normaal poort 21) op de standaard RDP poort 3389 draaien een idee was om iets te beveiligen of juist een beveiliging (firewall) te omzeilen?

Of is RDP als protocol hier daadwerkelijk bij betrokken?

*Op* de FTP server stond ook RDP aan. En in de firewall was RDP vanaf het Internet opengezet.

"Dit had elke organisatie kunnen overkomen." zegt de burgemeester letterlijk.

Ja, elke organisatie die zijn zaken zo dramatisch slecht op orde had, ja.

*Op* de FTP server stond ook RDP aan. En in de firewall was RDP vanaf het Internet opengezet.

Men is dus via RDP binnen gedrongen en toevallig was dat ding ook FTP server maak het dan niet lastiger en laat het FTP stuk weg als het niet relevant is voor de feitelijke inbraak.

Mischien komt Brenno hier nog wel met een reactie, ik weet dat hij hier vroeger nog wel eens langs kwam.

1995 belde, ze willen hun configuratie terug!

leedvermaak puur dit.

Heb je het stuk hierboven wel gelezen? Blijkbaar hij jij gemist dat dat wachtwoord aangemaakt is nádat de pentest uitgevoerd is.

Heb je het stuk hierboven wel gelezen? Blijkbaar hij jij gemist dat dat wachtwoord aangemaakt is nádat de pentest uitgevoerd is.

De fuck is dat artikelen aangepast worden reactie 16:16 aanpassing 16:22.

@huibmodderkolk ) legde met de hackers, het onderzoek bemoeilijkte en de hoogte van het losgeld op dreef. https://bit.ly/38KXmZ0

Je weet dat die stelregel natuurlijk niet zondermeer opgaat.

Het gaat er ten eerste bij de poging natuurlijk om vanaf hoe diep in het systeem die aanval wordt geactiveerd, hoe diep in het systeem die 2-factor verificatie (volgens mij bedoel je dat) is geborgd en op zijn beurt weer kan worden omzeild en bevestiging van inlogpogingen kan worden omzeild en/of ondermijnd.

Meerdere gemeentes maken al jarenlang gebruik van combinatie van vrij gangbare geavanceerdere IT-oplossingen.

Maar ftp daarbij aantakken is misschien niet het allerslimste.

Kijk je verder naar gebruik van zwakke wachtwoorden dan is naïviteit wel een factor.

Daar valt met meer technische maatregelen ook niet goed tegenaan te boksen.

Naïviteit blijkt keer op keer in een cascade van flits-hack en phishing momenten je hele netwerk volledig op het spel te zetten.

Je legt ook niet de sleutel van het stadhuis overdag voor de ingang op het bordes neer met de gedachte die wordt vast niet ontdekt terwijl het stadhuis dan gewoon in bedrijf (open) is en er dus in principe mensen langs kunnen komen .

Mag ik de naam van die partij weten, juist HIEROM laat je pentesten uitvoeren.

Dit is natuurlijk onzin, de scope van de pentest bevat de informatie over de uit te voeren test, diepgang, soort test, IP-nummers etc, als je dan een IP nummer niet noemt, dan kan een ander ook niet raden welke van de nederlandse IP nummers misschien ook nog meegenomen moest worden. Als je dit niet weet kom je ook niet achter de andere zaken, je kunt beter eerst vragen, wat was de opdracht... just my 2 cents

Juist hierom slaat nergens op

Nee pentesten zijn geen uitputtend onderzoek naar elke kwetsbaarheid.

Het is op zijn best een steekproef, een steekproef uitgevoerd met tools naar de bekende voorkomende fouten.

Wat je hier leest is een FTP server die deed wat het moest doen. Alleen de concepten van het hoe en waarom een DMZ gebruiken met de afscherming van verkeer binnen naar buiten zijn zo te zien volledige gemist.

Het zou zo maar een directiebesluit kunnen zijn, het werkt zo en is veel goedkoper dan als dat moeilijke gedoe.

Nou, dat het goedkoper zou zijn is, dat heeft nu een andere uitkomst. Hopelijk gaat dat op die wijze geboekt worden.

In plaats daarvan is er waarschijnlijk een 1 op 1 NAT gemaakt van de interne Windows 2016 FTP server. Waardoor feitelijk de interne FTP server rechtstreeks publiek op internet staat. Dan werkt je SFTP vanaf buiten. Maar daardoor waren alle diensten van deze FTP server publiek te benaderen. Dus buiten FTP ook SMB en windows remote management protocollen.

(Deze zeer waarschijnlijke aanname is op basis van publiek verkrijgbare shodan informatie)

En dan heb je alleen nog en zwak wachtwoord nodig of een bekende lek in RDP of SMB en je bent binnen als hacker

Mag ik de naam van die partij weten, juist HIEROM laat je pentesten uitvoeren.

doen ze bij de gemeente. ICT niet echt iets voor jou heh Pietertje. Kom maar efkes

wisselen.

Door middel van een bruteforce-aanval wisten de aanvallers het wachtwoord van een "testadmin"-account te raden, namelijk "Welkom2020". Dit wachtwoord was op 15 oktober voor het account ingesteld. Het testadmin-account had de hoogste rechten binnen het netwerk van de gemeente.

Dus samenvattend:

Een test (admin) account had de hoogste rechten voor het hele netwerk (ook voor de productie-kant van OTAP) en kon benaderd worden vanaf een FTP server die weer open stond mbv RDP (zonder 2FA) voor binnenkomende verkeer vanaf het internet.

Is dit een nieuwe vorm van systeem-beheer op afstand?

multi-factor authenticatie is al heel lang verplicht bij de overheid (zit al lang in de BIR/BIO/BIG eisen).

Maar net als bij zoveel commerciele organisaties loopt de praktijk ernstig achter bij wat er eigenlijk zou moeten gebeuren.

Veel teveel oude spullen, IT & security zijn een IT-probleem gemaakt (in plaats van een business-probleem), veel te weinig aandacht voor beveiliging.

"Meer" verplichten zal niet uitmaken.

Eindgebruikers en managers (zoals de burgermeester in dit geval) overtuigen van nut en noodzaak zal hopelijk meer effect hebben.

* De server die FTP host kan ook prima bereikbaar zijn via RDP

* account/pw is aangemaakt na pen-test

Mag ik de naam van die partij weten, juist HIEROM laat je pentesten uitvoeren.

Een pentest kan de onveiligheid van een omgeving aantonen, maar eigenlijk nooit de veiligheid. Aannemen dat een pentest alles zal vinden is dan ook naïef.

Mag ik de naam van die partij weten, juist HIEROM laat je pentesten uitvoeren.

En wat dan ? Ken je ook de scope, van de desbetreffende pentest ? Zou de Gemeente zelf verder niet moeten werken aan een security control framework, om te zorgen dat het kiezen van bijvoorbeeld zwakke wachtwoorden niet mogelijk is ?

Idem, met betrekking tot het uitvoeren van een bruteforce aanval op de FTP server (hopelijk sFTP?), geen controle t.b.v. maximum aantal pogingen, om dergelijke basale aanvallen te voorkomen ? Account lockout ? IP ban ?

Zonder verdere details van de scope en findings m.b.t. zo'n pendelt vind ik het trappen naar een externe partij nogal gemakkelijk. Verder kunnen zij, gezien non disclosure, niet reageren.

P.s. pentesters kunnen je ondersteunen, maar je blijft altijd zelf verantwoordelijk voor de cyberveiligheid, van je organisatie.

Het Diginotar gevoel: "We hebben alle papiertjes, maar zijn zo lek als een mandje."

Omdat je dit leest als ftp server (spatie) lijkt het alsof ze ftp en rdp door elkaar gooien, dat is niet zo.

Grote kans dat alleen rdp naar buiten open stond en de server alleen intern een ftp rol had

Lekker verwarrend

Ik vind het best een goed wachtwoord dat gebruikt werd. 10 tekens lang, een combinatie van hoofdletter(s), kleine letters en cijfers. Dat is best goed. Je zou kunnen eisen dat er meer hoofdletters in moeten maar verder is het best goed.

Maar het is ook een enkel woord uit een Nederlands woordenboek met daaraan vast een jaartal geplakt, hoe herken je dat met software? Je kan moeilijk een mens inhuren die alle wachtwoorden kan inzien of ze sterk of zwak zijn. Vooral op een test systeem (met blijkbaar echte data erop).

Is dit een zwak wachtwoord? "Izrjxw8971"

Waarom "Welkom2020" dan wel? Het heeft precies dezelfde opbouw.

Mag ik de naam van die partij weten, juist HIEROM laat je pentesten uitvoeren.

@huibmodderkolk ) legde met de hackers, het onderzoek bemoeilijkte en de hoogte van het losgeld op dreef. https://bit.ly/38KXmZ0

Ik vind het best een goed wachtwoord dat gebruikt werd. 10 tekens lang, een combinatie van hoofdletter(s), kleine letters en cijfers. Dat is best goed. Je zou kunnen eisen dat er meer hoofdletters in moeten maar verder is het best goed.

Maar het is ook een enkel woord uit een Nederlands woordenboek met daaraan vast een jaartal geplakt, hoe herken je dat met software? Je kan moeilijk een mens inhuren die alle wachtwoorden kan inzien of ze sterk of zwak zijn. Vooral op een test systeem (met blijkbaar echte data erop).

Is dit een zwak wachtwoord? "Izrjxw8971"

Waarom "Welkom2020" dan wel? Het heeft precies dezelfde opbouw.

Zou het raar zijn om te denken dat er lijstjes bestaan van 'veelgebruikte wachtwoord patronen'?

en natuurlijk doe je een BruteForce aanval op basis van die veelgerbruikte patronen, omdat dat de kans van slagen nu eenmaal vergroot... tussen aaaaaaaa0000 en Welkom2020 zitten inderdaad wel wat mogelijkheden. Maar van welkom01 naar Welkom2020 ben je met 12.019 pogingen welk klaar..

Mag ik de naam van die partij weten, juist HIEROM laat je pentesten uitvoeren.

Wie zegt dat dit een onderdeel wat van de pentest? Wat was de scope exact? Dan kan je er pas iets over vertellen.

Dit hoeft helemaal niet uit een pentest te komen, je maakt hier een paar hele goede "beste kapiteins staan aan wal" opmerkingen.

Je weet trouwens ook het verschil tussen pentest en een audit? Blijkbaar niet.

In het rapport staat dat de FTP server toegankelijk was gemaakt voor het internet. Deze server was ook toegankelijk via RDP (blijkbaar was het een windows server). Dus niet op protocol gefiilterd! Ongelooflijk dom em naïef.

https://www.hofvantwente.nl/actueel/nieuws-en-persberichten/nieuwsbericht/archief/2021/03/artikel/hof-van-twente-cyber-hack-stevige-les-voor-ons-1872

Goed voorbeeld, het rapport van FoxIT over de Clop-ransomware aanval op de Universiteit van Maastricht, doet goed volgen. Daarvoor complimenten!

Mag ik de naam van die partij weten, juist HIEROM laat je pentesten uitvoeren.

Wie zegt dat dit een onderdeel wat van de pentest? Wat was de scope exact? Dan kan je er pas iets over vertellen.

Dit hoeft helemaal niet uit een pentest te komen, je maakt hier een paar hele goede "beste kapiteins staan aan wal" opmerkingen.

Je weet trouwens ook het verschil tussen pentest en een audit? Blijkbaar niet.

In het rapport staat dat de FTP server toegankelijk was gemaakt voor het internet. Deze server was ook toegankelijk via RDP (blijkbaar was het een windows server). Dus niet op protocol gefiilterd! Ongelooflijk dom em naïef.

Mag ik de naam van die partij weten, juist HIEROM laat je pentesten uitvoeren.

Wie zegt dat dit een onderdeel wat van de pentest? Wat was de scope exact? Dan kan je er pas iets over vertellen.

Dit hoeft helemaal niet uit een pentest te komen, je maakt hier een paar hele goede "beste kapiteins staan aan wal" opmerkingen.

Je weet trouwens ook het verschil tussen pentest en een audit? Blijkbaar niet.

In het rapport staat dat de FTP server toegankelijk was gemaakt voor het internet. Deze server was ook toegankelijk via RDP (blijkbaar was het een windows server). Dus niet op protocol gefiilterd! Ongelooflijk dom em naïef.

If you pay peanuts, you get monkeys

ja want dat helpt zooo goed, behalve dan bij exchange servers zoals we nu weten...

kijk het is logisch dat simpele ww makkelijk via dictonaries ontdenkt worden en dat een 2e factor daar hulp tegen boed, maar je kun ook ene fatsoenlijke ww policy hebben die geen eenvoudige woorden of leet ofzo en extra tekens afdwingt.

dus laten we heel realistisch blijven, die Twente probleem had niet gehoeven, en is zeker ook geen voorbeeld dat 2FA alles op zal gaan lossen en de enige optie is.

Het is echter normaal om in een beveiligde omgeving na 3 mislukte inlog pogingen het account te blokkeren.

De gebruiker meldt dit bij de beheerder, die een eenmalig nieuw inlog password uitgeeft aan de gebruiker.

Bij de eerste inlog met het password moet de gebruiker aangeven welk nieuw nog nooit gebruikt password in het vervolg gebruikt zal worden. Hiermee wordt voorkomen, dat de beheerder aan de haal gaat met het gebruikers account.

Er zijn daar dus een paar dingen heel erg fout gegaan.

ja want dat helpt zooo goed, behalve dan bij exchange servers zoals we nu weten...

kijk het is logisch dat simpele ww makkelijk via dictonaries ontdenkt worden en dat een 2e factor daar hulp tegen boed, maar je kun ook ene fatsoenlijke ww policy hebben die geen eenvoudige woorden of leet ofzo en extra tekens afdwingt.

dus laten we heel realistisch blijven, die Twente probleem had niet gehoeven, en is zeker ook geen voorbeeld dat 2FA alles op zal gaan lossen en de enige optie is.

2FA was vanaf het begin al gedoemd te mislukken en alleen voor nog meer ellende zorgen.

Loop al zolang en mag me zelf wel een echte Hacker noemen, maar wel een ethische, die zijn beroep ervan gemaakt heeft en zelf iets van de grond af kan programmeren om binnen te dringen.

Vandaag de dag, is de kennis zeer ver te zoeken...alles wordt voorgekauwd op de wel bekende sites geplaatst, incl Instructies.

Het is nog wachten tot het bij IKEA in de schappen ligt of bij de Supermarkt...starterspakket...Deel 1: Hoe neem je de router van de buurman over....

Die kinderen heb ik ook wel eens op bezoek...als ze max. gevorderd zijn, komen ze niet verder dan je hardware aanpassen of gebruiken.

éénmaal binnen, onderscheppen ze zonder moeite via een scriptje je ingeven 2FA paswoorden, codes en sms en je krijgt van het scriptje een "FAKE" code, die je naar hartenlust gebruikt en een scriptje op je hardware, houdt al je muis bewegingen, keyboard aanslagen, bezochte websites e.d. en wordt bijgehouden in een tekst file en bij terug komst, kan deze opgehaald worden, dus alles is bekend en de niets vermoedende slachtoffer merkt niets, tenzij deze een beetje kennis heeft, de bekende sites bezoekt waar ingelogd moet worden en naar zijn activiteitenpagina gaat of het misschien ineens heel druk bezocht wordt en vooral alle w.w. zijn veranderd en de volle controle heeft.

Dan nog zal je je kunnen aanmelden en je ww veranderen, maar dan begint het weer van voor af aan.

En dat is nog maar één van duizenden trucjes die men gebruikt en op de wel bekende sites gewoon te downloaden zijn...

Een leek kan de was doen.

Soms krijg ik ook visite van de ventjes/meisjes en verwelkom ik ze met open poorten en volledige toegang, om hun vorderingen te zien...is al jaren hetzelfde...ze komen binnen en kunnen een paar dingen naar hun hand zetten...that's it.

En ineens breekt er paniek bij ze uit...zij gaan rechtdoor en vallen enorm op...ik draai er omheen en ineens...werkt helemaal niets meer....even een tekstberichtje op al hun hardware met scherm. met de melding...Denk na wat je een ander aan doet en deze dag zal je nooit meer vergeten...want kennis is macht...en alles gaat ineens i rook op.

Er is nu één partij die je de oplossing kan aanleveren en rolt het later ook uit voor de "concurrentie", iets waar ik jaren al op zat te wachten en geruime jaar gebruik van maak.

Het had al eerder uitgerold kunnen worden, maar wegens privacy enz....bla bla bla...het is er eindelijk voor iedereen.

Iemand een idee, wie het is en met wat?

Daarnaast hebben ze de welbekende sites op het matje geroepen en het was kiezen of delen.

Dus de kleuterschool is binnenkort gesloten....

Gelukkig heb en kon ik jaren gelden al afscheid nemen van de ICT wereld, want mijn "vakgenoten", hebben nu net zoveel kennis als die Netwerkbeheerder....wat erg!

Bij mij werd hij op staande voet ontslagen...Prutsers

.

Deze posting is gelocked. Reageren is niet meer mogelijk.