Europese vestigingen MediaMarkt getroffen door cyberaanval

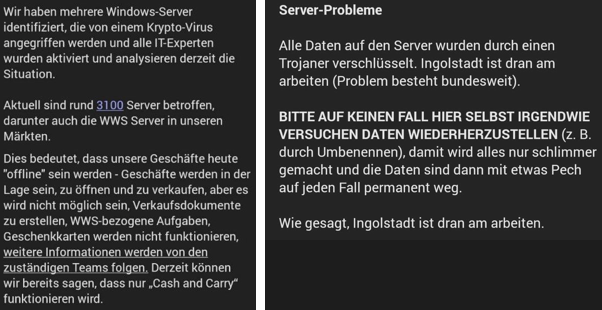

Europese vestigingen van elektronicaketen MediaMarkt in onder andere België, Duitsland en Nederland zijn getroffen door een cyberaanval, waardoor het niet mogelijk is om bestellingen op te halen en producten te retourneren. Volgens berichten op Twitter gaat het om een aanval met ransomware waarbij 3100 servers zijn versleuteld.

RTL Nieuws meldt op basis van interne communicatie dat personeel is gevraagd om computers in de winkels niet meer te gebruiken. Ook is verzocht om de internetkabels uit kassa's te halen en systemen niet opnieuw op te starten. Bronnen laten aan RTL weten dat "alles is versleuteld". Een woordvoerder van de elektronicaketen verklaart tegenover het AD dat het bedrijf in heel Europa door de aanval is getroffen.

"Onze winkels zijn op dit moment gewoon open. We onderzoeken wat er aan de hand is met onze systemen", zegt Janick De Saedeleer van MediaMarkt België tegenover De Tijd. Of er gevolgen zijn voor webshop kon de woordvoerster niet zeggen. Het Belgische persbureau Belga meldt dat alle vestigingen van MediaMarkt zijn geraakt. Verdere details zijn op dit moment niet bekend.

daar zit achterstallig onderhoud in, dat kan niet anders.

daar zit achterstallig onderhoud in, dat kan niet anders.

Ik heb de indruk dat ze enorm met hun handen in het haar zitten. Zodanig dat ze niet meer uit de prioriteiten kunnen kiezen, dus alles prioritair is.

De aanleiding van mijn gedachte: tot nu 14:59 uur is er op de website van Mediamarkt, https://www.mediamarkt.nl/ niets te vinden over deze omstandigheid.

Leek mij altijd leuk om de paniek in de ogen van de paar aanwezige mensen te zien als ze met een druk op de knop / solar ray van de zon / whatever de geest geven. Maar ja, ik ben dan ook altijd chaotic evil in spellen. :-)

Suc6 dan maar Mediamarkt.

Motiveer wat dom is aan gissen. Gissen is een direct gevolg van nadenken. Mensen die nadenken zijn in jouw visie dus dom bezig.

Jij denkt nooit na?

daar zit achterstallig onderhoud in, dat kan niet anders.

Over achterstallige informatie gesproken bij die 200: Al in 13 jaar geleden had de Mediamarkt 500 filialen in Europa. Ik kon even geen actuele getallen vinden voor heel Europa, maar actuele getallen van Nederland en Duitsland zitten op ca 50 en 270.

daar zit achterstallig onderhoud in, dat kan niet anders.

Uhh ja, ik denk dat ik dat wel weet..

3100 servers voor 200 filialen

daar zit achterstallig onderhoud in, dat kan niet anders.

Over achterstallige informatie gesproken bij die 200: Al in 13 jaar geleden had de Mediamarkt 500 filialen in Europa. Ik kon even geen actuele getallen vinden voor heel Europa, maar actuele getallen van Nederland en Duitsland zitten op ca 50 en 270.

Van hun eigen site...

daar zit achterstallig onderhoud in, dat kan niet anders.

In theorie dus minder dan 1550 want je mag hopen dat ze alles redundant hebbben en soms load balancing dus 10 servers voor zelfde doel, alleen linken ze dat aan elkaar en is dus alles plat :P

daar zit achterstallig onderhoud in, dat kan niet anders.

Over achterstallige informatie gesproken bij die 200: Al in 13 jaar geleden had de Mediamarkt 500 filialen in Europa. Ik kon even geen actuele getallen vinden voor heel Europa, maar actuele getallen van Nederland en Duitsland zitten op ca 50 en 270.

Van hun eigen site...

Number of locations

1042 in 14 European countries

We ondervinden momenteel technische problemen. Hierdoor zijn de levertijden mogelijk langer. Kijk voor onze actuele levertijden op onze productpagina’s. Onze excuses voor het ongemak.

1100 vestigingen.

1x windows server (dc)

1x database server

1x verkoop/pos server

Zit je al op 3100... Dus zonder datacenter servers en natuurlijk zal niet elke site een server setup hebben maar ook hier en daar een vpn...

Verbaas me nog steeds dat veel mensen denken in thuis situatie of mini mkb omgeving...

Misschien in Nederland of Europa maar beginnen met USA vergelijkbare beloningen bij tips die zorgen voor het oprollen van die bendes.

Motiveer wat dom is aan gissen. Gissen is een direct gevolg van nadenken. Mensen die nadenken zijn in jouw visie dus dom bezig.

Jij denkt nooit na?

Heeft er al iemand in de winkel gecheckt of de demonstratie windows laptops ook ge-encrypt zijn?

daar zit achterstallig onderhoud in, dat kan niet anders.

Alsjeblieft zeg... Je kan roepen wat je wilt maar ik blijf erbij dat het klikken op een foute attachment of link in een webbrowser (typische aanvalsvector voor Hive-ransomware [1]) nooit ertoe mag kunnen leiden dat het hele netwerk voor de bijl gaat. Dan is het gewoon brakke software die men gebruikt voor hun systemen. Plain and simple. Hoeveel servers denk je dat Google of Amazon heeft? Hoeveel gevoelige data staan daarop, waarvoor hackers een moord zouden plegen?

[1] FBI deelt technische details over Hive-ransomware

vrijdag 27 augustus 2021, 11:03

https://www.security.nl/posting/718017/FBI+deelt+technische+details+over+Hive-ransomware

Traditioneel was het nodig om voor allerlei functies on-site servers te hebben, omdat datalijnen langzaam en duur waren.

Wij hadden vroeger ook op iedere lokatie een fileserver, een AD domaincontroller, een proxy, etc.

Maar met het sneller worden van de verbindingen en het wegvallen van de meeste lokale applicaties (alles gaat naar de cloud) is dat allemaal niet meer nodig en hebben we zat lokaties met alleen een (VPN) router en werkstations.

Dat kan als je zoveel lokaties hebt het aantal servers drastisch verminderen.

Dat is mooi want als je met ze kunt onderhandelen dan zijn ze ook te pakken.

Hopelijk wordt hier een team opgezet wat dit voor elkaar krijgt.

Dat is mooi want als je met ze kunt onderhandelen dan zijn ze ook te pakken.

Hopelijk wordt hier een team opgezet wat dit voor elkaar krijgt.

Droom verder (helaas); de FBI [1] zit er al op en dat heeft blijkbaar nog niet echt geholpen om de hackers van [2] Hive af te remmen.

[1] https://www.security.nl/posting/718017/FBI+deelt+technische+details+over+Hive-ransomware

[2] https://www.security.nl/posting/729252/%22Elektronicaketen+MediaMarkt+getroffen+door+aanval+met+Hive-ransomware%22

Zodra iemand door je beveiliging heen komt dan spreken we niet meer over goede beveiliging maar geen effectieve beveiliging. Het zinnetje het zijn geen mensen zoals wij en en jij slaat werkelijk waar nergens op behalve als je over jezelf praat. Ik kan je garanderen dat er hier meerdere formele training hebben gevolgd en of onderdeel zijn van een red of blue team.

Het argument dat updates niet helpen tegen zerodays is ook veel te simpel. Er zijn tal van situaties waar een zeroday wordt ingeschaald als enkel lokaal uitvoerbaar tenzij ze misbruik maken van een andere ongepatched lek of waarbij de impact van een zeroday beperkt is door alles up to date te houden.

Ik betwijfel dat er hier veel mensen zijn die denken dat het om scriptkiddies gaat de meeste weten dondersgoed wat de risico's zijn van dit soort criminelen dat is namelijk voor sommige onderdeel van hun werk net als dat je honderden feeds binnenkrijgt over alle software updates en potentiele verschuivingen op vector gebied.

Verder valt onder beveiliging ook disaster recovery, incident management en response en monitoring.

Grote bedrijven die nu nog steeds geen geisoleerde back-ups hebben spelen met vuur en hun data is de brandstof.

Je kunt geen enkele ITer wijsmaken dat we spreken over een goed beveiligde infra als er 3100 entiteiten geraakt zijn. Blijkbaar is er niks of weinig gesegmenteerd is er geen actieve IDS ingeregeld of heeft iemand liggen slapen terwijl de criminelen dit hebben gedeployed.

Hier een tip hoe je als de kippen erbij kunt zijn als er sh*t aan de hand is zonder te moeten wachten op paniek telefoontjes.

1 je monitored alle systemen op introductie van bekende encrypted extensies en of onbekende bij ontdekking buiten de excluded folders genereer alert met systeem info naar je SOC en force shutdown system.

2 monitor op enige document met *decrypt* als naam again genereert alert met systeem info naar je SOC en force shutdown system

En als je sh*t tegenkomt dan donder alles offline wacht niet op toestemming van hogerop tenzij er iemand boven je zit met beveiliging kennis en direct bereikbaar is. Elke seconde telt enige dataschade, hardware schade en reputatie schade is in het niets vergeleken met de ramp waarin bedrijven als VDL en Mediamarkt zich nu bevinden. En als iemand je tegenhoudt tot die actie te ondernemen laat ze een document ondertekenen waarin ze de verantwoordelijkheid nemen voor het uitstellen van enige actie. En for beep sake oefen dit soort scenarios analyseer response time en werk je draaiboeken bij.

Alsjeblieft zeg... Je kan roepen wat je wilt maar ik blijf erbij dat het klikken op een foute attachment of link in een webbrowser (typische aanvalsvector voor Hive-ransomware [1]) nooit ertoe mag kunnen leiden dat het hele netwerk voor de bijl gaat. Dan is het gewoon brakke software die men gebruikt voor hun systemen. Plain and simple. Hoeveel servers denk je dat Google of Amazon heeft? Hoeveel gevoelige data staan daarop, waarvoor hackers een moord zouden plegen?

[1] FBI deelt technische details over Hive-ransomware

vrijdag 27 augustus 2021, 11:03

https://www.security.nl/posting/718017/FBI+deelt+technische+details+over+Hive-ransomware

Kijk.... wie zegt nu dat het gaat om klikken op een attachment of een link in een webbrowser ? Dat bedoel ik met feiten, je kan dat niet zeggen, want je weet gewoon niet of dat de reden is !!! Overigens kan Hive ook gewoon remote geinstalleerd zijn, dus handig die link, maar nogmaals.... als je niet weet hoe het gegaan is, kan je gewoon niks erover zeggen ! Verder zit security even wat complexer in elkaar dan iemand die even zegt dat iets brak is als je op de verkeerde link klikt !

Traditioneel was het nodig om voor allerlei functies on-site servers te hebben, omdat datalijnen langzaam en duur waren.

Wij hadden vroeger ook op iedere lokatie een fileserver, een AD domaincontroller, een proxy, etc.

Maar met het sneller worden van de verbindingen en het wegvallen van de meeste lokale applicaties (alles gaat naar de cloud) is dat allemaal niet meer nodig en hebben we zat lokaties met alleen een (VPN) router en werkstations.

Dat kan als je zoveel lokaties hebt het aantal servers drastisch verminderen.

Ook het aantal servers drastisch verminderen is een aanname, hou het bij feiten. De servers zal met een reden opgezet zijn en als je niet weet wat de funktie ervan is, kan je dus niet zeggen dat ze verminderd kunnen worden of overbodig zijn. Ik lees teveel verhalen hier over aannamens en het gissen van dingen. Dat stoort me heel erg ! Als je niet weet hoe het zit, roep dan niet zomaar wat !

1100 vestigingen.

1x windows server (dc)

1x database server

1x verkoop/pos server

Zit je al op 3100... Dus zonder datacenter servers en natuurlijk zal niet elke site een server setup hebben maar ook hier en daar een vpn...

Verbaas me nog steeds dat veel mensen denken in thuis situatie of mini mkb omgeving...

1100 vestigingen.

1x windows server (dc)

1x database server

1x verkoop/pos server

Zit je al op 3100... Dus zonder datacenter servers en natuurlijk zal niet elke site een server setup hebben maar ook hier en daar een vpn...

Verbaas me nog steeds dat veel mensen denken in thuis situatie of mini mkb omgeving...

Alsjeblieft zeg... Je kan roepen wat je wilt maar ik blijf erbij dat het klikken op een foute attachment of link in een webbrowser (typische aanvalsvector voor Hive-ransomware [1]) nooit ertoe mag kunnen leiden dat het hele netwerk voor de bijl gaat. Dan is het gewoon brakke software die men gebruikt voor hun systemen. Plain and simple. Hoeveel servers denk je dat Google of Amazon heeft? Hoeveel gevoelige data staan daarop, waarvoor hackers een moord zouden plegen?

[1] FBI deelt technische details over Hive-ransomware

vrijdag 27 augustus 2021, 11:03

https://www.security.nl/posting/718017/FBI+deelt+technische+details+over+Hive-ransomware

Kijk.... wie zegt nu dat het gaat om klikken op een attachment of een link in een webbrowser ? Dat bedoel ik met feiten, je kan dat niet zeggen, want je weet gewoon niet of dat de reden is !!! Overigens kan Hive ook gewoon remote geinstalleerd zijn, dus handig die link, maar nogmaals.... als je niet weet hoe het gegaan is, kan je gewoon niks erover zeggen ! Verder zit security even wat complexer in elkaar dan iemand die even zegt dat iets brak is als je op de verkeerde link klikt !

Het is de modus operandi van de Hive group. En security is helemaal niet complexer dan te voorkomen dat iemand het hele netwerk kan neerhalen door op een e-mail attachment of web link te klikken. Dat is juist de essentie van goede security. Als je dat niet begrijpt of wil begrijpen dan maak je deel uit van het probleem.

Deze posting is gelocked. Reageren is niet meer mogelijk.