Miljoenen routers kwetsbaar door beveiligingslek in NetUSB-module

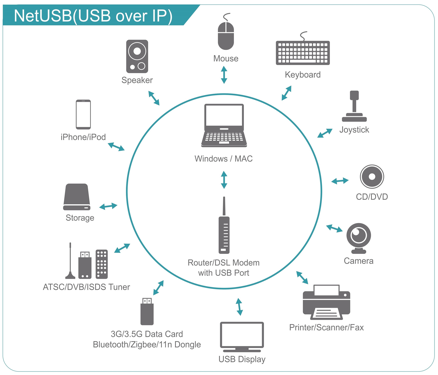

Miljoenen routers van verschillende leveranciers zijn kwetsbaar door een beveiligingslek in de NetUSB-kernelmodule van fabrikant KCodes en in sommige gevallen kan erop afstand misbruik van worden gemaakt. Dat stelt securitybedrijf SentinelOne dat het probleem ontdekte. Via NetUSB is het mogelijk om op een router aangesloten usb-apparaten, zoals een printer of externe harde schijf, vanaf andere apparaten op het netwerk te bedienen.

De kernelmodule luistert op tcp-poort 20005 op ip-adres 0.0.0.0. Wanneer een firewall dit niet blokkeert is de module zowel vanaf het LAN als het WAN toegankelijk. Door het versturen van data naar de module is het mogelijk om een buffer overflow te veroorzaken, wat tot remote code execution in de kernel kan leiden. Daarbij is het niet nodig voor de aanvaller om zich eerst op de router te authenticeren.

Een groot aantal fabrikanten maakt gebruik van NetUSB, waaronder Netgear, TP-Link, Tenda, EDiMAX, DLink en Western Digital. KCodes werd op 20 september vorig jaar over de kwetsbaarheid ingelicht. Op 19 november liet het bedrijf weten dat het een update naar alle leveranciers had gestuurd. Gebruikers zijn echter van hun routerfabrikant afhankelijk voor updates.

De onderzoekers van SentinelOne stellen dat het ontwikkelen van een exploit voor het beveiligingslek vrij complex is. Routerfabrikant Netgear heeft de impact van de kwetsbaarheid op een schaal van 1 tot en met 10 met een 6,5 beoordeeld. Een aantal jaar geleden werd er ook een lek in NetUSB ontdekt waardoor een buffer overflow mogelijk was.

Ik heb naar mijn router/modem fabrikant een PGP-mail gestuurd of ook hun producten kwetsbaar zijn.

Dit in verband met de regels over Responsible Disclosure.

Als er firmware-updates verschijnen dan laat ik dat wel weten.

Ik heb naar mijn router/modem fabrikant een PGP-mail gestuurd of ook hun producten kwetsbaar zijn.

Dit in verband met de regels over Responsible Disclosure.

Als er firmware-updates verschijnen dan laat ik dat wel weten.

Lekker nuttig jochie! In de tekst staat al dat er op 19 november al een update naar alle fabrikanten gestuurd is door KCodes.

Dus ofwel je fabrikant heeft al een melding ofwel hij is er niet bij betrokken. Niks te disclosen.

router fabrikanten wordt gebruikt waaronder TP-Link, Netgear, Tenda, EDiMAX, DLink, and Western Digital.

Zoals ik het artikel eerst las was het mij niet direct volledig duidelijk dat genoemde fabrikanten allemaal DEZE

kwetsbare NetUSB-module van Kcodes hadden gebruikt, dus ik heb het voor de zekerheid even opgezocht.

Netgear heeft de kwetsbaarheid vermeldt onder CVE-2021-45608.

Netgear advies: https://kb.netgear.com/000064437/Security-Advisory-for-Pre-Authentication-Buffer-Overflow-on-Multiple-Products-PSV-2021-0278

TP-link advies: https://www.tp-link.com/nl/support/faq/3279/

Ik heb naar mijn router/modem fabrikant een PGP-mail gestuurd of ook hun producten kwetsbaar zijn.

Dit in verband met de regels over Responsible Disclosure.

Als er firmware-updates verschijnen dan laat ik dat wel weten.

Lekker nuttig jochie! In de tekst staat al dat er op 19 november al een update naar alle fabrikanten gestuurd is door KCodes.

Dus ofwel je fabrikant heeft al een melding ofwel hij is er niet bij betrokken. Niks te disclosen.

Waarom zó doen? Hij bedoelt het goed en wilt anderen helpen.

Ik heb naar mijn router/modem fabrikant een PGP-mail gestuurd of ook hun producten kwetsbaar zijn.

Dit in verband met de regels over Responsible Disclosure.

Als er firmware-updates verschijnen dan laat ik dat wel weten.

Lekker nuttig jochie! In de tekst staat al dat er op 19 november al een update naar alle fabrikanten gestuurd is door KCodes.

Dus ofwel je fabrikant heeft al een melding ofwel hij is er niet bij betrokken. Niks te disclosen.

Ik heb naar mijn router/modem fabrikant een PGP-mail gestuurd of ook hun producten kwetsbaar zijn.

Dit in verband met de regels over Responsible Disclosure.

Als er firmware-updates verschijnen dan laat ik dat wel weten.

Lekker nuttig jochie! In de tekst staat al dat er op 19 november al een update naar alle fabrikanten gestuurd is door KCodes.

Dus ofwel je fabrikant heeft al een melding ofwel hij is er niet bij betrokken. Niks te disclosen.

Bah. Wat een denigrerende opmerking! Laat een ander in zijn waarde!

Verder. Een reminder krijgen van je gebruikers kan geen kwaad. Hoe meer aandacht dit krijgt hoe meer er druk wordt gezet intern bij een leverancier.

Deze posting is gelocked. Reageren is niet meer mogelijk.