Onderzoekers: 25.000 websites besmet met "FakeUpdates" malware

Onderzoekers hebben dit jaar al 25.000 websites gevonden die besmet bleken te zijn met de "FakeUpdates" malware, die criminelen gebruiken om toegang tot organisaties te krijgen om vervolgens bijvoorbeeld ransomware uit te rollen. Eerder dit jaar stelden onderzoekers dat de aanvalsmethode één van de belangrijkste manieren is waarop criminelen organisaties weten te compromitteren. Vorig jaar werden nog 61.000 websites aangetroffen waarop de malware actief was, zo meldt securitybedrijf Sucuri.

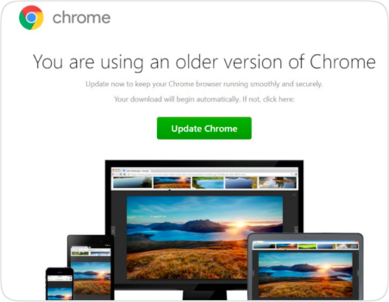

"FakeUpdates", ook bekend als SocGholish, is een framework dat aanvallers al sinds 2017 gebruiken. Aanvallers weten toegang te krijgen tot legitieme websites en voorzien die van malafide JavaScript. Deze code laat bezoekers van de gecompromitteerde website een melding zien dat ze hun browser moeten updaten. De aangeboden "update" is in werkelijkheid malware waarmee de aanvallers volledige controle over het systeem krijgen. Vervolgens kan de malware andere malware installeren, of maken andere cybercriminelen gebruik van de toegang om bijvoorbeeld ransomware binnen de aangevallen organisatie te verspreiden.

"Deze SocGholish-infecties herinneren ons aan de verantwoordelijkheid van webmasters om hun omgeving schoon te houden, alsmede de talloze gevaren van website-malware", zegt onderzoeker Denis Sinegubko van Sucuri. Zo blijkt dat aanvallers onder andere misbruik maken van oude kwetsbaarheden in bijvoorbeeld WordPress-plug-ins om toegang te krijgen en zo hun code toe te voegen. "Deze nep-updates (en andere malafide pop-ups) kunnen er zeer geloofwaardig uitzien. Het is belangrijk dat gebruikers van deze dreiging bewust worden gemaakt", aldus securitybedrijf Proofpoint.

Dan zeg ik in het Engels terug: "We have Unix and Linux here, no Windows" en dan wordt het opeens heel erg stil aan de andere kant van de lijn en wordt de verbinding verbroken.

De aangeboden "update" is in werkelijkheid malware waarmee de aanvallers volledige controle over het systeem krijgen.

Bezoeken van websites met toegevoegde kwaadaardige scripts kan gevaarlijk zijn ongeacht het OS, vooral met monocultuur browsers zoals heden met zowat iedereen via een chromium-achtige browser, 'holed for everyone but Alphabet'. Beetje cru gesteld dit, maar het is helaas wel steeds meer de waarheid.

luntrus

Dan zeg ik in het Engels terug: "We have Unix and Linux here, no Windows" en dan wordt het opeens heel erg stil aan de andere kant van de lijn en wordt de verbinding verbroken.

Deze posting is gelocked. Reageren is niet meer mogelijk.