'Slachtoffers ransomware betaalden vorig jaar 1,1 miljard dollar losgeld'

Slachtoffers van ransomware betaalden vorig jaar 1,1 miljard dollar losgeld, een nieuw record, zo stelt Chainalysis, een bedrijf dat blockchain-analyse doet. Het vorige record dateerde van 2021 en bedroeg volgens het bedrijf 983 miljoen dollar. Voor 2022 kwam Chainalysis met een bedrag van 567 miljoen dollar. Het gaat hier alleen om betaald losgeld. In de bedragen is geen rekening gehouden met zaken als productiviteitsverlies en herstelkosten.

Dat het losgeld vorig jaar ten opzichte van een jaar eerder bijna verdubbelde komt volgens Chainalysis vooral doordat 2022 een uitzondering was. Zo wordt gewezen naar de oorlog in Oekraïne en de operatie van de FBI tegen de Hive-ransomware, waarvan de servers offline werden gehaald en decryptiesleutels van meer dan dertienhonderd slachtoffers werden verkregen.

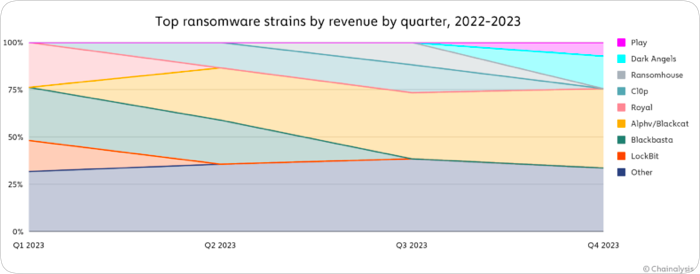

Vorig jaar werden meer dan 2700 organisaties slachtoffer van de MOVEit-aanval, uitgevoerd door de criminelen achter de Clop-ransomware. Bij de aanval, waarbij misbruik werd gemaakt van een zerodaylek in de MOVEit-software, werden gegevens van meer dan 94 miljoen personen gestolen. Getroffen organisaties moesten losgeld betalen om publicatie van de gegevens te voorkomen. Ook ransomwaregroepen zoals ALPHV/BlackCat en Scattered Spider wisten bij tal van organisaties toe te slaan.

Een andere reden die Chainalysis voor het toegenomen losgeldbedrag noemt is de verspreiding van Ransomware-as-a-Service (RaaS) en beschikbaarheid van hackingtools, waardoor het eenvoudiger is om ransomware-aanvallen uit te voeren. Via RaaS kunnen criminelen op eenvoudige wijze over ransomware beschikken, waarbij er een deel van de inkomsten naar de ontwikkelaar van de ransomware gaat. Criminelen moeten in dit geval de ransomware nog wel zelf verspreiden.

Hiervoor kunnen criminelen gebruikmaken van initial access brokers (IAB's), die toegang tot gecompromitteerde netwerken bij organisaties verkopen. Chainalysis zegt een correlatie te hebben gevonden tussen het geld in de cryptowallets van IAB's en een toename van losgeldbetalingen door slachtoffers van ransomware. "Initial access brokers gecombineerd met off-the-shelf Ransomware-as-a-Service houdt in dat er veel minder technische vaardigheden zijn vereist om een succesvolle ransomware-aanval uit te voeren", aldus het analysebedrijf.

Is die cybercrimineel niet te traceren?

De ter goeder trouw bekend staande eindgebruikers roepen u op hier wat aan te doen.

A.S.A.P.. alstublieft, anders heeft u ons een dystopische maatschappij achtergelaten

of was dat nu net juist de bedoeling. Je zou het haast gaan denken, niet?

Is die cybercrimineel niet te traceren?

Bedenk dat cybercriminelen geen idioten zijn en dat ze van alles kunnen doen om hun sporen te verbergen. Ze kunnen van het TOR-netwerk gebruik maken. Ze kunnen bulletproof hostingbedrijven gebruiken. Ze kunnen gehackte systemen gebruiken als springplank om andere systemen aan te vallen, zodat de aanval een heel andere bron lijkt te hebben dan de eigenlijke dader. Ze kunnen daarbij heel handig een aanval bij ons uitvoeren vanaf machines in landen waar we geen opsporingsverdragen mee hebben, zodat onderzoek ernstig bemoeilijkt of onmogelijk wordt.

En er is ook geen magische oplossing die maakt dat het ondanks die beperkingen toch makkelijk is. Dat bestaat in films, maar fictie is geen werkelijkheid.

Bedenk dat er een wapenwedloop gaande is waarbij opsporingsdiensten weliswaar steeds meer vaardigheid ontwikkelen in het opsporen van dingen maar tegelijk de daders steeds meer vaardigheid ontwikkelen in het ontlopen ervan.

A.S.A.P.. alstublieft, anders heeft u ons een dystopische maatschappij achtergelaten

of was dat nu net juist de bedoeling. Je zou het haast gaan denken, niet?

Is die cybercrimineel niet te traceren?

De ter goeder trouw bekend staande eindgebruikers roepen u op hier wat aan te doen.

Gebruik geen propriëtaire software zoals die van baggermagneet Microsoft. Vervang die inferieure, hackgevoelige rotzooi door open source kwaliteitsproducten, zoals bv. Open|Free BSD, Linux, Libre Office, etc.

Is die cybercrimineel niet te traceren?

De ter goeder trouw bekend staande eindgebruikers roepen u op hier wat aan te doen.

Gebruik geen propriëtaire software zoals die van baggermagneet Microsoft. Vervang die inferieure, hackgevoelige rotzooi door open source kwaliteitsproducten, zoals bv. Open|Free BSD, Linux, Libre Office, etc.

Daarnaast is Nederland verder gezakt op de Corruption Perceptions Index door al die ongeregistreerde lobbyisten die ambtenaren fêteren om vooral te blijven investeren in bagger.

Deze posting is gelocked. Reageren is niet meer mogelijk.