Microsoft meldt toename van aanvallen op OT-systemen drinkwaterbedrijven

Microsoft meldt een toename van aanvallen op slecht beveiligde OT (operationele technologie) systemen van drinkwaterbedrijven. Eerder lieten de Amerikaanse autoriteiten weten dat bij verschillende drinkwaterbedrijven systemen werden gecompromitteerd die van het standaardwachtwoord '1111' gebruikmaakten. Ook Microsoft stelt dat dit het geval is. Waarbij aanvallers naar OT-systemen zoeken die vanaf het internet toegankelijk en slecht beveiligd zijn.

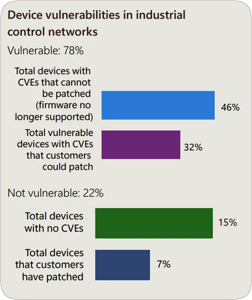

Vorig jaar publiceerde Microsoft eigen onderzoek waaruit blijkt dat 78 procent van de industriële netwerkapparaten die het bij klanten monitort, bekende kwetsbaarheden bevatten. Zo draait 46 procent end-of-life firmware en 32 procent draait kwetsbare software waarvoor patches beschikbaar zijn. De apparaten die wel up-to-date zijn blijken vaak standaard of helemaal geen wachtwoorden te gebruiken.

Microsoft adviseert bedrijven om te controleren dat OT-systemen niet direct vanaf het internet toegankelijk zijn. Verder moeten onnodige poorten en services worden gesloten en remote access waar mogelijk volledig worden verwijderd. Wanneer dit niet haalbaar is, moet er gebruik worden gemaakt van firewalls en vpn's.

Los even van poetin, is OT domein interessant wegens dat veel bedrijven nog steeds niet monitoren

Daarnaast zie ik niet dat de VisiLogic PLC controllers op windows draaien, maar zo te zien een specifiek OS. Mijn eerste reactie zou dan zijn, iets van Linux.

We hebben het dus zo te zien een linux achtig OS, met een default password.

Ofwel we kunnen jouw reactie eigenlijk direct ontslaan van enig nut?

Maar, even inhoudelijk, als men hun standaard wachtwoord niet veranderd in hun internet facing applicatie, dan maakt het OS natuurlijk helemaal niet meer uit.

Iets met Apps, die je dan gemakkelijk over kunt gebruiken?

https://play.google.com/store/apps/details?id=com.unitronics.remoteoperator&hl=en

https://apps.apple.com/il/app/unitronics-remote-operator/id1063107386

Maar bij IT hebben we daar allang antwoorden op, denk aan HA clusters.

Wordt het niet eens tijd dat OT de spreekwoordelijke kop uit het zand trekt en haar verantwoordelijkheid pakt?

Niet patchen en hopen op volledige netwerk segmentatie lijkt vooralsnog meestal fout te gaan.

In praktijk worden security analyses ook puur binnen het IT domein gehouden, terwijl een boef die restricties niet heeft.

Functionaliteit over alles inclusief security is niet meer van deze tijd.

Ja want het is een goed idee om een wachtpolicy in het leven te roepen. Stel het gaat gigantisch mis in een installatie en je wil het direct stoppen. Dan wil je kunnen ingrijpen, bewustwordingscode 1111 invoeren, en ingrijpen.

Stel dat je nu wil ingrijpen en een leuke it-er heeft de wachtwoord policy ingesteld op het wijzigen van het wachtwoord, ieder 42 dagen een nieuw wachtwoord en mag niet overeen komen met de vorige en 12 tekens lang.

Misschien is het dan niet goed om een wachtwoord te vragen.

Een wachtwoord in de OT is geen wachtwoord, maar een bewustwording.

Security hangt aan elkaar met fysieke beveiliging, of remote met vpn. De "wachtwoorden van de plc maken vaak niets uit, als je tot dat level bent gekomen zit je al te diep in het systeem.

Ja want het is een goed idee om een wachtpolicy in het leven te roepen. Stel het gaat gigantisch mis in een installatie en je wil het direct stoppen. Dan wil je kunnen ingrijpen, bewustwordingscode 1111 invoeren, en ingrijpen.

Stel dat je nu wil ingrijpen en een leuke it-er heeft de wachtwoord policy ingesteld op het wijzigen van het wachtwoord, ieder 42 dagen een nieuw wachtwoord en mag niet overeen komen met de vorige en 12 tekens lang.

Misschien is het dan niet goed om een wachtwoord te vragen.

Een wachtwoord in de OT is geen wachtwoord, maar een bewustwording.

Security hangt aan elkaar met fysieke beveiliging, of remote met vpn. De "wachtwoorden van de plc maken vaak niets uit, als je tot dat level bent gekomen zit je al te diep in het systeem.

Als toegang vereist is een vpn met centraal punt, of access on site niet vanuit het hele inyernet.

Toegang tot en bediening van een object zijn twee verschillende zaken.

Deze posting is gelocked. Reageren is niet meer mogelijk.