Aanvallers besturen besmette systemen door middel van Discord-emoji's

Aanvallers maken gebruik van Discord-emoji's om besmette systemen te besturen, zo meldt securitybedrijf Volexity in een analyse. Het gaat hierbij specifiek om systemen die een Linux-distributie genaamd BOSS draaien. BOSS is een in India ontwikkelde Linux-distributie die onder andere op desktops van overheidsinstanties draait. Volgens de BOSS-ontwikkelaars is de distributie zes miljoen keer geïnstalleerd.

Bij de aanvallen versturen de aanvallers naar hun doelwit een zip-bestand, dat een malafide ELF-bestand bevat. Volgens Volexity is het zeer waarschijnlijk dat de aanvallers weten dat hun doelwit de BOSS-distributie draait. Zodra gebruikers het bestand openen wordt er een PDF-bestand als afleiding gedownload. In de achtergrond wordt daarnaast de 'Disgomoji-malware' gedownload. Via deze malware krijgen aanvallers controle over het systeem. De communicatie via het besmette systeem gaat via een Discord-server.

Zodra het systeem wordt gestart verstuurt de malware informatie over het systeem naar de Discord-server. Het gaat dan om intern ip-adres, gebruikersnaam, hostnaam, besturingssysteem en working directory. Daarbij zijn er ook aanvallen waargenomen waarbij de aanvallers de DirtyPipe (CVE-2022-0847) exploit gebruikten om rootrechten te krijgen. Hoewel deze kwetsbaarheid al twee jaar oud is, blijkt de meest recente BOSS-versie nog steeds kwetsbaar te zijn.

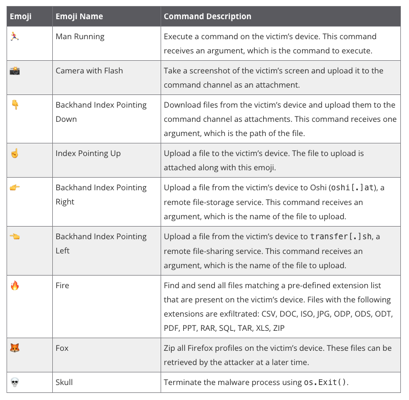

Door middel van een cronjob wordt de malware bij elke herstart geladen. Wat de malware doet opvallen is dat de aanvallers door middel van Discord-emoji's opdrachten aan het besmette systeem kunnen geven, zoals het maken van screenshots, downloaden van bestanden en uitvoeren van commando's. Volgens Volexity wordt de malware vermoedelijk door een Pakistaanse actor tegen Indiaanse overheidsinstanties ingezet.

Een goed veiligheidsbeleid begint bij een goed patchbeleid. En dat geldt ook voor Linux.

Deze posting is gelocked. Reageren is niet meer mogelijk.