Windowsgebruikers aangevallen via uitgeschakelde Internet Explorer

Aanvallers hebben misbruik gemaakt van een kwetsbaarheid in Windows om gebruikers via de uitgeschakelde Internet Explorer aan te vallen. Microsoft kwam eerder deze maand met beveiligingsupdates voor de kwetsbaarheid, die mede door het Zero Day Initiative van Trend Micro aan Microsoft werd gerapporteerd. Het antivirusbedrijf heeft nu meer details over de aanval gegeven, nadat dit eerder ook door securitybedrijf Check Point werd gedaan.

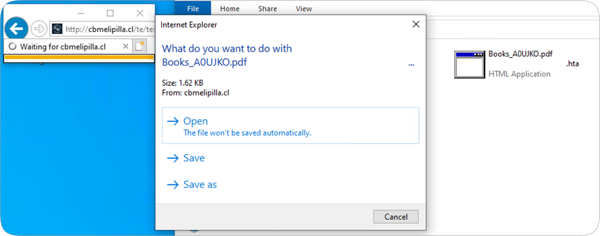

Internet Explorer wordt sinds 15 juni 2022 niet meer ondersteund en is inmiddels ook in Windows 10 en Windows uitgeschakeld. De browser is echter nog wel aanwezig in het besturingssysteem, hoewel niet toegankelijk voor doorsnee gebruikers, aldus Trend Micro. Wanneer gebruikers IE willen starten zal Edge worden geladen. Via een kwetsbaarheid in het MSHTML-platform van Windows wisten aanvallers HTML Application (HTA) bestanden direct via het uitgeschakelde IE-proces te starten.

De aanvallers gebruikten zip-bestanden waarin zogenaamd ebooks in pdf-formaat zouden zitten. Deze bestanden werden verspreid via online bibliotheken, cloudopslagdiensten, Discord en gecompromitteerde websites. In werkelijkheid ging het niet om een pdf-bestand, maar een bestand eindigend op pdf.url. Windows laat standaard geen bestandsextensies zien, waardoor het voor gebruikers kon lijken dat het om een pdf-bestand ging.

Wanneer gebruikers het malafide .url-bestand openen wordt er een HTA-bestand gedownload en krijgt de gebruiker de vraag die te openen of op te slaan. Kiest de gebruiker voor openen, dan wordt er infostealer-malware uitgevoerd die wachtwoorden, cookies en andere gegevens van het systeem steelt en terugstuurt naar de aanvallers. Ook is het mogelijk om via de malware andere malware te installeren of aanvallen uit te voeren.

"In deze campagne hebben we gezien dat hoewel gebruikers geen toegang meer tot IE hebben, aanvallers nog steeds misbruik kunnen maken van Windowsoverblijfselen op hun machine zoals IE, om gebruikers en organisaties met ransomware en backdoors te infecteren, of als proxy te gebruiken voor het uitvoeren van andere malware", concludeert Trend Micro. "Aangezien services zoals IE een groot aanvalsoppervlak hebben en geen updates meer ontvangen, vormt het een serieus beveiligingsprobleem voor Windowsgebruikers."

Geweldige zet voor een bedrijf met zoveel geld!

Lol.

Geweldige zet voor een bedrijf met zoveel geld!

Lol.

MS moest en zou IE verweven/integreren met haar OS.

Daar plukt ze nu de zure vruchten van.

Nothing lasts forever.

Vooral applicaties niet.

Het wordt tijd dat MS de code van haar OS van de grond af opnieuw opbouwt.

Er zit teveel legacy meuk en vervuiling in.

Maar ja, dat krijg je als je een kerstboom optuigt....

:-)

Volgens MS waren die extenties te verwarrend voor haar windows-gebruikers. 0:-)

Iedereen met een beetje gezond verstand kon aan zien komen dat er misbruik van die verborgen extenties gemaakt zou gaan worden.

"Security through obscurity" werkt niet.

Maar een foute beslissing terugdraaien, kan MS nog steeds niet goed.

MS is dan ook ontworpen met de onkundige thuisgebruiker als maatstaf.

Alsof het een waterkoker is met alleen een aan- en uitknop.

Alle complexiteit zit diep onder de moterkap verborgen (achter 3 of 4 schillen tegenwoordig).

Met alle risico's voor de eindgebruiker tot gevolg.

Ik ben maar wat blij dat ik thuis jaren geleden al overgestapt ben op iets anders.

Nu hopen dat ze dat op kantoor ooit ook nog gaan doen.

Hij had het over een schone installatie. Niet een die al "vervuild" was met allerlei portable apps of installaties.

Deze posting is gelocked. Reageren is niet meer mogelijk.