Criminelen registreren tal van malafide CrowdStrike-domeinen

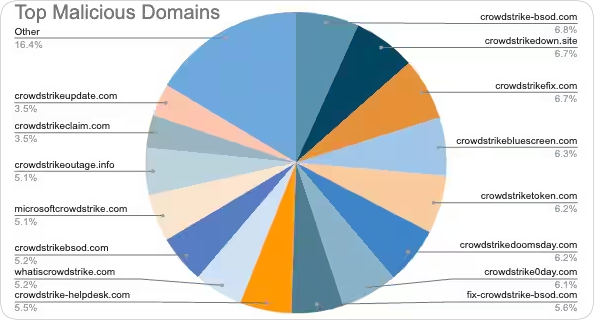

Sinds de wereldwijde computerstoring van vrijdag 19 april veroorzaakt door CrowdStrike hebben criminelen tal van malafide domeinnamen geregistreerd met de naam van het securitybedrijf er in. Via de domeinen worden zogenaamde updates en oplossingen aangeboden, alsmede zogenaamd juridisch advies. Dat laat internetbedrijf Akamai op basis van eigen onderzoek weten.

De malafide domeinnamen combineren de naam van CrowdStrike met zaken als helpdesk, update of blue screen of death (BSOD), het probleem waar klanten van het securitybedrijf als gevolg van de update mee te maken kregen. Ook zijn er typosquatting domeinen geregistreerd. Dit zijn domeinnamen waarbij de naam van CrowdStrike bewust verkeerd is gespeld. Op basis van het netwerkverkeer stelde Akamai dat deze malafide domeinen veel verkeer krijgen van de publieke sector, onderwijsinstellingen en techsector.

CrowdStrike waarschuwde organisaties vorige week voor een malafide herstelhandleiding die wordt rondgestuurd en informatie lijkt te bevatten over het herstellen van systemen die zijn getroffen door de defecte CrowdStrike-update. Het document is voorzien van malafide macro's. Wanneer gebruikers of beheerders deze macro's inschakelen wordt er malware op het systeem gedownload. Deze "Daolpu" malware steelt inloggegevens en cookies uit Google Chrome en Mozilla Firefox en stuurt die terug naar de aanvallers.

Ze wisten dat crimelen misbruik van de situatie gingen maken, daar hebben ze ook voor gewaarschuwd.

Ze wisten dat crimelen misbruik van de situatie gingen maken, daar hebben ze ook voor gewaarschuwd.

Ze wisten dat crimelen misbruik van de situatie gingen maken, daar hebben ze ook voor gewaarschuwd.

Als je die namen daarboven zit staan denk je "ja natuurlijk die had je kunnen registreren" maar je kunt wel miljoenen van dat soort namen bedenken...

Het komt allemaal terug op het kernprobleem dat we het hebben laten gebeuren dat dit soort namen normaal geworden zijn.

Als Piet Beertema het nu nog voor het zeggen had dan kon 1 bedrijf maar 1 naam registreren (in .nl was dat).

Dus CrowdStrike registreert crowdstrike.com en als ze dan iets met update of claim of outage willen dan wordt dat update.crowdstrike.com of claim.crowdstrike.com of outage.crowdstrike.com.

Als het niet eindigt op crowdstrike.com dan is het NIET van CrowdStrike.

Die duidelijkheid is er nu niet omdat ieder bedrijf tientallen namen registreert en je niet meer weet van wie het is.

In de eerste plaats dat zij zelf updates niet testen en aansluitend hoe bedroevend het schijnt te zijn gesteld met het niveau van de automatiseerders van de 'getroffen' organisaties en entiteiten.

Als je domweg auto-updates accepteert, van wie dan ook, heb je de IT security van de enteiteit waarvoor je werkt niet erg op je netvlies staan. Dat in de marge.

Een belangrijke derde

Is dat meer dan 85% van de huidige generaties automatiseerders klaarblijkelijk achterover leunen en niet verder denken dan de lijntjes van hun eigen discipline. Ergo, er niet zelf op komen na te denken dat cybercriminelen er alles aan doen hun handelen te gelde te maken. En daar zijn zijn heel erg inventief en creatief in. Dat betekent dus dat die 85%, vaak duurbetaalde professionals, mede verantwoordelijk kunnen worden gesteld voor schade door niet acteren veroorzaakt.

En steeds meer cliënten van de automatiseerders beginnen dat nu (gelukkig) ook in te zien.

Deze posting is gelocked. Reageren is niet meer mogelijk.