Misconfiguratie Proofpoint misbruikt voor versturen miljoenen phishingmails

Aanvallers hebben een misconfiguratie in de e-mailbeschermingsdienst van securitybedrijf Proofpoint misbruikt voor het versturen van miljoenen 'perfect gespoofte' phishingmails, zo stelt securitybedrijf Guardio Labs. Deze phishingmails, die via de relay-servers van Proofpoint gingen, waren voorzien van geldige SPF en DKIM signatures, aldus de onderzoekers. Via de malafide mails probeerden de aanvallers creditcardgegevens te stelen. Proofpoint heeft het probleem inmiddels opgelost. De oorzaak van het probleem was een routeringsoptie bij Proofpoint voor het relayen van e-mails afkomstig van Microsoft 365-accounts, waarbij dit voor alle Microsoft 365-accounts werd ingeschakeld, in plaats van een specifiek klantaccount.

DKIM en SPF zijn twee beveiligingsstandaarden om spam en phishing te voorkomen. Met DKIM kan de domeinnaamhouder aangeven met welke sleutel e-mailberichten moeten zijn gesigneerd. Verzendende mailservers ondertekenen alle uitgaande e-mail namens deze domeinnaam met deze sleutel. Ontvangende mailservers kunnen met behulp van de publieke sleutel in het DKIM-record controleren of de e-mail door een geautoriseerde partij is verzonden.

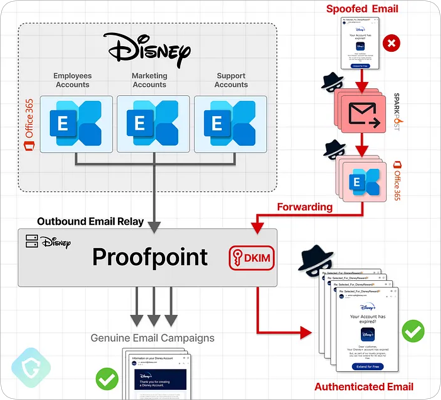

Klanten van Proofpoint kunnen hun private DKIM signature key op de service van het securitybedrijf instellen. Vervolgens moeten klanten de SPF-records van hun domeinnamen zo instellen dat de Proofpoint-server een toegestane mailserver is. Zo kunnen klanten ervoor zorgen dat Proofpoint geauthenticeerde e-mails in hun naam kan versturen. Een aanvaller die in naam van Proofpoint-klanten gespoofte e-mails wil versturen die aan de eerder genoemde standaarden voldoen, moet een manier vinden om zijn e-mail via de Proofpoint-server te laten relayen.

Om de Proofpoint-server e-mails te laten relayen maakten de aanvallers gebruik van gecompromitteerde Office 365-accounts. Deze accounts versturen e-mails met gespoofte headers die van een door de aanvallers gecontroleerde SMTP-server afkomstig zijn. De onderzoekers merken op dat het niet mogelijk is om bij het gebruik van een Office 365-account het domein van iemand anders in het FROM-veld te zetten. "Je moet eerst aan Microsoft bewijzen dat je de eigen van dit domein bent. Maar bij het relayen lijkt het alsof het Microsoft niets kan schelen", aldus de onderzoekers.

Als laatste stap is er de misconfiguratie van Proofpoint. Het bedrijf biedt klanten namelijk een optie om een hosted mailprovider te kiezen die e-mail via de Proofpoint relay-server mag versturen, waarbij er kan worden gekozen uit Office 365. Wanneer klanten deze optie echter inschakelen geldt dit niet voor een specifiek Office 365-account, maar kan elk willekeurig Office 365-account in naam van deze klant de Proofpoint-server als relay gebruiken. Deze keten zorgt ervoor dat uiteindelijk de Proofpoint-server als relay voor aanvallers kan fungeren.

Volgens de onderzoekers zijn op deze manier miljoenen phishingmails verstuurd. Proofpoint, dat met een eigen analyse is gekomen, erkent de fout. Het securitybedrijf heeft een aanpassing doorgevoerd waardoor klanten nu kunnen opgeven welk specifiek Office 365-account is toegestaan, waarbij andere accounts standaard worden geblokkeerd. Tevens zijn klanten gewaarschuwd. Proofpoint waarschuwde Microsoft over de gebruikte gecompromitteerde Office 365-accounts, maar die zijn zeven maanden later nog altijd actief.

En gek ook dat niemand even MSFT belt om te zeggen dat een paar accounts niet deugen. Wel e-mailen en over rapporteren

Dat is dweilen met de kraan open. Vandaag zijn het deze tien accounts, morgen tien andere...

Dat is dweilen met de kraan open. Vandaag zijn het deze tien accounts, morgen tien andere...

Probeer maar eens te bellen met big tech, kan je net zo goed rooksignalen proberen. Wel eens voor een activatie probleem moeten bellen, uiteindelijk illegale key gebruikt terwijl ik licentie had gekocht.

Deze posting is gelocked. Reageren is niet meer mogelijk.