Google: APT-groep gebruikte iOS- en Chrome-exploits van spywareleveranciers

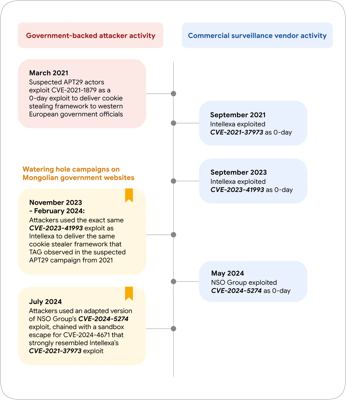

Een Advanced Persistent Threat (APT)-groep heeft iOS- en Chrome-exploits van spywareleveranciers Intellexa en NSO Group gebruikt voor het aanvallen van internetgebruikers in Mongolië, zo stelt Google in een analyse. Hoe de APT-groep, die volgens het techbedrijf aan de Russische overheid is gelieerd, aan de exploits kwam is onbekend.

Volgens Googles Threat Analysis Group (TAG) wisten de aanvallers sinds vorig jaar november verschillende websites van de Mongoolse overheid te compromitteren en die van de exploits te voorzien. Zo konden bezoekers van deze websites tot en met juli dit jaar worden aangevallen. Wat de onderzoekers van Google opviel was dat de gebruikte exploits op deze websites identiek of nagenoeg identiek aan die van spywareleveranciers NSO Group en Intellexa waren.

Op het moment dat de spywareleveranciers de kwetsbaarheden in iOS en Google Chrome gebruikten waren er nog geen beveiligingsupdates beschikbaar. Dat was wel het geval bij de aanval die Google van de APT-groep waarnam, aangeduid als APT29. Gebruikers die achterliepen met hun iOS- of Chrome-updates konden alsnog succesvol worden aangevallen, waarbij de aanvallers authenticatie cookies, opgeslagen accountgegevens zoals creditcarddata, in Chrome opgeslagen wachtwoorden, browsegeschiedenis en trust tokens probeerden te stelen.

Na ontdekking van de malafide code op de Mongoolse overheidssites informeerde Google het Mongoolse CERT, zodat de sites konden worden opgeschoond. "Hoewel we niet weten hoe de vermoedelijke APT29-actoren deze exploits hebben verkregen, benadrukt ons onderzoek de mate waarin exploits eerst ontwikkeld door de commerciële surveillance-industrie beschikbaar komen voor gevaarlijke dreigingsactoren", concludeert Google.

Google heeft een zoekslag gedaan en gepubliceerd, dat APT29 de exploits gebruikt.

In maart maart 2022 antwoordde de toenmalige minister van Justitie dat voor de vraag of Justitie van het oorspronkelijk Israelische NSO Pegasus had ingezet, na een zoekslag van NCTV niets had opgeleverd. Het punt is dat NCTV een ander gezelschap is dan CTIVD.

Apt 29, Cosy Bear, waar de AIVD in 2014 een inkijkoperatie deed. Iets wat een aantal jaar later weer betwijfeld werd, gezien de tipgever, en de publicerende journalist.

https://deblauwetijger.com/tipte-volkskrant-geen-bewijs-aivd-hack-cozy-bear/

Wat een schattig statement van Google:

Google heeft geen idee hoe die NSO / Intellexa exploits bij de mongoolse internetgebruikers op kon duiken en afkomstig leken van de SVR.

Vandaar ook die boetes iedere keer en aanpassingen door BigTech.

Selectief geheugen ?

Het gedeelte wat bewust wordt geschreven als code zodat een overheid kan meekijken hangt erg af van de mogelijke dreiging en invloed op de maatschappij. Eigenlijk kun je stellen dat echt heel weinig zo bewust iets wordt opgezet.

Dat er later functionaliteit aan wordt toegevoegd waarbij dat wel kan, betekent niets anders dan de enorme reikwijdte van het product. Met andere woorden, het is product is een succes en kan vele mensen bereiken of onderling contact onderhouden.

Als je als maatschappij wil dat vervelende (dodelijke) activiteiten op tijd worden gestopt, moet je niet achter ieder bosje een agent zetten. Dat kost heel veel man/vrouwkracht en ook nog eens een verdrievoudiging van de belastingtarieven.

Maar ik snap dat je als anonieme reaguurder weinig belastingcentjes betaald, beetje doet aan bankhangen... Ik heb niets te verbergen en als ze ook nog eens de boodschappen brengen (uit mijn berichtje) die ik vergeet en doorstuur naar gezinsleden, ben ik een happy camper. Ik ben niet zo bang voor een onderdrukkingsmaatschappij die ineens ontstaat omdat de diensten mijn berichtjes kunnen lezen. Ik heb liever dat ze maffioso en terroristen (die ze inderdaad zoeken) oppakken zodat NL of de wereld weer een stukje veiliger wordt.

Denk dat ze niet eens de tijd hebben om mijn persoonlijke kribbigheden te lezen, veels te slaapverwekkend. De tijd dat ik aan "living on the edge" doe, wat misschien 0,000001% werkelijk doet, gebruikt hele andere communicatiemiddelen, is helemaal niet aan de orde. (behalve Russen).

Maar hier zitten natuurlijk allemaal hackers met hun geheime genootschappen, dat is waar. Dus eigenlijk is mijn relaas voor niets.... ik sluit me maar weer op en ga geheime teksten versturen via messenger, whatsapp en oh ja ...signal, telegram. Via instagram code woorden, dan wel met een curieuze foto.

Het gedeelte wat bewust wordt geschreven als code zodat een overheid kan meekijken hangt erg af van de mogelijke dreiging en invloed op de maatschappij. Eigenlijk kun je stellen dat echt heel weinig zo bewust iets wordt opgezet.

Dat er later functionaliteit aan wordt toegevoegd waarbij dat wel kan, betekent niets anders dan de enorme reikwijdte van het product. Met andere woorden, het is product is een succes en kan vele mensen bereiken of onderling contact onderhouden.

Als je als maatschappij wil dat vervelende (dodelijke) activiteiten op tijd worden gestopt, moet je niet achter ieder bosje een agent zetten. Dat kost heel veel man/vrouwkracht en ook nog eens een verdrievoudiging van de belastingtarieven.

Maar ik snap dat je als anonieme reaguurder weinig belastingcentjes betaald, beetje doet aan bankhangen... Ik heb niets te verbergen en als ze ook nog eens de boodschappen brengen (uit mijn berichtje) die ik vergeet en doorstuur naar gezinsleden, ben ik een happy camper. Ik ben niet zo bang voor een onderdrukkingsmaatschappij die ineens ontstaat omdat de diensten mijn berichtjes kunnen lezen. Ik heb liever dat ze maffioso en terroristen (die ze inderdaad zoeken) oppakken zodat NL of de wereld weer een stukje veiliger wordt.

Denk dat ze niet eens de tijd hebben om mijn persoonlijke kribbigheden te lezen, veels te slaapverwekkend. De tijd dat ik aan "living on the edge" doe, wat misschien 0,000001% werkelijk doet, gebruikt hele andere communicatiemiddelen, is helemaal niet aan de orde. (behalve Russen).

Maar hier zitten natuurlijk allemaal hackers met hun geheime genootschappen, dat is waar. Dus eigenlijk is mijn relaas voor niets.... ik sluit me maar weer op en ga geheime teksten versturen via messenger, whatsapp en oh ja ...signal, telegram. Via instagram code woorden, dan wel met een curieuze foto.

Jij bent vast niet de Duitse mode influencer met dat MAGA-petje die gisteren even het nieuws mocht halen?

https://edition.cnn.com/2024/08/28/europe/fake-maga-accounts-x-european-influencers-intl-cmd/index.html

Deze posting is gelocked. Reageren is niet meer mogelijk.