'Malware die air-gapped systemen infecteert jarenlang ingezet in Europa'

Malware die air-gapped systemen kan infecteren is jarenlang ingezet in Europa, zo stelt antivirusbedrijf ESET op basis van eigen onderzoek. De aanvallen zijn volgens de virusbestrijder het werk van een spionagegroep genaamd GoldenJackal, die een niet nader genoemde overheidsorganisatie in Europa van mei 2022 tot en met maart 2024 meerdere keren met de malware aanviel.

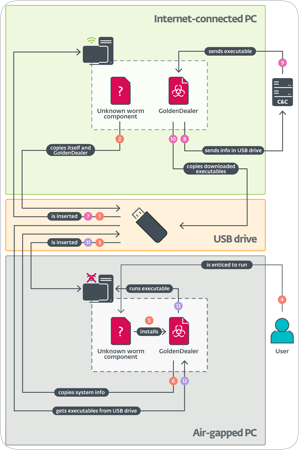

Bij een air-gap is een systeem fysiek gescheiden van onveilige netwerken, zoals het internet of onveilige lokale netwerken. Een offline of niet verbonden computer kan echter nog steeds worden geïnfecteerd, bijvoorbeeld via usb-sticks of een kwaadwillende werknemer. ESET ontdekte twee verschillende toolsets van de spionagegroep die air-gapped systemen via besmette usb-sticks proberen te infecteren.

De initiële infectiemethode is echter onbekend. De aanval begint bij systemen die met internet verbonden zijn en besmet worden. Zodra op deze systemen een usb-stick wordt aangesloten zal de malware die infecteren. Wanneer de besmette usb-stick vervolgens op een air-gapped systeem wordt aangesloten, en de gebruiker de malware uitvoert, zal ook dit systeem besmet raken. ESET denkt dat de malware hiervoor een map-icoon gebruikt. De gebruiker denkt een map te openen, terwijl het in werkelijkheid een uitvoerbaar bestand is.

Zodra de malware is uitgevoerd kopieert die gegevens van het air-gapped systeem naar de usb-stick. Zodra de usb-stick weer op het met internet verbonden systeem wordt aangesloten kan de gestolen data van het air-gapped systeem naar de aanvallers worden gestuurd. De eerste toolset om air-gapped systemen aan te vallen wordt volgens ESET al sinds 2019 door GoldenJackal ingezet. In dat jaar was een Zuid-Aziatische ambassade in Belarus het doelwit. De tweede toolset is sinds 2022 in gebruik.

"Met de vereiste complexiteit is het vrij bijzonder dat GoldenJackal in vijf jaar tijd niet één, maar twee verschillende toolsets heeft ontwikkeld en uitgerold om air-gapped systemen te infecteren", aldus de onderzoekers. Volgens het antivirusbedrijf laat dit zien dat de spionagegroep een 'geraffineerde dreigingsactor' is, die bekend is met de netwerksegmentatie die doelwitten toepassen.

maken, niet op het idee komen om het runnen van uitvoerbare bestanden te beperken tot 3 directories op de C: schijf...

Maak een AppLocker policy en schakel autorun van wisselbare media uit.

B I N G O , daar is 'ie weer: Het OS rampenplan ven het niet standaard tonen van bestandsextensies!

B I N G O , daar is 'ie weer: Het OS rampenplan ven het niet standaard tonen van bestandsextensies!

B I N G O , daar is 'ie weer: Het OS rampenplan ven het niet standaard tonen van bestandsextensies!

Of uitvoerbare bestanden zonder extensie, zelfde probleem ander OS.

(Desnoods lijm je de poorten maar dicht)

Als je wel informatie overdracht moet hebben, doe het dan via de juiste manier.

Gebruik eenrichtingsverkeer wanneer dat mogelijk is, of valideer de data die binnenkomt.

Ik schrijf USB niet helemaal af, het is een hele makkelijke manier van werken.

Maar als je het gebruikt, doe dan het minste de volgende stappen:

1. Zet verborgen bestandsextensies aan.

2. Heb een fatsoenlijke policy dat onbekende programma's blokkeert.

3. Scan aangesloten USB sticks voor malware of andere onverwachte data.

. (quarantaine van uitvoerbare bestanden voor onderzoek; ongebruikte extensies word toegang ontzegd.)

B I N G O , daar is 'ie weer: Het OS rampenplan ven het niet standaard tonen van bestandsextensies!

En daarom moet de hele planeet bloeden. Omdat sommige niet met een computer om kunnen gaan. Jaja, dat is inderdaad de trend. De hele planeet in rubbertegels.

B I N G O , daar is 'ie weer: Het OS rampenplan ven het niet standaard tonen van bestandsextensies!

Dan vink je de "Cursus nodig" optie aan in het gebruikte helpdesksysteem.

Een gebruiker die "vreemde namen" niet meer kan uitvoeren is ook veilig.

B I N G O , daar is 'ie weer: Het OS rampenplan ven het niet standaard tonen van bestandsextensies!

Ik heb liever een gebruiker die zijn bestandje niet kan openen dan geinfecteerde computers.

Klinkt als windows...

Klinkt als windows...

Uitvoeren is zeker slecht.

Denken dat er niks mis kan gaan als je een USB stick alleen leest - klinkt als mensen die niet zo bekend zijn met de werkelijke stand van (filesystem) security .

https://lore.kernel.org/lkml/20240417145446.uh2rqcbxlebnkbfm@quack3/

https://lore.kernel.org/lkml/20240417152941.GD2277619@mit.edu/

Bovenstaande URL betreffen natuurlijk Linux, maar ik heb geen enkele reden om aan te nemen dat andere OSen wel robuust zijn voor het threat model 'maliciously crafted filesytem' .

B I N G O , daar is 'ie weer: Het OS rampenplan ven het niet standaard tonen van bestandsextensies!

Dat soort gebruikers zou je heeeeel ver weg willen houden van airgaped systemen.

Ik snap er echt helemaal niets van, dus je heb een organisatie die een threat level heeft waarvoor ze denken wel met airgapd systemen te gaan werken, inclusie de vele uren die in inrichting en procedures gaat zitten om ermee te werken, maar het air gapped systeem voert gewoon een ongecontroleerde executable uit, is niet gehardend en de medewerker blijkbaar niet getraind?

Klinkt als windows...

Staat nergens dat het om administrator rechten gaat.

Het grootste probleem is dat in veel bedrijven te veel mensen toegang hebben tot te veel data.

Als de malware onder de user rechten gestart wordt mag het bij alle data waar de user bij mag.

Dit is niet alleen een Windows probleem maar bij Ubuntu desktop loop je datzelfde risico. Voor het gemak van de gebruiker wordt de USB drive automatisch gemount en als er 755 op een bestand zit mag iedereen dat gewoon starten.

Klinkt als windows...

Staat nergens dat het om administrator rechten gaat.

Het grootste probleem is dat in veel bedrijven te veel mensen toegang hebben tot te veel data.

Als de malware onder de user rechten gestart wordt mag het bij alle data waar de user bij mag.

Dit is niet alleen een Windows probleem maar bij Ubuntu desktop loop je datzelfde risico. Voor het gemak van de gebruiker wordt de USB drive automatisch gemount en als er 755 op een bestand zit mag iedereen dat gewoon starten.

Dat klopt maar onder de voorwaarde dat je het gebruikerswachtwoord (user password) invoert. Ubuntu en afgeleiden zijn wat dit betreft vrij streng. Bijvoorbeeld: een map aanmaken als user in / -/ lukt al niet, tenzij je als root bent ingelogd.

Windows is wat dat betreft veel toegankelijker. Daarin mag je meer als gebruiker. Ik weet nog dat ik in Win 7 het default opstartscherm - dat grasveld met die héél blauwe lucht erboven - had veranderd. Dat kon ik als gebruiker (user) door ergens in de system directory mijn eigen opstartscherm te plaatsen en in HKEY_LOCAL_MACHINE een waarde te veranderen. (iets van 0 naar 1) Dat ging in beide gevallen zonder invoer van een wachtwoord vooraf aan deze handelingen.

Corrigeer mij als het niet zo is maar in plaats van dat gepersonaliseerde boot screen had ik indertijd in Win 7 net zo makkelijk, dus zonder password, een executable kunnen plaatsen denk ik zo.

Geen idee of Windows 11 nog steeds zo dociel, zo vergeeflijk is maar ik vond dat, hoewel dit een een kleine ingreep was - maar toch diep in het Win OS zo'n 15 jaar geleden - Windows best griezelig diep toegankelijk als slechts gebruiker. (user)

B I N G O , daar is 'ie weer: Het OS rampenplan ven het niet standaard tonen van bestandsextensies!

Dat soort gebruikers zou je heeeeel ver weg willen houden van airgaped systemen.

Ik snap er echt helemaal niets van, dus je heb een organisatie die een threat level heeft waarvoor ze denken wel met airgapd systemen te gaan werken, inclusie de vele uren die in inrichting en procedures gaat zitten om ermee te werken, maar het air gapped systeem voert gewoon een ongecontroleerde executable uit, is niet gehardend en de medewerker blijkbaar niet getraind?

Dat is allemaal speculatie - dat het of een gebruikersfout was en dat het systeem executables automatisch uitvoert.

Lees mijn posting 9 okt 16:04 , en bedenk maar waarom dat niet het geval zou kunnen zijn .

Als je praat over 'airgap breach' heb je te maken met heel erg professionele aanvallers , die gaan een stukje verder dan de old skool trukendoos.

Soms is de oorzaak inderdaad enorme incompetentie , en "mag niet gebeuren op dat nivo" . En soms is het niet zo simpel.

Het staat er niet expliciet, maar men denkt dat het uit Europa komt. Omdat er een stukje in de code staat die ook door de Russische hackergroep 'Turla' gebruikt werd, wordt vermoed dat de groep GoldenJackal ook Russisch is.

En als aangevallen doelen worden maar twee Europese landen genoemd: Belarus en een niet gespecificeerd EU land.

B I N G O , daar is 'ie weer: Het OS rampenplan ven het niet standaard tonen van bestandsextensies!

En daarom moet de hele planeet bloeden. Omdat sommige niet met een computer om kunnen gaan. Jaja, dat is inderdaad de trend. De hele planeet in rubbertegels.

Klinkt als windows...

Uitvoeren is zeker slecht.

Denken dat er niks mis kan gaan als je een USB stick alleen leest - klinkt als mensen die niet zo bekend zijn met de werkelijke stand van (filesystem) security .

https://lore.kernel.org/lkml/20240417145446.uh2rqcbxlebnkbfm@quack3/

https://lore.kernel.org/lkml/20240417152941.GD2277619@mit.edu/

Bovenstaande URL betreffen natuurlijk Linux, maar ik heb geen enkele reden om aan te nemen dat andere OSen wel robuust zijn voor het threat model 'maliciously crafted filesytem' .

The patch

> > fixes a bug that if a corrupted filesystem is read-write mounted, we can do

> > division-by-zero.

Klinkt als windows...

Staat nergens dat het om administrator rechten gaat.

Het grootste probleem is dat in veel bedrijven te veel mensen toegang hebben tot te veel data.

Als de malware onder de user rechten gestart wordt mag het bij alle data waar de user bij mag.

Dit is niet alleen een Windows probleem maar bij Ubuntu desktop loop je datzelfde risico. Voor het gemak van de gebruiker wordt de USB drive automatisch gemount en als er 755 op een bestand zit mag iedereen dat gewoon starten.

Klinkt als windows...

Uitvoeren is zeker slecht.

Denken dat er niks mis kan gaan als je een USB stick alleen leest - klinkt als mensen die niet zo bekend zijn met de werkelijke stand van (filesystem) security .

https://lore.kernel.org/lkml/20240417145446.uh2rqcbxlebnkbfm@quack3/

https://lore.kernel.org/lkml/20240417152941.GD2277619@mit.edu/

Bovenstaande URL betreffen natuurlijk Linux, maar ik heb geen enkele reden om aan te nemen dat andere OSen wel robuust zijn voor het threat model 'maliciously crafted filesytem' .

The patch

> > fixes a bug that if a corrupted filesystem is read-write mounted, we can do

> > division-by-zero.

Hoe je het grote probleem mist door op enkele details in te zoomen.

Het gaat erover dat geen enkel filesysteem geschreven is om te gaan met maliciously crafted filesystem.

En dat ongeveer elke 'kernel oops' om te bouwen is naar een compromise .

the filesystem land, it will not take a determined attacker long to get

arbitrary code execution out of "maliciously corrupted fs mounted" The

code of most filesystems has simply never been written with the assumption

that it can be presented with malicious data and we have hundreds of

thousands lines of code like that.".

En dat de default van veel distributies is om elk device wat erin gestopt wordt ook te mounten.

Dit type bug/probleem komt al jaren langs; Je moet zeker niet denken dat deze twee CVEs zeldzaam of obscuur zijn.

Of dat 'read only mounten' altijd veilig is.

Voor wie minder thuis in linux development : degenen in de de aangehaalde discussie zijn de absolute top in linux kernel development/maintainer land.

Het staat er niet expliciet, maar men denkt dat het uit Europa komt. Omdat er een stukje in de code staat die ook door de Russische hackergroep 'Turla' gebruikt werd, wordt vermoed dat de groep GoldenJackal ook Russisch is.

En als aangevallen doelen worden maar twee Europese landen genoemd: Belarus en een niet gespecificeerd EU land.

Dat zal dan wel Nederland zijn (pager attack en Mossad sinds '48, incl hack bij de politie) Maar misschien dat die via IJsland naar New York vloog, om te landen in Amsterdam) Legacy en Onboarden, uit het handboek AIVD/MIVD.

Klinkt als windows...

Uitvoeren is zeker slecht.

Denken dat er niks mis kan gaan als je een USB stick alleen leest - klinkt als mensen die niet zo bekend zijn met de werkelijke stand van (filesystem) security .

https://lore.kernel.org/lkml/20240417145446.uh2rqcbxlebnkbfm@quack3/

https://lore.kernel.org/lkml/20240417152941.GD2277619@mit.edu/

Bovenstaande URL betreffen natuurlijk Linux, maar ik heb geen enkele reden om aan te nemen dat andere OSen wel robuust zijn voor het threat model 'maliciously crafted filesytem' .

The patch

> > fixes a bug that if a corrupted filesystem is read-write mounted, we can do

> > division-by-zero.

Hoe je het grote probleem mist door op enkele details in te zoomen.

Het gaat erover dat geen enkel filesysteem geschreven is om te gaan met maliciously crafted filesystem.

En dat ongeveer elke 'kernel oops' om te bouwen is naar een compromise .

the filesystem land, it will not take a determined attacker long to get

arbitrary code execution out of "maliciously corrupted fs mounted" The

code of most filesystems has simply never been written with the assumption

that it can be presented with malicious data and we have hundreds of

thousands lines of code like that.".

En dat de default van veel distributies is om elk device wat erin gestopt wordt ook te mounten.

Dit type bug/probleem komt al jaren langs; Je moet zeker niet denken dat deze twee CVEs zeldzaam of obscuur zijn.

Of dat 'read only mounten' altijd veilig is.

Voor wie minder thuis in linux development : degenen in de de aangehaalde discussie zijn de absolute top in linux kernel development/maintainer land.

Voor wie minder thuis in linux development : degenen in de de aangehaalde discussie zijn de absolute top in linux kernel development/maintainer land.

Heel goed hoor.

Handen omhoog van iedereen die zich (al) realiseerde dat 'alleen maar mounten van een device' ook "untrusted input parsen in maximaal privileged context (kernel)' " kan betekenen. - en dat filesystemen totaal niet ontwikkeld zijn vanuit dat threat model.

(pret met containers ook) .

Er zijn meer risico-lagen dan alleen "domme gebruiker klikt op file.pdf.exe" en "dom windows deed autorun na automount".

Voor wie minder thuis in linux development : degenen in de de aangehaalde discussie zijn de absolute top in linux kernel development/maintainer land.

Heel goed hoor.

Handen omhoog van iedereen die zich (al) realiseerde dat 'alleen maar mounten van een device' ook "untrusted input parsen in maximaal privileged context (kernel)' " kan betekenen. - en dat filesystemen totaal niet ontwikkeld zijn vanuit dat threat model.

(pret met containers ook) .

Er zijn meer risico-lagen dan alleen "domme gebruiker klikt op file.pdf.exe" en "dom windows deed autorun na automount".

Deze posting is gelocked. Reageren is niet meer mogelijk.