Microsoft meldt phishingaanvallen via SharePoint, OneDrive en Dropbox

Aanvallers maken gebruik van SharePoint, OneDrive en Dropbox voor het uitvoeren van phishingaanvallen en sinds halverwege april is er een toename zichtbaar, aldus Microsoft. Om detectie te voorkomen werken de aanvallers met afgeschermde bestanden die alleen voor de doelwitten van de aanval toegankelijk zijn. Daarnaast zijn de bestanden 'view-only', waardoor ze niet te downloaden zijn en beveiligingsoplossingen niet de aanwezigheid van embedded url's kunnen detecteren, stelt Microsoft.

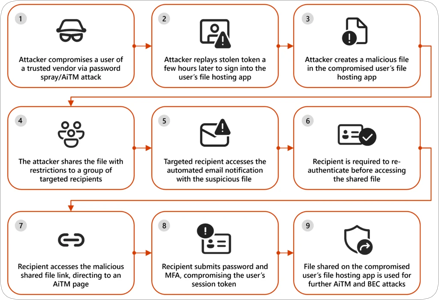

De aanval bestaat uit verschillende stappen, waarbij als eerste het SharePoint-, OneDrive- of Dropbox-account van een leverancier wordt gecompromitteerd die door het doelwit wordt vertrouwd. De aanvaller maakt vervolgens in de genoemde bestandshostingsdiensten een malafide bestand aan. Vervolgens wordt het bestand met alleen het doelwit of doelwitten gedeeld. Die ontvangen dan een bericht dat de vertrouwde leverancier met hen een bestand heeft gedeeld.

De gebruikers moeten eerst inloggen voordat ze het bestand kunnen bekijken. Dit bestand is alleen toegankelijk voor het beoogde doelwit, zal na bepaalde tijd verdwijnen en het pdf-document dat via het bestand wordt gedeeld is niet te downloaden. Het malafide document doet zich voor als een 'preview' en probeert de gebruiker op een "View my message" link te laten klikken.

Zodra de gebruiker op deze link klinkt wordt er een phishingpagina geladen die om inloggegevens vraagt en de multifactorauthenticatie probeert te voltooien. Via de phishingpagina krijgt de aanvaller een token in handen waarmee toegang tot het account van het doelwit wordt verkregen. Deze toegang wordt vervolgens gebruikt voor business email compromise (BEC) aanvallen, waaronder ook ceo-fraude valt.

Waarna techneuten daaronder (in dezelfde pagina) schrijven dat MFA niet helpt:

Zelfs het Britse NCSC is, in hun bijgewerkte beschrijving, zeer onduidelijk over wat "phishing resistant MFA" precies inhoudt: https://security.nl/posting/861487.

Deze posting is gelocked. Reageren is niet meer mogelijk.