Androidmalware steelt pincode via nagemaakt vergrendeld telefoonscherm

Onderzoekers hebben Androidmalware ontdekt die op besmette telefoons een nagemaakt vergrendeld scherm laat zien, om zo de pincode of ontgrendelpatroon van gebruikers te stelen. Hierdoor kan de aanvaller ook actief op een vergrendelde telefoon blijven. Dat laat securitybedrijf Zimperium weten. De TrickMo-malware waarover het hier gaat is ontwikkeld voor het plegen van bankfraude.

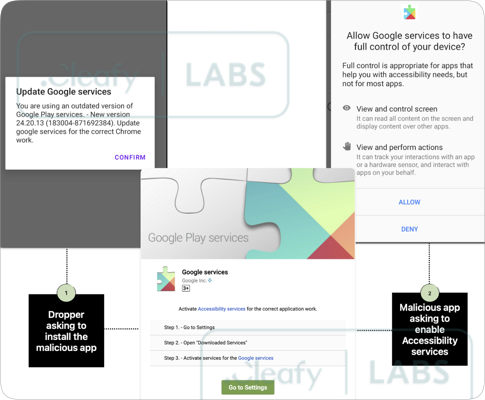

De malware wordt onder andere verspreid via een app die zich voordoet als Google Chrome. Tijdens de installatie vraagt de app om 'Google Play services' te updaten. Vervolgens wordt de gebruiker gevraagd om Accessibility services voor 'Google services' toe te staan. Daarbij krijgen gebruikers ook instructies om dit in te stellen. Via de Accessibility permissie krijgt de malware vergaande controle over de telefoon.

Zo kan de malware sms-berichten met One-Time Passwords onderscheppen, notificaties verbergen en overlays boven bank-apps plaatsen, om zo inloggegevens van gebruikers te stelen, schermopnames maken en de aanvaller op afstand controle geven, zo meldde securitybedrijf Cleafy vorige maand. Zimperium heeft nu nieuwe versies gevonden die ook de pincode of het ontgrendelpatroon proberen te stelen.

De malware laat hiervoor een zogenaamd legitiem lijkend vergrendeld scherm zien. De ingevoerde pincode of het patroon wordt echter opgeslagen en naar de aanvallers gestuurd. De onderzoekers wisten toegang tot verschillende servers te krijgen waarmee besmette telefoons worden bestuurd en ontdekten dertienduizend unieke ip-adressen van slachtoffers. Het grootste deel daarvan bevindt zich in Canada.

Sterker nig; Vaak genereren antivirus apps (en Samsung) inkomsten van gebruikersinformatie. (Via het verkoop van metadata via pseudoniemen)

Leg nooit teveel vertrouwen in beveiliging, daarom vragen malafide apps ook toestemming aan gebruikers deze beveiliging te omzeilen.

Deze posting is gelocked. Reageren is niet meer mogelijk.