Criminelen stelen via malafide CAPTCHA's wachtwoorden en cryptowallets

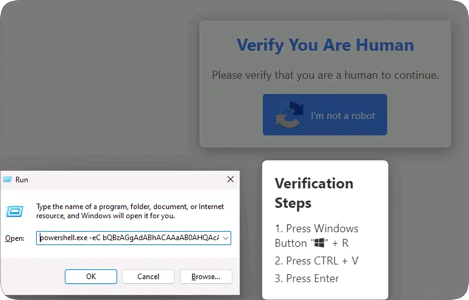

Criminelen gebruiken malafide CAPTCHA's om malware te verspreiden waarmee wachtwoorden en cryptowallets worden gestolen. Daarvoor waarschuwt securitybedrijf Qualys. De methode werd vorige maand ook al tegen softwareontwikkelaars op GitHub ingezet. De aanval begint met een malafide webpagina die gebruikers laat geloven dat ze een CAPTCHA moeten oplossen, om zo aan te tonen dat ze mens zijn.

De benodigde 'verificatiestappen' bestaan uit het starten van PowerShell, ctrl+v te doen en dan enter. Hierdoor wordt de net gekopieerde code geplakt en uitgevoerd. Deze code downloadt de malware op het systeem. Het gaat om de Lumma-infostealer. Deze malware zoekt naar wachtwoord- en cryptowallet-gerelateerde bestanden. Zo wordt er specifiek gezocht op bestanden als *seed*.txt, *pass*.txt, *.kbdx, *ledger*.txt, *trezor*.txt, *metamask*.txt, bitcoin*.txt, *word* en *wallet*.txt. Gevonden bestanden worden vervolgens naar de aanvaller gestuurd.

"Om te verifiëren dat je echt bent moet je deze code uitvoeren op je computer."

wtf

"Om te verifiëren dat je echt bent moet je deze code uitvoeren op je computer."

wtf

De techneuten onder ons zullen hier niet in trappen. Vergis je echter niet, er zijn veel mensen die te weinig kennis hebben van computers en aanverwante zaken en dergelijke stappen wel degelijk uitvoeren.

"Om te verifiëren dat je echt bent moet je deze code uitvoeren op je computer."

wtf

Anders zou deze aanvalsmethode niet gebruikt worden, nietwaar?

Ik denk dat dit makkelijk op te lossen is door een MotW eigenschap aan je clipboard toe te voegen.

Dan moet je het eerst in iets anders plakken zoals notepad, wat voor meer achterdocht zal zorgen.

Helaas houd dat niet alles tegen, want er zijn genoeg digibeten die gewoon instructies volgen... :/

Dat vraag ik me ook af. Het gaat al mis bij punt 1. Op welk raam moet ik drukken? Een kiepraam om inbrekers binnen te laten?

Ow, het gaat verder op de volgende regel. "Windows button". Ik heb geen idee welke toets ze daar nu weer mee bedoelen. Heb ik nog nooit op mijn toetsenbord gezien. Een toets die het scherm uit de slaapstand haalt?

Deze posting is gelocked. Reageren is niet meer mogelijk.