Onderzoekers tonen combi-aanval tegen QNAP-router en TrueNAS Mini X

Tijdens de Pwn2Own-hackwedstrijd in Ierland hebben onderzoekers combi-aanvallen tegen een router van QNAP en TrueNAS Mini X gedemonstreerd. Voor de gedemonstreerde kwetsbaarheden zijn nog geen beveiligingsupdates beschikbaar. Pwn2Own is een evenement waarbij onderzoekers worden beloond voor het demonstreren van onbekende kwetsbaarheden in veel gebruikte producten en software.

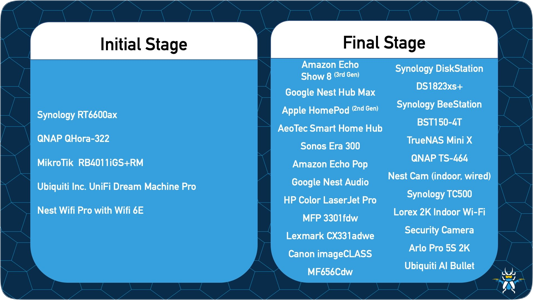

De Pwn2Own-editie in Ierland laat onderzoekers uit verschillende categorieën kiezen. Het gaat dan om smartphones (Samsung Galaxy S24, Google Pixel 8 en Apple iPhone 15), WhatsApp, beveiligingscamera's, automatiseringshubs, printers, smart speakers, NAS-apparaten en routers. Onderzoekers kunnen via de 'SOHO Smashup' een extra beloning verdienen, door eerst een router te compromitteren en daarvandaan het aangesloten NAS-apparaat. Een succesvolle aanval op beide apparaten binnen dertig minuten is goed voor een beloning van 100.000 dollar.

"De groei van thuiswerken heeft ervoor gezorgd dat veel bedrijven hun netwerkperimeter naar de thuiswerkplek hebben verplaatst. Aanvallers die thuisrouters en consumentenelektronica misbruiken, kunnen deze gebruiken als een springplank voor laterale bewegingen naar bedrijfssystemen. Dit willen we tijdens de wedstrijd demonstreren", aldus de organisatie.

Op de eerste dag van het evenement gebruikte onderzoeker Sina Kheirkhah van Summoning Team negen verschillende kwetsbaarheden om via een QNAP QHora-322-router de aangesloten TrueNAS Mini X te compromitteren, wat 100.000 dollar opleverde. Ook onderzoekers van Viettel Cyber Security wisten een combi-aanval tegen beide apparaten uit te voeren en gebruikten hiervoor vier verschillende onbekende kwetsbaarheden.

Naast de QNAP QHora-322 en TrueNAS Mini X werden gisteren ook kwetsbaarheden in Lorex 2K wifi-camera, Synology DiskStation DS1823xs+, Ubiquiti AI Bullet, Synology TC500, QNAP TS-464 NAS, Canon imageCLASS MF656Cdw printer, HP Color LaserJet Pro MFP 3301fdw printer en Sonos Era 300 smart speaker gedemonstreerd. Voor geen van deze kwetsbaarheden zijn beveiligingsupdates beschikbaar. De betreffende fabrikanten zijn ingelicht en kunnen nu updates ontwikkelen. De onderzoekers zullen de details pas na het verschijnen van de patches openbaar maken. Vandaag vindt dag twee van het evenement plaats.

https://www.volkskrant.nl/wetenschap/nederlander-ontdekt-tijdens-hackwedstrijd-ernstig-lek-in-gangbare-netwerkopslag~b655526b/

Deze posting is gelocked. Reageren is niet meer mogelijk.