FBI komt na CrowdStrike-incident met update-advies voor softwareleveranciers

De FBI, het Amerikaanse cyberagentschap CISA en het Australische Cyber Security Centre (ACSC) hebben update-advies voor softwareleveranciers uitgebracht, om zo een nieuw CrowdStrike-incident te voorkomen. "De recente CrowdStrike-storing heeft de wereldwijde gevolgen laten zien wanneer het misgaat met systeemupdates", aldus het ACSC.

In het adviesdocument, genaamd 'Safe Software Deployment: How Software Manufacturers Can Ensure Reliability for Customers', leggen de diensten uit hoe softwareleveranciers op betrouwbare wijze updates aan klanten kunnen aanbieden. "Het is voor alle softwareleveranciers van cruciaal belang om een programma te hebben voor het veilig uitrollen van software, dat wordt ondersteund door geverifieerde processen, inclusief robuuste tests en metingen", zo stellen de diensten (pdf).

Softwareleveranciers worden vooral geadviseerd om hun updates goed te testen, om zo eventuele problemen te onderscheppen en te voorkomen dat defecte software bij klanten terechtkomt. "Vroegtijdige detectie door middel van uitgebreide teststrategieën, waaronder geautomatiseerde test- en monitoringtools, zorgt ervoor dat teams fouten kunnen vinden en verhelpen voordat die in grotere problemen veranderen. Het proactief opsporen van problemen in een vroeg stadium verbetert de kwaliteit van een product en vermindert de kans op dure fixes later."

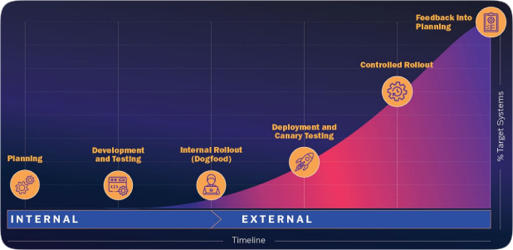

Softwareleveranciers zouden updates en nieuwe versies eerst zelf moeten testen in 'real-world scenario's', voordat de uitrol bij klanten plaatsvindt. Daarnaast moet de uitrol onder klanten gefaseerd en gecontroleerd plaatsvinden, zodat problemen kunnen worden opgespoord en verholpen voordat de update aan meer klanten wordt aangeboden. Verder moet feedback op eerdere updates, zoals onverwacht of abnormaal systeemgedrag, systeemlogs en prestatiemetingen, in de planningsfase van de volgende ontwikkelcyclus worden meegenomen.

Volgens de diensten zijn beveiligingsincidenten vaak het gevolg van verschillende factoren, waaronder mensen, processen en technologie die niet meer op elkaar zijn afgestemd. Om te voorkomen dat het misgaat met het uitrolproces zijn er twee aanpakken, zo stellen ze. De eerste aanpak betreft het aanmoedigen van een "postmortem" cultuur waarbij teams naar de uitkomst van processen kijken, in plaats van de schuld bij een bepaald individu neer te leggen. Daarnaast moeten 'bijna missers' als echte incidenten worden behandeld.

Ik zou ze in het geheel vervangen.

Raar dat de FBI niets zegt over het beperken van kernel modules in anti-virus als reactie op CrowdStrike. Microsoft deed dat wel.

Gewoon een testomgeving opzetten met daarin bedrijfskritische applicaties en laten crashen. En zeg je zo ziet het er maandag uit en dat maal 20000 gebruikers ;)

En vergeet vooral niet de eventuele klant als je dienstverlener bent het te laten testen en officieel te accepteren. Met name bij bedrijfskritische applicaties.

Het is voor een sw leverancier niet altijd mogelijk om de impact 100% te bepalen

Raar dat de FBI niets zegt over het beperken van kernel modules in anti-virus als reactie op CrowdStrike. Microsoft deed dat wel.

Voor de rest allemaal open deuren.

Het is echt niet zo zwart wit, helaas.

Raar dat de FBI niets zegt over het beperken van kernel modules in anti-virus als reactie op CrowdStrike. Microsoft deed dat wel.

Voor de rest allemaal open deuren.

In deze specifieke situatie, waarbij er low-level iets mis gaat, hoort een O.S. te crashen.

Zo'n crash beschermt je data namelijk tegen corruptie.

Het is geen leuke situatie geweest, maar dit was een uitstekende kans op je incident response plan te testen. Indien dat er nog niet was, dan hoop ik dat iedereen zich nu realiseert dat je dat ook nodig hebt naast een patch plan, want patches/updates gan soms de mist in.

Deze posting is gelocked. Reageren is niet meer mogelijk.