Microsoft waarschuwt voor grootschalige phishingaanval met RDP-bestanden

Aanvallers maken bij phishingaanvallen op grote schaal gebruik van Remote Desktop Protocol (RDP) configuratiebestanden om individuen en organisaties te compromitteren, zo waarschuwt Microsoft. Volgens het techbedrijf hebben meer dan duizend doelwitten in meer dan honderd organisaties de phishingmails ontvangen. De e-mails hebben als bijlage een .RDP-bestand.

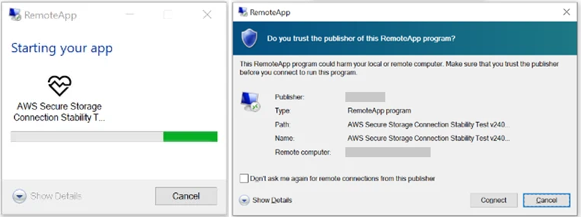

Het Remote Desktop Protocol maakt het mogelijk om computers op afstand te besturen. De RDP-bestanden die bij de aanvalscampagne worden gebruikt zijn met een certificaat van Let's Encrypt gesigneerd. Zodra de ontvanger het RDP-bestand opent wordt er vanaf zijn computer een verbinding met de RDP-server van de aanvallers opgezet. Die kunnen vervolgens via RDP de computer van het doelwit overnemen.

Volgens Microsoft zijn de gebruikte RDP-bestanden voorzien van gevoelige instellingen, waardoor er allerlei informatie van het doelwit wordt gelekt. Zodra het doelsysteem is gecompromitteerd maakt het verbinding met de server van de aanvallers en worden lokale resources voor de RDP-server beschikbaar. Het gaat dan bijvoorbeeld om harde schijven, inhoud van het clipboard, printers, aangesloten apparaten, audio en authenticatiefeatures van Windows, waaronder smartcards.

"Met deze toegang zouden de aanvallers malware het de lokale schijf of netwerkshares van het doelwit kunnen installeren", aldus Microsoft. Op deze manier kan de aanvaller toegang behouden als de RDP-sessie wordt gesloten. Tevens stelt het techbedrijf dat bij het opzetten van de RDP-verbinding naar de server van de aanvallers ook de inloggegevens van het doelwit kunnen worden verstuurd.

Volgens Microsoft zijn overheden, academici, de defensiesector en NGO's het doelwit van de aanvallen. Het techbedrijf stelt dat die het werk zijn van een aan Rusland gelieerde groep genaamd Midnight Blizzard, die ook bekendstaat als APT29 en Cozy Bear. Onlangs waarschuwde ook Amazon dat het domeinen had geïdentificeerd die bij deze aanval zijn gebruikt.

RDP komt uit het Windows XP tijdperk en Microsoft investeert hier vrij weinig in (anders dan AVD en Windows 365).

Om dit te illustreren, Microsoft remote gateway heeft niet eens MFA ondersteuning (enkel inlognaam/wachtwoord).

RDP heeft dan ook vrijwel geen beveiliging en is ontwikkeld met de 2000 mentaliteit van Microsoft destijds.

Ik ben benieuwd of ze dit nu ook een nekschot geven zoals ze dat met hun Print Nightmare, ik bedoel printsysteem hebben gedaan.

Geen leesfout van de redactie, uit https://www.microsoft.com/en-us/security/blog/2024/10/29/midnight-blizzard-conducts-large-scale-spear-phishing-campaign-using-rdp-files/:

Uit https://letsencrypt.org/docs/faq/:

Tenzij er in Windows weer eens een enorme blunder is begaan, hoort een digitale handtekening "onder" een bestand niet te kunnen worden geauthenticeerd met een https servercertificaat.

RDP komt uit het Windows XP tijdperk en Microsoft investeert hier vrij weinig in (anders dan AVD en Windows 365).

Om dit te illustreren, Microsoft remote gateway heeft niet eens MFA ondersteuning (enkel inlognaam/wachtwoord).

Dat jij niet weet hoe het moet, wil niet zeggen dat het niet kan. Wij maken gewoon een uitstapje naar een NPS server. MFA verplicht.

RDP komt uit het Windows XP tijdperk en Microsoft investeert hier vrij weinig in (anders dan AVD en Windows 365).

Om dit te illustreren, Microsoft remote gateway heeft niet eens MFA ondersteuning (enkel inlognaam/wachtwoord).

Dat jij niet weet hoe het moet, wil niet zeggen dat het niet kan. Wij maken gewoon een uitstapje naar een NPS server. MFA verplicht.

Kost niks, is multithreaded (NPS niet), gebruikt veel minder geheugen, updates gaan sneller, geen licenties vereist (daar weten ze bij MS wel raad mee maar de fanclub zit daar niet mee, die bulkt van de centen)

RDP heeft dan ook vrijwel geen

Punt is dat je gewoon goed op moet blijven letten (al meer dan 2 decennia) van wie je iets ontvangt en of de inhoud logisch is of niet. Een virus- en malware scanner helpen je maar dekken ook niet altijd de lading.

RDP komt uit het Windows XP tijdperk en Microsoft investeert hier vrij weinig in (anders dan AVD en Windows 365).

Om dit te illustreren, Microsoft remote gateway heeft niet eens MFA ondersteuning (enkel inlognaam/wachtwoord).

RDP heeft dan ook vrijwel geen beveiliging en is ontwikkeld met de 2000 mentaliteit van Microsoft destijds.

Ik ben benieuwd of ze dit nu ook een nekschot geven zoals ze dat met hun Print Nightmare, ik bedoel printsysteem hebben gedaan.

"Microsoft remote gateway heeft niet eens MFA ondersteuning" dat is de grootste kolder! als jij NPS gebruikt kun je zelf een MFA optie gebruiken die van bijvoorbeeld Azure via de officiele Microsoft NPS plugin.

Wie heeft uberhaupt RDP openstaan zonder VPN?

RDP komt uit het Windows XP tijdperk en Microsoft investeert hier vrij weinig in (anders dan AVD en Windows 365).

Om dit te illustreren, Microsoft remote gateway heeft niet eens MFA ondersteuning (enkel inlognaam/wachtwoord).

RDP heeft dan ook vrijwel geen beveiliging en is ontwikkeld met de 2000 mentaliteit van Microsoft destijds.

Ik ben benieuwd of ze dit nu ook een nekschot geven zoals ze dat met hun Print Nightmare, ik bedoel printsysteem hebben gedaan.

"Microsoft remote gateway heeft niet eens MFA ondersteuning" dat is de grootste kolder! als jij NPS gebruikt kun je zelf een MFA optie gebruiken die van bijvoorbeeld Azure via de officiele Microsoft NPS plugin.

Microsoft remote gateway en NPS is niet hetzelfde maar zijn 2 verschillende producten. Je kolder veroordeling is dus zeer misplaatst.

Leuk bedacht maar ssh levert een versleutelde tunnel en dat is dus een VPN op applicatie laag. Standaard VPN levert een versleutelde tunnel op netwerklaag.

RDP komt uit het Windows XP tijdperk en Microsoft investeert hier vrij weinig in (anders dan AVD en Windows 365).

Om dit te illustreren, Microsoft remote gateway heeft niet eens MFA ondersteuning (enkel inlognaam/wachtwoord).

RDP heeft dan ook vrijwel geen beveiliging en is ontwikkeld met de 2000 mentaliteit van Microsoft destijds.

Ik ben benieuwd of ze dit nu ook een nekschot geven zoals ze dat met hun Print Nightmare, ik bedoel printsysteem hebben gedaan.

"Microsoft remote gateway heeft niet eens MFA ondersteuning" dat is de grootste kolder! als jij NPS gebruikt kun je zelf een MFA optie gebruiken die van bijvoorbeeld Azure via de officiele Microsoft NPS plugin.

Microsoft remote gateway en NPS is niet hetzelfde maar zijn 2 verschillende producten. Je kolder veroordeling is dus zeer misplaatst.

Zeer eenvoudig in te richten en je bent veiliger dan zonder. Maar ik lees zo de comments het is makkelijker om te zeuren dan samen tot een oplossing komen. Zo zonde tegenwoordig vroeger waren hier nog wel goede mensen die echt vooruit willen. Tegenwoordig is het vooral wie kan het hardst een bedrijf negatief neerzetten. Kwaliteit van de mensen die hier reageren is echt achteruitgegaan de afgelopen 5 jaar.

RDP komt uit het Windows XP tijdperk en Microsoft investeert hier vrij weinig in (anders dan AVD en Windows 365).

Om dit te illustreren, Microsoft remote gateway heeft niet eens MFA ondersteuning (enkel inlognaam/wachtwoord).

RDP heeft dan ook vrijwel geen beveiliging en is ontwikkeld met de 2000 mentaliteit van Microsoft destijds.

Ik ben benieuwd of ze dit nu ook een nekschot geven zoals ze dat met hun Print Nightmare, ik bedoel printsysteem hebben gedaan.

"Microsoft remote gateway heeft niet eens MFA ondersteuning" dat is de grootste kolder! als jij NPS gebruikt kun je zelf een MFA optie gebruiken die van bijvoorbeeld Azure via de officiele Microsoft NPS plugin.

Microsoft remote gateway en NPS is niet hetzelfde maar zijn 2 verschillende producten. Je kolder veroordeling is dus zeer misplaatst.

Nps is ook een kleine en lichte role. Maar jij kiest liever voor een extra applicatie die maar moet installeren en onderhouden?

Deze posting is gelocked. Reageren is niet meer mogelijk.