Replit waarschuwt gebruikers dat personeel toegang tot plaintext wachtwoorden had

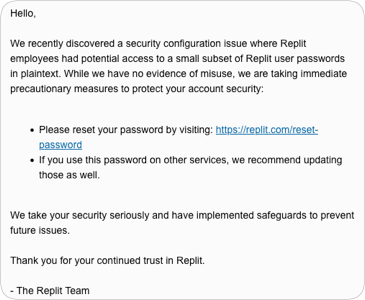

Softwareontwikkelplatform Replit heeft gebruikers gewaarschuwd dat medewerkers toegang tot hun plaintext wachtwoorden hadden. In een e-mail aan klanten laat het bedrijf weten dat het onlangs een 'beveiligingsconfiguratieprobleem' ontdekte waardoor Replit-medewerkers toegang hadden tot de plaintext wachtwoorden van een 'klein aantal' Replit-gebruikers. Om wat voor probleem het precies gaat en het aantal getroffen klanten zijn niet bekendgemaakt.

Replit zegt geen aanwijzingen te hebben dat er misbruik van het probleem is gemaakt. Uit voorzorg adviseert het bedrijf gebruikers om hun wachtwoord te wijzigen en dit ook te doen voor andere diensten waar hetzelfde wachtwoord wordt gebruikt. Replit biedt een platform voor het ontwikkelen en uitrollen van software. Het bedrijf claimt meer dan dertig miljoen gebruikers te hebben.

Dat is niet één beveiligingsprobleem maar in ieder geval 2:

1- Medewerkers kunnen bij plain-text wachtwoorden

2- Wachtwoorden staan plain-text opgeslagen!

Advies is om het wachtwoord te wijzingen, waarna deze weer plain-text opgeslagen wordt!?!?!? Nu nog even wachten totdat een kwaadwillende binnenkomt en de wachtwoorden as-is meeneemt.

Dat is niet één beveiligingsprobleem maar in ieder geval 2:

1- Medewerkers kunnen bij plain-text wachtwoorden

2- Wachtwoorden staan plain-text opgeslagen!

Advies is om het wachtwoord te wijzingen, waarna deze weer plain-text opgeslagen wordt!?!?!? Nu nog even wachten totdat een kwaadwillende binnenkomt en de wachtwoorden as-is meeneemt.

Hoho, niet zo snel conclusies trekken.

Het zou bijvoorbeeld ook kunnen dat wachtwoorden bij wijziging ergens gelogd werden, bijvoorbeeld als onderdeel van een webserver log waar ze bijvoorbeeld in de URL terecht komen.

Het zou kunnen dat (een deel van de) medewerkers bij de logs kunnen komen en daardoor (een deel van) de wachtwoorden konden zien, terwijl in de database de wachtwoorden keurig gehashed zijn.

Dat is niet één beveiligingsprobleem maar in ieder geval 2:

1- Medewerkers kunnen bij plain-text wachtwoorden

2- Wachtwoorden staan plain-text opgeslagen!

Advies is om het wachtwoord te wijzingen, waarna deze weer plain-text opgeslagen wordt!?!?!? Nu nog even wachten totdat een kwaadwillende binnenkomt en de wachtwoorden as-is meeneemt.

Hoho, niet zo snel conclusies trekken.

Het zou bijvoorbeeld ook kunnen dat wachtwoorden bij wijziging ergens gelogd werden, bijvoorbeeld als onderdeel van een webserver log waar ze bijvoorbeeld in de URL terecht komen.

Het zou kunnen dat (een deel van de) medewerkers bij de logs kunnen komen en daardoor (een deel van) de wachtwoorden konden zien, terwijl in de database de wachtwoorden keurig gehashed zijn.

Zeg Kerstman (Hoho), klopt dat je niet te snel conclusies moet trekken, maar de tekst is toch duidelijk?

Het zou bijvoorbeeld ook kunnen dat wachtwoorden bij wijziging ergens gelogd werden, bijvoorbeeld als onderdeel van een webserver log waar ze bijvoorbeeld in de URL terecht komen.

Het zou kunnen dat (een deel van de) medewerkers bij de logs kunnen komen en daardoor (een deel van) de wachtwoorden konden zien, terwijl in de database de wachtwoorden keurig gehashed zijn.

Zaten er overheidsprojecten bij de software van de gehackte ontwikkelaars?

Een hoop onzekerheid.

Dat is niet één beveiligingsprobleem maar in ieder geval 2:

1- Medewerkers kunnen bij plain-text wachtwoorden

2- Wachtwoorden staan plain-text opgeslagen!

Advies is om het wachtwoord te wijzingen, waarna deze weer plain-text opgeslagen wordt!?!?!? Nu nog even wachten totdat een kwaadwillende binnenkomt en de wachtwoorden as-is meeneemt.

Hoho, niet zo snel conclusies trekken.

Het zou bijvoorbeeld ook kunnen dat wachtwoorden bij wijziging ergens gelogd werden, bijvoorbeeld als onderdeel van een webserver log waar ze bijvoorbeeld in de URL terecht komen.

Het zou kunnen dat (een deel van de) medewerkers bij de logs kunnen komen en daardoor (een deel van) de wachtwoorden konden zien, terwijl in de database de wachtwoorden keurig gehashed zijn.

Er staat zeker niet dat de wachtwoorden plain-text opgeslagen waren. Als dat zo was zou je verwachten dat medewerkers bij de wachtwoorden van alle gebruikers konden komen. (Zoals ook anoniem van 14.22 uur aanneemt)

Het lijkt waarschijnlijkere dat de plaintekst wachtwoorden bij de verwerking van de inlog ergens onbewust opgeslagen worden.

Bij een goede inlog procedure zou het wachtwoord als cliënt side gehashed moeten worden en dan nog een keer gehashed met de session key. Dan wordt de ramp ook minder groot als er toch per ongeluk iets in een log komt.

Dat is niet één beveiligingsprobleem maar in ieder geval 2:

1- Medewerkers kunnen bij plain-text wachtwoorden

2- Wachtwoorden staan plain-text opgeslagen!

Advies is om het wachtwoord te wijzingen, waarna deze weer plain-text opgeslagen wordt!?!?!? Nu nog even wachten totdat een kwaadwillende binnenkomt en de wachtwoorden as-is meeneemt.

Hoho, niet zo snel conclusies trekken.

Het zou bijvoorbeeld ook kunnen dat wachtwoorden bij wijziging ergens gelogd werden, bijvoorbeeld als onderdeel van een webserver log waar ze bijvoorbeeld in de URL terecht komen.

Het zou kunnen dat (een deel van de) medewerkers bij de logs kunnen komen en daardoor (een deel van) de wachtwoorden konden zien, terwijl in de database de wachtwoorden keurig gehashed zijn.

Zeg Kerstman (Hoho), klopt dat je niet te snel conclusies moet trekken, maar de tekst is toch duidelijk?

Toegang hebben tot plain-text wachtwoorden betekend niet persé dat ze als plain-text in de database opgeslagen stonden.Hohohoho

Precies. Het is bij mij b.v. een keer misgegaan bij een sudo commando in een bash sessie waarbij ik niet goed oplette en de fout in het sudo commando niet opmerkte. Uit routine tikte ik erna het wachtwoord in en pas na de return merkte ik dat mijn wachtwoord plaintekst in beeld stond omdat ik niet in de sudo routine zat.

Gelukkig realiseerde ik me dat bash alle input op de server logt en ik gelukkig toegang tot dat server-log had. Dus heb ik snel weer mijn wachtwoord uit het logbestand ge-edit.

Deze posting is gelocked. Reageren is niet meer mogelijk.