AIVD, CWI en TNO komen met vernieuwd handboek quantumveilige encryptie

De Algemene Inlichtingen- en Veiligheidsdienst (AIVD), Centrum Wiskunde & Informatica (CWI) en TNO hebben een vernieuwd handboek voor de overstap naar quantumveilige encryptie gepubliceerd. Ruim anderhalf jaar geleden verscheen de eerste editie. De tweede editie bevat onder andere concreter advies voor het vinden van cryptografische componenten, het beoordelen van quantumrisico’s en het inrichten van 'cryptografische wendbaarheid'.

Quantumcomputers zullen volgens experts tussen 2030 en 2040 waarschijnlijk over voldoende rekenkracht beschikken om veel van de meest gebruikte encryptie-algoritmes te kraken. Hoewel "Q-Day" nog volgens deze inschattingen jaren verwijderd is, bestaat nu al het risico dat aanvallers versleutelde data onderscheppen om die op een later moment met een quantumcomputer te kraken. De Amerikaanse overheid waarschuwde onlangs nog dat kwaadwillenden nu al bezig zijn met een 'store now - decrypt later' strategie.

Het overstappen naar een nieuw encryptie-algoritme kan lang duren. "Vandaar dat organisaties die werken met belangrijke versleutelde informatie – zoals staats- of bedrijfsgeheimen - nu al bezig moeten zijn met de overstap naar een quantumveilige omgeving", aldus de AIVD. Het handboek moet organisaties helpen om risico’s te identificeren en te werken aan een migratiestrategie, waarbij gebruik wordt gemaakt van de kennis die sinds de eerste druk is opgedaan. Het handboek volgt een driestappenplan om de quantumdreiging te mitigeren: diagnose van quantumkwetsbaarheid, planning en uitvoering.

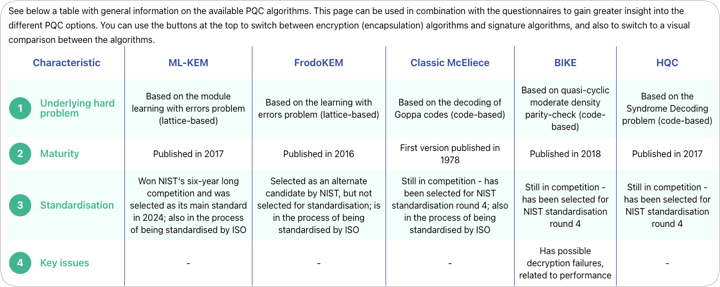

De AIVD, CWI en TNO adviseren organisaties om nu al te beginnen met een zogenaamde cryptografische inventarisatie, om tot een overzicht te komen van welke cryptografie er allemaal gebruikt wordt. Verder worden er in het handboek praktische ervaringen rondom de migratie gedeeld én bevat het de nieuwe adviestool PQChoiceAssistant, een opensourcetool die bedrijven moet helpen bij hun keuze van een Post-Quantum Cryptography (PQC) methode.

No way, sherlocks ;-)

Hoe kom je aan die sleutel?

De eerste computers waren ook immens groot en energie verslindend en hadden niet meer capaciteit dan die van een eenvoudige rekenmachine, jaren later hadden ze de grootte van je hand, was energieverbruik gelimiteerd aan de kwaliteit van de batterij en de rekenfuncties ongekend veelzijdig.

Ik snap niet waarom mensen "kerncentrale gebruiken als Heel Veel Energie .

Energiecentrales zijn er in veel soorten en maten, en "kern" wil niet vanzelf zeggen "mega groot".

Dodewaard was een kleine (58 MW) kerncentrale.

Borssele is ook maar 485 MW.

De kolencentrale op de maasvlake is 1090MW .

Clauscentrale in Sittard - 1304 MW ,.

(etc)

De CERN versneller verbruikt op piek 82 MW.

Aldel (Aluminium smelter in Delfzijl) verbruikte 200 MW piek.

De Amerikaanse overheid weet wat kwaadwillenden doen omdat ze het zelf ook doen. Is dat nu extrapolatie of projectie?

De praktijk is dat er op allerlei fronten tegelijk gewerkt wordt om gegevens te beschermen. Zorgen dat je eerst moet inloggen, alleen rechten geven aan wie dat nodig heeft, controleren wie er gegevens benaderd heeft, ga zo door.

Gelaagde beveiliging zorgt ervoor dat een lek in de software niet meteen rampzalig is, want je kan er niet zomaar bij. Zelfs het lekken van een sleutel kan tot een klein probleem gemaakt worden. Zie maar eens bij de gegevens te komen voordat die sleutel veranderd is, en zoek maar eens uit hoe de versleuteling precies gedaan is.

De Amerikaanse overheid weet wat kwaadwillenden doen omdat ze het zelf ook doen. Is dat nu extrapolatie of projectie?

Iets dichter bij huis is de *IVD hard bezig om te zorgen dat veilig gestelde data niet verwijderd hoeft te worden na een bepaalde termijn. Hier is het tool dat de toezichthouder langzaam wordt afgebroken en buiten werking wordt gesteld.

Deze posting is gelocked. Reageren is niet meer mogelijk.