VS waarschuwt voor datalek, backdoor in patiëntenmonitor ziekenhuizen

De Amerikaanse autoriteiten waarschuwen voor een backdoor en een datalek in twee type patiëntenmonitoren die onder andere in ziekenhuizen worden gebruikt. Het gaat om de Contec CMS8000 en Epsimed MN-120 patiëntenmonitoren waarmee onder andere hartslag, temperatuur, ademhalingsfrequentie, bloedzuurstofverzadiging en bloeddruk wordt gemonitord. De apparaten worden zowel in de Europese Unie als Verenigde Staten gebruikt.

Onderzoekers vonden twee kwetsbaarheden in de patiëntenmonitoren. Het eerste probleem (CVE-2025-0626) betreft een backdoor waardoor het mogelijk is om op afstand code op het apparaat uit te voeren en de werking daarvan aan te passen. Dit kan een risico voor de patiëntveiligheid zijn als vitale functies verkeerd door de monitor worden weergegeven, aldus het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security. De backdoor zorgt ervoor dat het vanaf een hardcoded ip-adres mogelijk is om toegang tot de monitor te krijgen.

"De reverse backdoor biedt vanaf de Contec CMS8000-apparaten automatische connectiviteit voor een hardcoded ip-adres, waardoor het apparaat ongeverifieerde remote bestanden kan uitvoeren. Publieke records laten zien dat het ip-adres niet gekoppeld is aan een fabrikant van medische apparatuur of medische instelling, maar een third-party universiteit", aldus het CISA. Volgens de onderzoekers is het zeer onwaarschijnlijk dat de betreffende functionaliteit een alternatieve updatemethode is.

Datalek

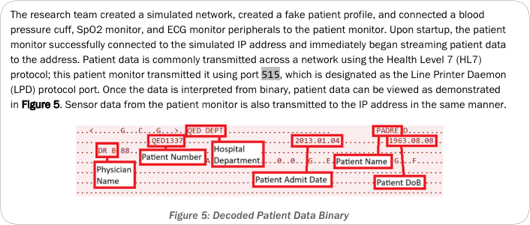

Het tweede probleem (CVE-2025-0683) doet zich voor wanneer de patiëntenmonitoren opstarten. Vervolgens wordt er naar hetzelfde ip-adres waar de backdoor naar luistert allerlei patiëntinformatie verstuurd. Wanneer de netwerkinterface tijdens het opstarten staat uitgeschakeld zal een routine van de patiëntmonitor die inschakelen waarna de data wordt verstuurd. De Amerikaanse autoriteiten rapporteerden de kwetsbaarheden bij Contec en ontvingen daarop een firmware-update. Daarin bleek de backdoor nog steeds aanwezig te zijn, aldus het CISA.Het CISA en de Amerikaanse toezichthouder FDA adviseren ziekenhuizen, klinieken en professionals die met de apparatuur werken om die niet op internet aan te sluiten en alleen de lokale monitoringfunctie te gebruiken. In het geval de wifi-functionaliteit niet is uit te schakelen wordt aangeraden om de monitor helemaal niet meer te gebruiken.

https://nl.aliexpress.com/item/1005006156351399.html

De Epsimed is overigens exact hetzelfde apparaat.

De US vereisten tav bijzondere persoonsgegevens zoals medische gegevens, zijn een stuk losser als die in de EU..

Dus als CISA zich hier zorgen over maakt dan is het echt echt fout.

...Vervolgens wordt er naar hetzelfde ip-adres waar de backdoor naar luistert allerlei patiëntinformatie verstuurd.

...Vervolgens wordt er naar hetzelfde ip-adres waar de backdoor naar luistert allerlei patiëntinformatie verstuurd.

Zeer waarschijnlijk stukje code gekopieerd van een onderzoeksprojectje (inkomsten voor de uni) en nooit gesanitized.

IoT fabrikanten hebben nul, niks, nada kennis van software. Het zit volledig buiten hun domein. Ze begrijpen zelfs vaak niet dat software testen een essentieel onderdeel van productontwikkeling is.

En dan krijg je situaties zoals dit.

Deze posting is gelocked. Reageren is niet meer mogelijk.