Browser-lek maakt 'passkey phishing' binnen bluetooth-bereik mogelijk

Een beveiligingslek in verschillende browsers maakt 'passkey phishing' binnen bluetooth-bereik mogelijk. Mozilla heeft vandaag een nieuwe versie van Firefox uitgebracht waarin het probleem is verholpen. De kwetsbaarheid (CVE-2024-9956) die zich in Web Authentication bevindt, werd eerder al in Google Chrome en Apple Safari gepatcht.

Google en Apple gaven bij het uitbrengen van de nieuwe browserversies, respectievelijk afgelopen oktober en januari, nauwelijks details over het probleem. Mozilla laat weten dat malafide websites Firefox voor Android kunnen gebruiken om FIDO:-links uit te laten voeren en zo een "hybrid" passkey transport te triggeren. Dit kan ervoor zorgen dat het slachtoffer zijn passkey gebruikt om de aanvaller op een bepaald account te laten inloggen. FIDO is de partij die bij het opstellen van de Web Authentication-specificatie was betrokken.

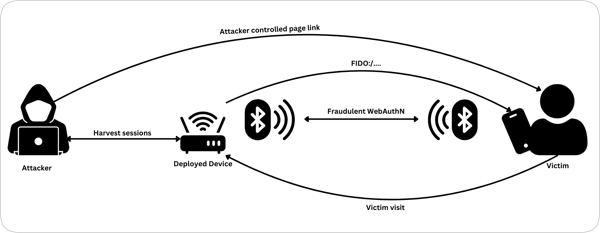

De kwetsbaarheid werd gevonden en gerapporteerd door een onderzoeker die zichzelf MasterSplinter noemt. De onderzoeker publiceerde vorige week de details van het beveiligingslek. "Een aanvaller binnen bluetooth-bereik kan vanaf een malafide pagina een mobiele browser naar een FIDO:/ URI laten navigeren, waardoor die een legitieme PassKeys authenticatie intent kan starten die wordt ontvangen op het apparaat van de aanvaller. Dit zorgt ervoor dat de aanvaller de PassKeys credentials kan "phishen" en de aanname onderuit haalt dat PassKeys niet te phishen zijn."

De Web Authentication-standaard beschrijft hoe de client, bijvoorbeeld een browser, en de authenticator moeten communiceren om gebruikers te authenticeren. De meestgebruikte authenticators zijn usb-apparaatjes en smartphones. Communicatie kan bijvoorbeeld via NFC, bluetooth en wifi plaatsvinden. Vooral de communicatie via bluetooth was interessant, aldus de onderzoeker.

De cross-device authenticatie flow, waarbij inloggegevens die op het ene apparaat staan worden gebruikt om de gebruiker in te loggen op een account op een ander apparaat, vereist dat beide apparaten in elkaars buurt zijn. Hiervoor wordt gebruikgemaakt van een QR-code en bluetooth. Dit moet deze methode "phishproof" maken. Door middel van een malafide QR-code kan een aanvaller in de buurt van het slachtoffer hier echter misbruik van maken, aldus de onderzoeker.

Het doelwit moet hiervoor eerst een malafide pagina van de aanvaller bezoeken waarop de QR-code staat. Vervolgens verschijnt op de telefoon van het slachtoffer de PassKey manager, waarbij in de achtergrond de legitieme website van de Relying Party wordt geladen. De smartphone van het slachtoffer maakt in de achtergrond verbinding met de client van de aanvaller. Vervolgens krijgt het slachtoffer de keuze van de PassKey manager om "OK" of "Continue" te klikken waarbij hij in werkelijkheid de aanvaller inlogt op zijn account.

De onderzoeker beschrijft hoe een aanvaller het lek zou kunnen misbruiken door op een vliegveld 'gratis wifi' aan te bieden, waarbij gebruikers worden gevraagd om via hun socialmedia-account in te loggen. In deze flow zouden slachtoffers het mogelijk niet vreemd vinden dat ze hun Passkeys gebruiken. Daarbij is bluetooth binnen een straal van honderd meter te gebruiken, aldus de onderzoeker. Die prijst de verschillende browserontwikkelaars voor het 'relatief snel' verhelpen van het probleem.

Resistent betekend letterlijk dat het niet mogelijk moet zijn: ongevoelig, immune.

Resisting of “less susceptible” had het moeten heten, IMHO.

Resistent betekend letterlijk dat het niet mogelijk moet zijn: ongevoelig, immune.

Resisting of “less susceptible” had het moeten heten, IMHO.

Er is een verschil tussen een waterproof en waterresistent horloge.

De originele poster heeft gelijk, resistent tegen iets, wil helemaal niet zeggen dat het onmogelijk is.

En daarom ben ik geen fan van Passkeys. We zouden beter iets gebruiken dat echt om technische redenen phishing-proof is, niet omdat het op een bepaalde manier geïmplementeerd is. TLS client certificaten zijn zo’n oplossing. Omdat het met een public-private key systeem is, is phishing, mitm of lek aan de websitekant gewoon onmogelijk.

(Wel wat onhandiger dan wachtwoorden in gebruik maar niet erger dan passkeys dus als we allemaal samen kunnen werken om dat handig te doen werken, kunnen we dezelfde methodes gebruiken voor TLS client certificaten.)

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.