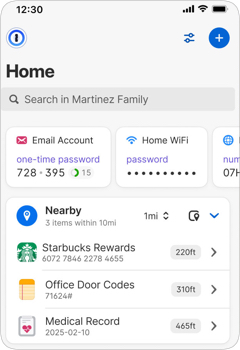

1Password laat gebruikers wachtwoorden op basis van locatie zien

1Password heeft een nieuwe feature aan de wachtwoordmanager toegevoegd waardoor gebruikers wachtwoorden op basis van hun locatie getoond krijgen. Via de feature kunnen gebruikers opgeslagen wachtwoorden aan een fysieke locatie koppelen. Wanneer gebruikers in de buurt van deze locatie zijn zal 1Password die tonen. Dit moet volgens de wachtwoordmanager het eenvoudiger maken om wachtwoorden te gebruiken.

1Password stelt dat locatiegegevens niet worden opgeslagen, gedeeld of gevolgd. De controle op relevante wachtwoorden vindt lokaal plaats, zo laat 1Password verder weten. De coördinaten zouden dan ook niet de telefoon verlaten en voor geen andere doeleinden worden gebruikt. Gebruikers kunnen de optie daarnaast zelf in- en uitschakelen.

1Password merkt op dat gebruikers 'third-party maps' kunnen gebruiken om locatiegegevens aan hun wachtwoorden toe te voegen. Wanneer gebruikers hiervoor kiezen kan de mapprovider verschillende informatie over de gebruiker verzamelen, waaronder ip-adres, betreffende locaties en het feit dat het verzoek van 1Password afkomstig is. Het gebruik van third-party maps staat standaard uitgeschakeld.

Ik ben het met je eens dat locatiegebaseerde verificatie compleet onzinnig is, biometrische ontgrendeling blijft hierbij een betere optie.

In principe heeft elke dienst waar je wachtwoord is opgeslagen toegang tot dat wachtwoord. Een passwordmanager vormt inderdaad een centraal register van wachtwoorden en brengt daarmee nieuwe risico's met zich mee. Toch is het een veel veiligere optie dan het hergebruiken van hetzelfde wachtwoord voor meerdere accounts, wat een groot beveiligingsrisico vormt.

Voor iemand die de neiging heeft overal hetzelfde wachtwoord te gebruiken, biedt een passwordmanager met automatisch gegenereerde, unieke wachtwoorden een aanzienlijk veiliger alternatief. Op die manier wordt het risico van een datalek beperkt, omdat een gecompromitteerd wachtwoord niet automatisch toegang geeft tot meerdere accounts. Uiteraard is het lekken van je toegangssleutel tot je password manager dan bijna net zo zwaarwegend als overal hetzelfde wachtwoord hanteren als je geen biometrische validatie hebt gekoppeld.

Je gelooft ze niet, of je leest alleen niet ?

En waarom kan een cloud dienst er "uiteindelijk altijd bij" ?

Als ze slechts een encrypted remote backup zijn zie ik niet waarom ze er "uiteindelijk bij kunnen" - dat hangt dan op de gekozen encryptie en kwaliteit van sleutel/password etc .

Het _is_ een erg fors probleem als je set van passwords "onbereikbaar" wordt (device kapot, gestolen etc) , en _een_ betrouwbare en hoog-beschikbare backup is een heel goede zaak.

Ontzettend weinig mensen kunnen (en DOEN) dat zelf goed.

Nu moet ik zeggen dat zo'n locatie verhaal imo een vrij nutteloze gimmick is - 9x% van de toegang is natuurlijk "vanaf huis voor alles" .

Persoonlijk - en als werkgever - zou ik ook liever een aparte password store hebben voor 'werk' credentials , en die niet tussen allerlei prive credentials.

Het nut ontgaat me dan nogal .

Persoonlijk gebruik absoluut geen internet gelinkte dienst kiezen.

Bedrijfs inlog met bovenliggend security team dan wel zo verstandig mits versleuteling is gecontroleerd.

De feature zoals gepresenteerd kan mogelijk nuttig zijn als de locatie heel accuraat ingeperkt kan worden.

Stel je zet je eigen map dienst op als bedrijf en je laat hier enkel jouw locaties in als coordinaten dan heb je een zeer effectieve tool om wachtwoord inzage in te perken in combinatie met IP beperkingen. Zeker niet doen via een openbare dienst als google maps etc maar een eigen ja.

Denk aan een medewerker die op vakantie gaat en enkel zijn werkmail wachtwoord eigenlijk mischien nodig heeft maar ook standaard beschikt over systeem inlogs in gelinkte kluizen. Dan kun je dus heel effectief inperkingen doen zonder de containers constant te moeten aanpassen op verzoek van HR en IP spoofing is daarmee ook een stuk lastiger gemaakt voor inzage pogingen.

Of stel voor dat die medewerker zijn apparaat gejat wordt dan is de directe impact stuk lager inlog van de medewerker zijn mail moet gereset worden de rest revoke je toegang maar je hoefde niet alle andere wachtwoorden ook nog eens te resetten.

Maar geheid gaan heel veel mensen het verkeerd gebruiken.

Je gelooft ze niet, of je leest alleen niet ?

Als ze slechts een encrypted remote backup zijn zie ik niet waarom ze er "uiteindelijk bij kunnen" - dat hangt dan op de gekozen encryptie en kwaliteit van sleutel/password etc .

Ontzettend weinig mensen kunnen (en DOEN) dat zelf goed.

Wat je doet met je keepass backups op verschillende lokaties, dat is pas onveilig voor de doorsnee gebruiker. Lekker grote attack surface maken, zwak wachtwoord er op, geen MFA.

Ga de boel nou niet onveiliger maken voor de community door onzin te verkopen.

Je gelooft ze niet, of je leest alleen niet ?

De moet een locatie opslaan bij een wachtwoord en bij elk wachtwoord wordt bijgehouden wanneer deze het laatst gebruikt is.

Het is dus te herleiden wanneer jij waar was en dus staan je locatiegegevens in de cloud.

Ze delen de GPS locatie niet maar ze weten wel degelijk waar jij was en wanneer.

Je gelooft ze niet, of je leest alleen niet ?

De moet een locatie opslaan bij een wachtwoord en bij elk wachtwoord wordt bijgehouden wanneer deze het laatst gebruikt is.

Het is dus te herleiden wanneer jij waar was en dus staan je locatiegegevens in de cloud.

Ze delen de GPS locatie niet maar ze weten wel degelijk waar jij was en wanneer.

Welnee, dat kan prima zonder.

Bij 'passwoord wifi oma' in de encrypted database een geo tag .

Bij gebruik , download hele (encrypted) database, check "waar ben ik" , en laat 'password wifi oma' zien als je rondom die geo tag zit.

Hoe specifiek 1password werkt weet ik niet , maar als de service gebouwd is als 'storage van encryped pw database' , en alle decryptie lokaal gedaan wordt (net als 'last usage' ) kan dit prima gebouwd worden .

Het is dan puur een gemaksfeature - wie het als _veiligheid_ wil gebruiken dat keys slechts beschikbaar zijn op de bedoelde locatie houdt geen rekening met malicious clients die de hele check negeren .

Schakel je ABS af, want "je" kunt harder remmen zonder .

Zijn er ook coureur nerds die dit soort "adviezen" aan "doorsnee bestuurders" geven ?

Er zijn inderdaad bestuurders die het beter kunnen dan ABS, ook op een gladde weg . Het zijn er weinig - laat staan in een onverwacht noodstop scenario. "Niet onwaar voor kleine groep die echt helemaal weten wat ze doen" is één ding.

Generiek "advies" op die basis is wat anders.

Dit forum zit stampvol supernerds (of wannabe's) die vooral willen laten dat ze het nog net een kleine fractie beter weten en beter kunnen . En er NUL rekening mee houden dat hun situatie fragiel is : als je hetzelfde doet maar NIET alle randvoorwaarden (offline beveiligde devices) je in één klap naar "ontzettend veel slechter gaat" . Zonder dat je ergens het verschil aan ziet, totdat het misgaat.

Bedoel je specifiek 1Password ? Ik ken hun product niet, dus misschien dat zij de encryptie server-zijdig doen.

Het hoeft niet - je zou alles client zijdig kunnen houden voor zo'n service .

Het enige waar ik nog minder blind op vertrouw dan cloud providers zijn ano/pseudoniemen Met Een Mening op een forum.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.