'Criminelen omzeilen via onbeveiligde webcam EDR en rollen ransomware uit'

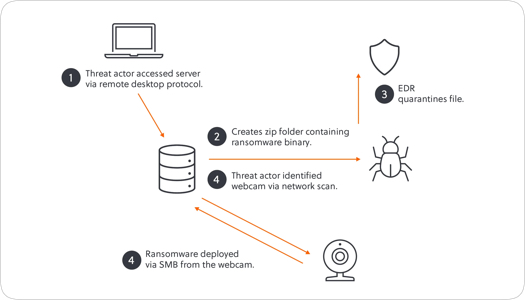

Criminelen hebben een organisatie door middel van een onbeveiligde webcam met de Akira-ransomware weten te infecteren, nadat de malware eerder door een Endpoint Detection and Response (EDR) tool was tegengehouden, zo stelt securitybedrijf S-RM. Volgens onderzoekers hadden de aanvallers via het remote desktop protocol (RDP) toegang tot een server van de niet nader genoemde organisatie gekregen.

De aanvallers probeerden vervolgens op één van de Windows-servers van de organisatie ransomware uit te rollen. Dit gebeurde via een met wachtwoord beveiligd zip-bestand dat de ransomware bevatte. De EDR-tool detecteerde het zip-bestand en blokkeerde het, voordat de ransomware kon worden uitgepakt en uitgerold. De aanvallers hadden echter eerder al een netwerkscan uitgevoerd en daarbij een onbeveiligde webcam gevonden.

Deze webcam bleek meerdere kritieke kwetsbaarheden te bevatten, aldus het securitybedrijf. Nadat de aanvallers de webcam hadden gecompromitteerd gebruikten ze het apparaat als startpunt om de EDR-tool te omzeilen en systemen in het netwerk met ransomware te infecteren, aldus de blogpost van S-RM. Om wat voor webcam het ging en de gebruikte kwetsbaarheid is niet bekendgemaakt.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.