'Cryptodiefstal Bybit mogelijk door installatie van malafide Docker-project'

De aanval op cryptobeurs Bybit waarbij bijna anderhalve miljard dollar aan ether werd gestolen was mogelijk doordat een ontwikkelaar een malafide Docker-project op zijn Macbook installeerde, zo stelt securitybedrijf Mandiant dat het incident onderzocht. Via de malware konden de aanvallers de AWS session tokens van de ontwikkelaar stelen en zo de multifactorauthenticatie omzeilen. Vervolgens werd er malafide JavaScript op de website van Safe{Wallet} geïnstalleerd.

Safe{Wallet} is een multisig wallet en platform om digitale assets op ethereum op te slaan met naar eigen zeggen meer dan honderd miljard dollar aan digitale assets. De malafide JavaScript had het voorzien op de Ethereum multisig cold wallet van Bybit. De malafide code werd actief toen Bybit via Safe{Wallet} een transactie wilde uitvoeren. Daarbij zorgde de malafide JavaScript ervoor dat de signers van Bybit een andere transactie te zien kregen dan in werkelijkheid werd uitgevoerd. Daardoor ging het geld naar de wallets van de aanvallers.

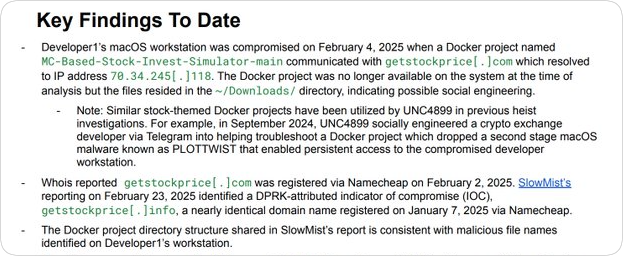

Safe{Wallet} heeft nu meer details over de aanval gedeeld. Het gaat hier om voorlopige bevindingen en het onderzoek is nog gaande. Daarbij laat het platform weten dat bepaalde zaken lastig te achterhalen zijn, omdat de aanvallers de malware en Bash-geschiedenis verwijderden. Uit de analyse van Mandiant blijkt dat de Macbook van een ontwikkelaar op 4 februari met malware besmet raakte. Hoe dit kon gebeuren wordt niet gemeld, maar de onderzoekers houden rekening met social engineering.

De malware zat in een malafide Docker-project die de ontwikkelaar installeerde. Docker is een platform dat wordt gebruikt voor het ontwikkelen van software. Via de gecompromitteerde laptop kregen de aanvallers toegang tot de AWS-omgeving van Safe{Wallet}. De AWS-configuratie van Safe{Wallet} was zo ingesteld dat er elke twaalf uur 'MFA re-authentication' moet plaatsvinden. De aanvallers probeerden vervolgens hun eigen MFA-apparaat te registreren, maar dit mislukte. Om deze beveiligingsmaatregel te omzeilen kaapten de aanvallers de actieve AWS user session tokens. Zestien dagen nadat de aanvallers voor het eerst toegang tot de AWS-omgeving van Safe{Wallet} hadden gekregen vond de cryptodiefstal plaats.

https://nos.nl/artikel/2557454-fbi-noord-korea-zit-achter-diefstal-van-1-5-miljard-dollar-aan-crypto

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.