Oprichter Have I Been Pwned lekt gegevens abonnees door phishingmail - update

Troy Hunt, beveiligingsonderzoeker en oprichter van datalekzoekmachine Have I Been Pwned (HIBP), heeft gegevens van abonnees van zijn mailinglist gelekt nadat hij slachtoffer werd van een phishingmail. Via HIBP kunnen mensen kijken of hun e-mailadres in een bekend datalek voorkomt. De zoekmachine telt inmiddels 877 gecompromitteerde websites en bijna 15 miljard 'pwned accounts'.

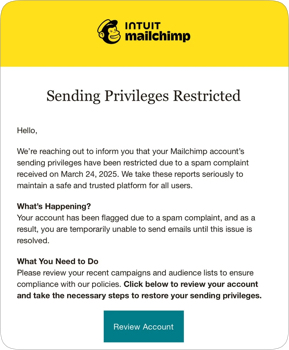

Hunt laat vandaag in een blogpost weten dat hij zelf slachtoffer van een phishingmail is geworden die van e-mailmarketingplatform MailChimp afkomstig leek. Volgens het bericht was het versturen van e-mailberichten beperkt en moest hij zijn account controleren. Hunt opende de link die naar een phishingsite wees en logde in met zijn gebruikersnaam en wachtwoord, gevolgd door een 2FA-code.

Met deze gegevens konden de aanvallers inloggen op zijn MailChimp-account en vervolgens de mailinglist van zijn persoonlijke blog TroyHunt.com exporteren. Die bevat volgens Hunt zestienduizend records. De beveiligingsonderzoeker zegt dat hij alle getroffen abonnees zo snel mogelijk gaat waarschuwen. Daarnaast merkt hij op dat MailChimp geen phishingbestendige tweefactorauthenticatie (2FA) biedt. Daardoor kon zijn ingevoerde 2FA-code meteen naar de echte website worden doorgestuurd, aldus de onderzoeker, die op een later moment met meer informatie zegt te komen.

Update

Hunt heeft de gelekte e-mailadressen toegevoegd aan Have I Been Pwned. Het gaat om ruim 16.000 accounts, waaronder e-mailadressen, ip-adressen, locatiegegevens en tijdszone. Van de gelekte e-mailadressen was 75 procent al via een ander datalek bij de zoekmachine bekend.Uiteindelijk is dit het moraal van het verhaal ja.

Ik ben zelf specialist in digitale veiligheid en phishing is tegenwoordig gewoon heel erg goed in elkaar gezet en soms moeilijk van echt te onderscheiden. Als dan de timing en het moment goed is, dan trap je daar gewoon in.

Het zou me in dit geval dan ook niet verbazen als dit om spearphishing is gegaan wat de slaagkans nog vele malen groter maakt.

Het was gebeurd met een mailchimp mailing list of zoiets enfin hij schrijft er zelf over:

https://bsky.app/profile/troyhunt.com

Uiteindelijk is dit het moraal van het verhaal ja.

Ik ben zelf specialist in digitale veiligheid en phishing is tegenwoordig gewoon heel erg goed in elkaar gezet en soms moeilijk van echt te onderscheiden. Als dan de timing en het moment goed is, dan trap je daar gewoon in.

Het zou me in dit geval dan ook niet verbazen als dit om spearphishing is gegaan wat de slaagkans nog vele malen groter maakt.

Zijn password manager deed geen auto aanvulling in zo een geval doe je wat je altijd moet doen je stopt je sessie en je gaat handmatig naar de service toe. Had hij toen opgelet was de aanval niet verder gegaan.

En hoewel ik Troy een goede specialist vindt lees ik ook redelijk wat excusen in zijn blog item waarom het mis kon gaan door dat andere beveiliging maatregelen faalde. Maar heel veel is gewoon slordigheid hij wist niet dat zijn adres lijst nog oude adressen bevatten daar kwam hij nu achter kortom niet een audit op geweest in verleden.

En zo zijn er wel meer punten.

Dus nee moraal is niet dat phising zo goed is dat een expert het niet herkend het moraal is dat als je moe bent en je aandacht er niet goed erbij kan houden *je geen inlog pogingen moet doen*

Dat is precies waarvoor ik waarschuw in o.a. https://security.nl/posting/840236, lees met name punt 5 helemaal:

[...]

5) Nepwebsites: voorkóm dat u in phishing trapt

[...]

• icloudtickets·com

• ticket-apple·com

• lastpasshelp·com

• yahoohelpdesk·com

• s-binance·com

• help-applecare·com

• www.cancel-google·com

• 108-174-1-171.fwd.yahoohelpdesk·com

• 144-2-0-95.fwd.yahoohelpdesk·com

• 199-101-162-11.fwd.yahoohelpdesk·com

• 209-64-117-032.yahoohelpdesk.com

• 10paypalgivingfund.yahoohelpdesk·com

• a.c.c.yahoohelpdesk·com

• bankofmelbourne.com.au.yahoohelpdesk·com

Die websites tonen onschuldige pagina's met als doel dat geautomatiseerd lerende virusscanners (en blocklist-aanbiedende diensten) zo snel als mogelijk gaan "inzien" dat het "hoofddomein" yahoohelpdesk·com (ook met onschuldige pagina) niet kwaadaardig meer is.

Nb. op dit moment toont https://yahoohelpdesk·com/captcha nog een pagina waarin een "hCaptcha" zou moeten worden ingevuld, maar binnen in de rechthoek daaromheen staat in kleine rode letters: "Account banned, service suspended". In andere van de eerder genoemde "echte nepsites" werkt die captcha nog wel (ook dit is een truc die helpt voorkómen dat virusscanners het kwaadaardige deel van een nepsite kunnen scannen).

#BigTechIsEvil

Je kan wel nagaan als individeu dat het wat complexer geweest is als dat hierboven beschreven is. Dit is denk ik een onwerkelijke weergave van iemand die beveiligeronderzoeker is. Ik acht hem slimmer dan het verhaal hierboven.

Als ik Troy zijn verhaal lees dan zie ik toch een aantal rode vlaggen die hij toch genegeerd heeft. Sowieso de e-mail zelf, een typisch voorbeeld van het creeren van een noodzaak om in te loggen, ik kan me niet voorstellen dat Mailchimp ooit zo'n mail zou sturen. Verder vulde 1Password zijn gegevens niet automagisch in. Ja, dat klopt omdat je niet op de juiste URL zat, nitwit. Dat laatste had natuurlijk de grootste rode vlag moeten zijn maar ook deze heeft hij genegeerd.

Uiteraard kijk ik natuurlijk een koe in de kont want ik weet niet wat zijn mentale staat was op dat moment echter is het niet zo dat de mail zo ingewikkeld in elkaar zit dat je er standaard wel in moet trappen.

Daarom zouden passkeys gewoon standaard moeten worden voor 2fa authenticatie.

Outlook for mobile toont geen mailadressen.

En zelfs als je een link lang aanklikt geen linkadressen.

Het moge duideljik zijn: outlook hielp hem hier totaal niet!

Microsoft zou echt mailadressen en links mogen gaan tonen in hun flagship mailprogramma.

Security by design, het is helaas nog steeds ver weg.

Uiteindelijk is dit het moraal van het verhaal ja.

Ik ben zelf specialist in digitale veiligheid en phishing is tegenwoordig gewoon heel erg goed in elkaar gezet en soms moeilijk van echt te onderscheiden. Als dan de timing en het moment goed is, dan trap je daar gewoon in.

Het zou me in dit geval dan ook niet verbazen als dit om spearphishing is gegaan wat de slaagkans nog vele malen groter maakt.

Niet op linkjes klikken, maar zelf url intikken. Is dat zo moeilijk? :)

Mailchimp houd zich namelijk niet aan de AVG, dat claimen ze wel overigens.

Maar wie de algemene voorwaarden goed leest, ziet darin dat ze alle data en dus ook de data van hun klanten voor eigen doeleinden gebruiken. Dit terwijl ze in het data processing adendum claimen een verwerker te zijn (beide kan niet waar zijn).

Outlook for mobile toont geen mailadressen.

En zelfs als je een link lang aanklikt geen linkadressen.

Het moge duideljik zijn: outlook hielp hem hier totaal niet!

Microsoft zou echt mailadressen en links mogen gaan tonen in hun flagship mailprogramma.

Security by design, het is helaas nog steeds ver weg.

te zeggen controleer of het adres overeenkomt zonder uit te leggen hoe een leek dat doet.

Zolang je niet de mailheaders uitleest is dat weergave adres geen reet waard want email is nooit opgezet om veilig te werken qua protocollen en je kan de domste dingen ermee doen qua spoofing en het werkt. Daarom hebben we ook al die ellendige extra dns records om als lapmiddel te werken omdat er niet goed is nagedacht eerder hoe email versturinf en omtvangst misbruikt kon worden. Het is te hopen dat ietf een keer opschiet met de opvolgers van de protocollen.

En heel veel bedrijven alsmede organisaties maken constant blunders van jewelste hiermee. Paar jaar terug nog de belastingdienst zelf maar ingelicht dat bij controle van hun mailheaders er een spelfout zat in hun verificatie record waardoor 1 mailcluster als niet veilig werd gezien bij poging tot aflevering naar onze klanten. Best wel cruciaal als het gaat om bedrijfs financiele informatie die dus in quarantaine kwam met flag van phising.

Dat neemt niet weg dat als je in dit vak zit deze tekorten moet kennen en er zelf naar handelen. Je weet dat een mua op een mobiel nooit alle nodige informatie gaat tonen dan waarom de f wacht je niet tot je achter een desktop zit.

heb je het artikel wel gelezen?

De link naar zijn blogpost staat in het artikel.

Koffie??

heb je het artikel wel gelezen?

De link naar zijn blogpost staat in het artikel.

Koffie??

Koffie??

Uiteindelijk is dit het moraal van het verhaal ja.

Ik ben zelf specialist in digitale veiligheid en phishing is tegenwoordig gewoon heel erg goed in elkaar gezet en soms moeilijk van echt te onderscheiden. Als dan de timing en het moment goed is, dan trap je daar gewoon in.

Het zou me in dit geval dan ook niet verbazen als dit om spearphishing is gegaan wat de slaagkans nog vele malen groter maakt.

Niet op linkjes klikken, maar zelf url intikken. Is dat zo moeilijk? :)

Blijkbaar. En met hem hele volksstammen die niet zelf meer willen typen, maar ergens op willen klikken.

Niets nieuws onder de zon.

Uiteindelijk is dit het moraal van het verhaal ja.

Ik ben zelf specialist in digitale veiligheid en phishing is tegenwoordig gewoon heel erg goed in elkaar gezet en soms moeilijk van echt te onderscheiden. Als dan de timing en het moment goed is, dan trap je daar gewoon in.

Het zou me in dit geval dan ook niet verbazen als dit om spearphishing is gegaan wat de slaagkans nog vele malen groter maakt.

Niet op linkjes klikken, maar zelf url intikken. Is dat zo moeilijk? :)

Blijkbaar. En met hem hele volksstammen die niet zelf meer willen typen, maar ergens op willen klikken.

Niets nieuws onder de zon.

Verder is er idd niks bijzonders aan de aanval enkel wie het overkwam.

Ene kant gelukkig want als dit effectief blijft gaan ze niet veel geavanceere aanvallen opzetten die nog veel meer oplettendheid vergen. Zoals de recente polymorphic extention proof of concept aanval.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.