Google waarschuwt voor actief misbruikte kwetsbaarheid in Chrome

Google waarschuwt gebruikers van Chrome voor een actief misbruikte kwetsbaarheid in de Windowsversie van de browser en heeft updates uitgebracht om het probleem te verhelpen. Het beveiligingslek werd ongeveer een week geleden door antivirusbedrijf Kaspersky gevonden, dat vermoedt dat het voor spionagedoeleinden werd gebruikt.

De kwetsbaarheid (CVE-2025-2783) bevindt zich in het Mojo-onderdeel van Chrome, wat een verzameling runtime libraries is. Via het lek kan een aanvaller uit de sandbox van de browser breken. Het is niet mogelijk om via alleen deze kwetsbaarheid code op het onderliggende systeem uit te voeren. Hiervoor zou een tweede beveiligingslek zijn vereist.

Google geeft geen verdere details, maar Kaspersky doet dit wel. De onderzoekers waren naar eigen zeggen zeer verbaasd over het lek. "Het laat aanvallers de Google Chrome sandbox-beveiliging omzeilen alsof het niet bestaat. De oorzaak was een logische fout op de kruising van de Google Chrome sandbox en het Windows-besturingssysteem." De virusbestrijder zegt meer details bekend te maken als het grootste deel van de Chrome-gebruikers up-to-date is.

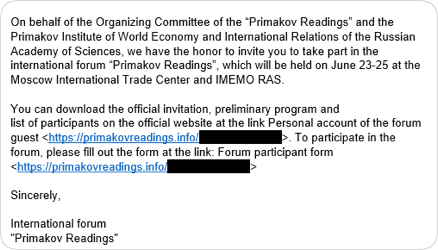

Het onderzoek naar de aanval via de Chrome-kwetsbaarheid is nog gaande, maar de onderzoekers vermoeden op basis van de gebruikte 'geraffineerde malware' dat de aanvallers spionage als doel hadden. Voor de aanval maakten de aanvallers gebruik van een malafide e-mail. Het bericht deed zich voor als een uitnodiging voor een wetenschappelijk forum en was gericht aan mediapublicaties en onderwijsinstellingen in Rusland, aldus Kaspersky.

De link in de e-mail wees naar een malafide website die gebruikmaakte van CVE-2025-2783 en een tweede kwetsbaarheid die remote code execution mogelijk maakt. De onderzoekers zeggen dat het ze niet is gelukt deze tweede kwetsbaarheid te achterhalen. Op basis van de nu beschikbare informatie stelt Kaspersky dat de aanval het werk is van een APT (advanced persistent threat)-groep. Gebruikers worden aangeraden om te updaten naar 134.0.6998.178. De browser zal zich automatisch updaten, maar dit kan enkele dagen duren. Het uitvoeren van een handmatige update is dan ook de snelste manier om beschermd te zijn.

Bij de laatste zijn alle chromium gebaseerde browsers dus kwetsbaar.

Bij de laatste zijn alle chromium gebaseerde browsers dus kwetsbaar.

Bij de laatste zijn alle chromium gebaseerde browsers dus kwetsbaar.

https://issues.chromium.org/issues/405143032

Alle Chromium browsers dus.

Bij de laatste zijn alle chromium gebaseerde browsers dus kwetsbaar.

Dat was niet waar hij om vroeg.

Alle Chromium based browsers hebben dus weer een update nodig.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.