Bijna één miljoen WordPress-sites vorig jaar besmet met malware

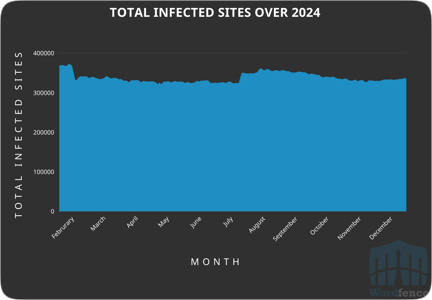

Vorig jaar waren bijna één miljoen unieke WordPress-sites besmet met malware, zo claimt securitybedrijf Wordfence. Op een gegeven dag waren er tussen de 325.000 en 350.000 sites geinfecteerd, staat in het jaarlijkse 'WordPress Security Report'. De malware op de WordPress-site probeert bijvoorbeeld bezoekers met malware te infecteren door hen zogenaamde 'browser-updates' aan te bieden of stuurt bezoekers door naar een malafide website.

In veel gevallen raken WordPress-websites via kwetsbare plug-ins gecompromitteerd, en daar waren er veel van vorig jaar, aldus het rapport. Volgens Wordfence nam het gebruik van kwetsbaarheden voor het compromitteren van sites toe, terwijl het aantal wachtwoordaanvallen afnam. Dat komt volgens Wordfence door betere wachtwoordbeveiliging zoals tweefactorauthenticatie (2FA).

WordPress Core, de basisinstallatie van WordPress, had vorig jaar met slechts vijf kwetsbaarheden te maken. Plug-ins voor het platform telden er meer dan achtduizend en tweeduizend daarvan wachten nog altijd op een update. De meest aangevallen 'WordPress-kwetsbaarheid' vorig jaar was aanwezig in de LiteSpeed Cache-plug-in, gevolgd door een beveiligingslek in de plug-in WP Meta SEO.

WordPress-beheerders worden dan ook aangeraden om hun installaties en plug-ins up-to-date te houden. Verder wordt 'goede wachtwoordhygiëne' geadviseerd, het instellen van 2FA en het niet gebruiken van verouderde, niet meer ondersteunde of 'verlaten' software. De reden dat kwetsbare plug-ins niet worden gepatcht is volgens Wordfence vaak dat de betreffende ontwikkelaars niet meer te bereiken zijn of gewoon niet reageren.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.