Securitybedrijf meldt gebruik van PowerShell-phishing voor cyberspionage

Statelijke actoren hebben bij verschillende spionagecampagnes gebruikgemaakt van phishingaanvallen, waarbij slachtoffers via social engineering worden verleid om malafide PowerShell-commando's op hun eigen systeem uit te voeren. Dat meldt securitybedrijf Proofpoint. Via de commando's wordt malware op het systeem geïnstalleerd. Cybercriminelen gebruiken de tactiek al enige tijd, maar nu wordt die ook door statelijke actoren ingezet, aldus de onderzoekers.

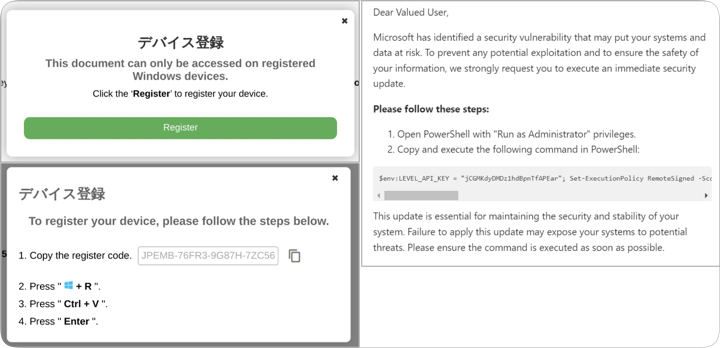

Doelwitten ontvangen berichten of documenten die uiteindelijk naar een website leiden. Op deze website verschijnt een zogenaamde foutmelding of instructies om het zogenaamde probleem te verhelpen. Slachtoffers denken dat ze bijvoorbeeld een registratiecode kopiëren of een kwetsbaarheid verhelpen, maar in werkelijkheid start men PowerShell en voert een malafide commando uit waarmee malware wordt geïnstalleerd.

De onderzoekers stellen dat net als bij andere criminele technieken statelijke actoren die uiteindelijk overnemen, waarbij ze zich ook als criminele groepen voordoen. Op dit moment stelt Proofpoint dat een beperkt aantal statelijke actoren er gebruik van maakt, maar het securitybedrijf verwacht dat het toepassen van PowerShell-commando's voor cyberspionage in de toekomst zal toenemen.

https://www.security.nl/posting/22142/virus+humor%21

Essentieel verschil: Dit is een aanval met echte malware, waarbij een backdoor wordt geinstalleerd, niet een (misplaatste) grap, waarbij geen sprake is van malware. Beetje appels met peren vergelijken, dit. Het lijkt meer op de phishing aanvallen, waar veel malware aanvallen mee beginnen.

// bron: https://www.proofpoint.com/us/blog/threat-insight/around-world-90-days-state-sponsored-actors-try-clickfix

DeviceRegistryEvents

| where RegistryKey endswith @"\Explorer\RunMRU"

| where RegistryValueName != "MRUList"

| where RegistryValueData has_any (

"powershell", "cmd", "mshta", "wscript", "cscript", "certutil", "rundll32", "regsvr32", "curl", "Invoke-WebRequest",

"Invoke-Expression", "IEX", "-enc", "-EncodedCommand")

| project Timestamp = TimeGenerated, DeviceId, DeviceName, RegistryKey, RegistryValueName, RegistryValueData,

InitiatingProcessAccountName, InitiatingProcessCommandLine, ReportId

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.