Mandiant: kwetsbaarheden in vpn-software vaakst aangevallen vorig jaar

Kwetsbaarheden in vpn-software blijven een zeer populair doelwit van aanvallers, zo stelt Mandiant. De helft van alle cyberincidenten die het securitybedrijf vorig jaar onderzocht begonnen via kwetsbaarheden of gestolen credentials. Als het om misbruik van beveiligingslekken gaat springen er volgens de onderzoekers vier kwetsbaarheden uit, namelijk in PAN-OS GlobalProtect van Palo Alto Networks (CVE-2024-3400), Connect Secure VPN van Ivanti (CVE-2023-46805 en CVE-2024-21887) en FortiClient EMS van Fortinet (CVE-2023-48788).

GlobalProtect is net als Connect Secure een vpn-oplossing. FortiClient EMS is een oplossing waarmee beheerders systemen op afstand kunnen beheren. Drie van vier bovengenoemde kwetsbaarheden werden misbruikt voordat een beveiligingsupdate beschikbaar was. Daarbij stelt Mandiant dat de aanvallen vaak het werk waren van groepen die zich met cyberspionage bezighouden.

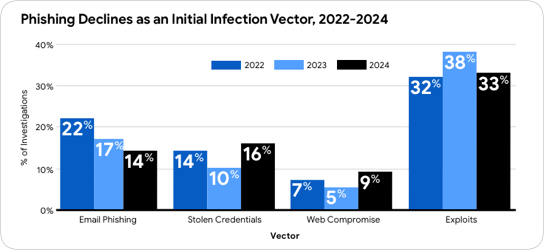

Misbruik van kwetsbaarheden is al jaren de meestgebruikte methode voor aanvallers om organisaties binnen te dringen. Mandiant meldt echter een afname van phishing en een toename van gestolen credentials als tweede methode. Aanvallers maken bijvoorbeeld misbruik van inloggegevens die via datalekken op straat komen te liggen en ook bij andere systemen zijn te gebruiken omdat medewerkers hun wachtwoorden hergebruiken of gelekte inloggegevens niet wijzigen. Ook komt het voor dat wachtwoorden en session cookies door infostealer-malware worden gestolen. Volgens de onderzoekers laat dit dan ook het belang van multifactorauthenticatie (MFA) zien.

Het onderzoek laat ook zien dat aanvallers gemiddeld elf dagen in een omgeving actief zijn voordat ze worden gedetecteerd, bijvoorbeeld omdat aanvallers als laatste stap ransomware uitrollen. Van alle getroffen organisaties die Mandiant onderzocht ontdekte 57 procent pas dat hun netwerk was gecompromitteerd nadat ze door een externe partij hierover waren ingelicht. Het gaat dan ook om criminelen die bedrijven laten weten dat hun gegevens zijn gestolen of versleuteld.

Het rapport maakt nergens melding van het gebruik van 'AI' door criminelen. "Lang verhaal kort waarom AI ontbreekt in de dataset, is dat leveranciers deze dreiging enorm hebben overdreven. AI is porno voor directeuren, en waarom zou je een raketwerper bouwen als je ook de sleutel vanonder de deurmat kunt pakken. Concentreer je op security fundamentals, aanvallers willen dat je bent afgeleid", zegt beveiligingsonderzoeker Kevin Beaumont over het rapport.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.